Erstellt am: 8. 3. 2017 - 15:03 Uhr

CIA als neue Großmacht für Schadsoftware

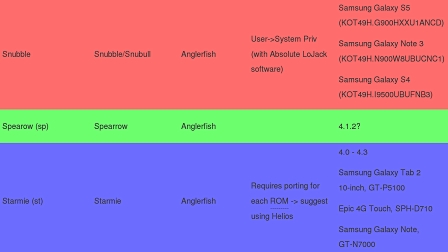

Die Veröffentlichung Tausender CIA-Dokumente durch WikiLeaks unter dem Codenamen "Vault7" zeigt wie kein anderes Leak davor das aktuelle Tempo der Cyberrüstungsspirale. Bisher war nämlich nicht bekannt, dass die CIA mit dem "Center for Cyber Intelligence" zu einer Großmacht für Schadsoftware aufgestiegen ist. Laut WikiLeaks wurden bisher mehr als tausend Angriffstools identifiziert, darunter sollen allein 24 verschiedene, aktuelle "Zero Day Exploits" (0days) für Android-Handys sein. Das ist Code, der noch nicht bekannte Schwachstellen im Betriebssystem angreift.

WikiLeaks-Story in ORF.at

In Europa soll sich das CIA-Zentrum für Schadsoftware im Gebäudekomplex des US-Generalkonsulats in Frankfurt befinden - mehr dazu in news.ORF.at.

Auch die Software selbst wurde mit dem Leak angeblich mitgeliefert, aber nicht veröffentlicht, da es sich um "waffenfähiges Material" handle. Wenn das tatsächlich zutrifft, dann könnte dieses Leak so ziemlich alle bisherigen Leaks aus US-Geheimdiensten in den Schatten stellen. Quasi nebenbei bestätigen die Diskussionforen der CIA-Techniker auch noch, dass die für ihre erstklassige Schadsoftware bekannte "Equation Group" tatsächlich von einer durch Edward Snowden bekannten Spezialeinheit der NSA gesteuert wird.

CIA

CIA-Techniker über die NSA-Kollegen

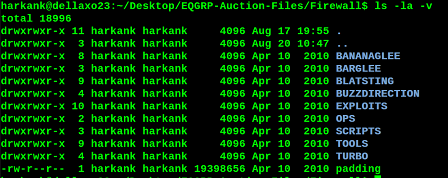

Die im Sommer 2016 geleakte Wust an Exploits gegen Industrie-Firewalls soll ebenfalls von der "Equation Group", also also aus dem TAO-Büro der NSA, stammen - mehr dazu in fm4.ORF.at.

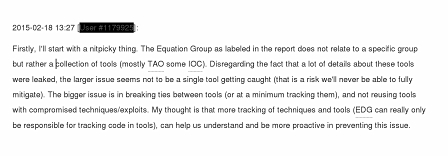

Unter dem Titel "Was machte Equation falsch und wie können wir dasselbe vermeiden" diskutierten von WikiLeaks pseudonymisierte CIA-Spezialisten da 2015 über mögliche Wege, Daten so verdeckt aus fremden Systemen zu exfiltrieren, dass dieser Datenverkehr etwa an Firewalls nicht auffällt. Die ominöse "Equation Group" war der Moskauer Sicherheitsfirma Kaspersky davor in russischen Behörden- und Firmennetzen eben an solchen Sicherheitsfiltern und Firwalls aufgefallen.

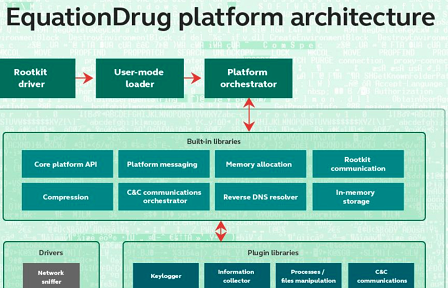

In Folge stießen die Sicherheitstechniker von Kaspersky auf ein ganzes Netz aus Kontrollservern, das sie "EquationDrug" benannten und in Folge mittels Re-Engineering auseinandernahmen. Der Name "Equation" stammt von dem Schadcode der Gruppe, aus dem angeblich eine Vorliebe für mathematische Gleichungen und Rätsel abzulesen war. Wie diese Gruppe, deren bisher bekanntes Repositorium an Schadsoftware bis in die 90er Jahre zurückreicht, mit der NSA verbunden ist, war auch nicht allen CIA-Technikern bekannt, das geht aus den Diskussionen hervor. Bis einer der Experten, den die Redaktion von WikiLeaks als "User #1179925" pseudonymisiert hat, den Sachverhalt für die Diskussionsrunde erklärte.

Kaspersky

Die "Equation Group", ein ehemaliges Rätsel

Der Schwarzmarkt für Schadsoftware ist längst jenseits jeder Strafverfolgung angesiedelt, da er durch die Nachfrage von Militärs und Polizeibehörden selber angeheizt wird - mehr dazu in fm4.ORF.at.

Was Kaspersky da unter "Equation Group" zusammengefasst hat, ist laut "User #1179925" gar keine eigene Abteilung und auch keine zusammengehörige Gruppe. Vielmehr handle es sich um mehrere, unabhängige operative Teams, die allesamt denselben Werkzeugsatz der NSA benutzten. Die Tools selbst stammten großteils aus dem "Tailored Access Office" (TAO), einige wenige seien auch vom "Information Operation Center" der CIA beigesteuert worden. Die NSA-Spezialabtleilung TAO ist nicht nur seit den Veröffentlichungen Snowdens bekannt, wie ihr Name sagt, ist sie auf "maßgeschneiderte" Einbruchstools für individuelle Angriffe auf hochkarätige Ziele spezialisiert.

CIA

Dass viele Details dieser Tools bereits geleakt und damit bekanntgeworden seien, schrieb "User #1179925", der offensichtlich über Zugang zu Dokumenten mit einem höheren Klassifikationsgrad verfügt als die übrigen Diskutanten, sei nicht das eigentliche Thema, weil ohnehin nie ganz zu verhindern. Viel wichtiger sei es, die Verbindungen der einzelnen Software-Tools untereinander zu kappen und keinesfalls bereits kompromittierte Einzelwerkzeuge, Exploits oder Techniken ein weiteres Mal zu benutzen.

Diskussionen der CIA-Techniker über verdecktes Exfiltrieren von Daten und seine Tücken sowie die Liste der 0days für die Android-Plattform

Verräterische Module im Code

Genau dadurch war Kaspersky nämlich auf die "Equation Group" gekommen, denn all diese "Werkzeuge" sind Teile einer größeren Malware-Suite, die modular aufgebaut ist. Der "Exploit" setzt auf einer noch unbekannten Schwachstelle zum Beispiel in Android-Systemen auf und ist mit einem Sprengkopf zu vergleichen, weil er das betreffende Handy knackt und ein Eindringen ermöglicht. Erst in Kombination mit weiteren Tools, die nachgeladen werden, ist es dann möglich, das betreffende Handy auszuleѕen und in Echtzeit zu überwachen. Auch diese Werkzeuge hinterlassen auf dem Gerät forensisch nachweisbare Spuren. Auch wenn ein frischer "Exploit" daran montiert wird, bleiben die übrigen - Dropper, Trojaner, Rootkits, Backdoors, Command & Control-Server etc. - weitgehend unverändert.

Die Einleitung von Herausgeber Julian Assange über "waffentaugliche" Software ist inhaltlich absolut empfehlenswert.

Dadurch lassen sich etwa kriminelle Gruppen, deren Softwares ebenso modular und auch sonst nicht unähnlich gebaut sind, voneinander abgrenzen und segmentieren, für staatlich gelenkte Angreifer gilt im Prinzip dasselbe. Was die "Equation Group" nämlich falsch gemacht habe, war die Verwendung von Elementen des gleichen Codes in allen Tools, so sei zum Beispiel "überall die Standard-MC5-Blockchiffre zu finden" und auch die "Hashing-Techniken seien vielfach dieselben gewesen, antwortete ein ebenso gut informierter CIA-User #1179925 in der NSA-Diskussion: "Wir sollten hier sehr aufpassen, dass wir uns nicht in dieselbe Sackgasse standardisieren".

CC BY-SA 3.0 Erich Moechel

Provisorische Zwischenbilanz

Das absolute Novum an diesen neuen Enthüllungen ist der Umstand, dass die CIA dabei ist, der NSA den Rang als primäre Produktionsstätte von Schadsoftware abzulaufen. Die Liste der in den anderen Dokumenten näher erläuterten Exploits und Hilfsprogramme zeigt nicht wirklich überraschend, dass die CIA vor allem auf Malware für individuelle Attacken und Abgriffe von Dokumenten aus isolіerten Hochsicherheitsnetzen spezialisiert ist. Zumindest ein guter Teil dieses Arsenals an "Cyber"-Waffen ist oder wird bald öffentlich, denn einleitend schreibt Julian Assange, man habe intern gegen eine sofortige Publikation der Software selbst entschieden.

Das "Office of Tailored Access Operations" (TAO) der NSA gilt als die mittlerweile größte Abteilung im "Signals Intelligence"-Bereich der NSA.

Da es sich um "Waffenmaterial" handle, die nach seiner Veröffentlichung rund um die Welt sofort von Kriminellen wie staatlichen Akteuren verwendet würden. Zur Veröffentlichung brauche es einen Konsens über die "Vault7"-Programme der CIA und darüber, wie solche "Cyber-Waffen" analysiert, entschärft und veröffentlicht werden. Diese Riesenarsenal an "waffentauglicher" Software kann die CIA nun im Wesentlichen abschreiben, obwohl erst einmal nur die Handbücher für die einzelnen "Cyber-Waffen" publiziert wurden.

Umso ironischer muten die Diskussionen der CIA-Techniker an, die sich über "Standardisierung von Sackgassen" durch die NSA mokieren. Das "Center for Cyber Intelligence" der CIA aber hat die Protokolle dieser internen Diskussionen, die nun öffentlich sind, ebenso verloren wie einen Großteil seines "Waffenarsenals". Ebenso wie "Cyberwar" kein echter Krieg ist, sondern die Fortsetzung der Dіplomatie mit informationstechnischen Mitteln, haben "Cyberwaffen" nur den Charkter von Waffen, solange sie nicht bekannt sind.