Erstellt am: 4. 10. 2016 - 19:24 Uhr

Rückkehr der DDoS-Attacken im Terabit-Bereich

Anfang Oktober holte eine gewaltige "Distributed Denial of Service"-Attacke (DDoS) mit Spitzen von 600 Gbit/sec die Website des bekannten Security-Bloggers Brian Krebs vom Netz. Fast gleichzeitig wurde der französische Datenzentrenbetreiber OVH von einem DDoS-Angriff im Terabit-Bereich erschüttert, der mehrere Tage lief. Die angreifenden Botnets, die bisher nicht in Erscheinung getreten waren, hatten ein Mehrfaches an "Feuerkraft" aller bisher bekannten Botnets zur Verfügung.

Der Start der verheerenden DDoS-Angriffe und wie Krebs' Website temporär aus dem Netz verschwand

Das eigentliche Novum aber war, dass diese neuen Botnets nicht aus gekaperten PCs ahnungloser Benutzer bestanden, in beiden Fällen kamen die verheerenden DDoS-Attacken vielmehr aus dem "Internet der Dinge" (IoT), getroffen wurden mit OVH und Akamai (Krebs) zwei der weltweit größten Betreiber von Datenzentren. Die Angriffe zielten also direkt auf die Infrastruktur des Internets.

"Möglicherweise katastrophale Auswirkungen"

CC-BY-SA-4.0 Wikipedia/Tobias Klenze

"Ein auch nur temporärer Ausfall hätte, weil auch medizinische Geräte und Industriesteuerungen betroffen wären, möglicherweise katastrophale Auswirkungen", schrieb Rüdiger Weis, Professor für Informatik an der Beuth-Hochschule für Technik Berlin dazu an ORF.at: "Die aktuellen Militärdoktrinen bewerten solche Cyberangriffe auf die Infrastruktur denn auch als kriegerische Akte". Und genau danach sieht es nach derzeitigem Stand der Informationen aus, denn beide DDoS-Attacken sprengten nicht nur alle biѕher bekannten Dimensionen, sie liefen außerdem tagelang.

Werksseitig gesetzte Passwörter

Im "Wassenaar Office", Mahlerstraße 14, 1010 Wien erstellen vor allem westliche Miltärgeheimdienste die in 45 Staaten weltweit gültigen Regeln für Exporte von Exploits und Trojanern. Bis 2000 wurde ebendort die Verbreitung sicherer kryptographischer Programme blockiert

Die "Mirai"-Schadsoftware scannt das Internet nach solchen IoT-Kamerasystemen ab, wie sie in immer mehr Einfamilienhäusern installiert sind und übernimmt jene Systeme, die nicht mit eigenen Passwörtern gesichert sind. Dazu ist nur ein schmaler Katalog der werksseitig gesetzten Passwörter für die Videokameras nötig, die je nach Hersteller und Typ des Geräts dann automatisch ausprobiert werden. Sobald der Mirai-Scanner fündig wird, kommt die Trojanerfunktion zum Zug und übernimmt die sogenannte "busybox" - eine Schmalspur-Kompilation der wichtigsten Linuxprogramme und Bibliotheken - und damit auch den Mini-Webserver der Kamerasysteme, die zumeist breitbandig angebunden sind, da sie ja Videos ins Internet streamen sollen.

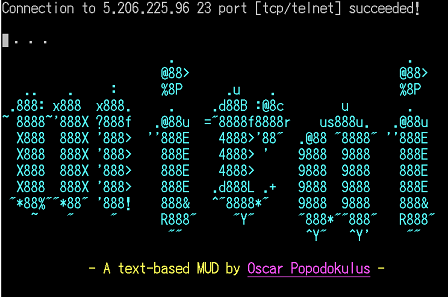

Oscar Popodopulus

Wenn Webserver nicht ernst genommen werden

Der Schwarzmarkt für Schadsoftware ist längst jenseits jeder Strafverfolgung angesiedelt, da er von Militärs und Polizei westlicher Demokratien regiert wird. Geöffent wurde diese Büchse der Pandora rund um 2000, als USA und NATO entschieden hatten, selbst offensiv Schadsoftware einzusetzen.

Wie es aussieht, nehmen die Besitzer ihre Überwachungskamerasysteme samt Videorekordern nicht als Webserver wahr, die von Dritten schnell und einfach übernommen werden können. Genau solche Systeme hatten Krebsonsecurity.com vom Netz geholt, obwohl die Website von Akamai gehostet wurde. Akamai aber ist eine der weltweit führenden Netzwerkfirmen, die auf die Abwehr genau solcher Angriffe spezialisiert ist. Seit 2012 hatte die Netzwerkfirma zwar eine Reihe von Angriffen gewöhnlicher Krimineller auf Krebsonsecurity.com abfedern können, doch die aktuelle Attacke sprengte alle bisher bekannten Dimensionen.

Nach drei Tagen hatten die Angriffe am Nachmittag des 16. September noch an Intensität zugelegt. sodass Akamai die Rundumverteidigung dieses "Pro-Bono"-Kunden schlicht zu teuer wurde. Krebs' Website wurde von der US-Datenzentrumsfirma bis dahin als "Pro-Bono" - also kostenfrei - gehostet, zumal Brian Krebs wegen seines furchtlosen Vorgehens gegen den kriminellen Untergrund hohes Ansehen unter den Netzwerkern genießt.

OVH

150.000 angreifende Objekte

In der Twitter-Timeline des CTOs von OVH haben inzwischen gute Nachrichten die schlechten überholt. In Warschauer Datencenter wurden am Montag neue Aggregate von gewaltigen Dimensionen installiert.

Normalerweise sind solche gesicherten Hostings erst ab 100.000 Dollar pro Jahr zu haben, das sind Summen, die nur größere E-Kommerzfirmen aufbringen können. Zur Zeit steht der Krebs-Blog unter dem Schutz eines eigentlich für Dissidenten gedachten Hosting-Programms von Google, die Angriffe sind offenbar verebbt.

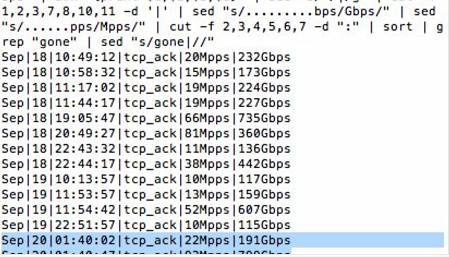

Ob sich die Attacke auf OVH auf den Hosting-Provider gerichtet hatte, war bis jetzt nicht zu erfahren. Der technische Leiter der Firma, Octave Klaba, berichtete bloß am 23. September via Twitter, dass seit 18. September eine massive DDoS-Attacke mit etwa 150.000 beteiligten Geräten in Gange sei, die zeitweise Ausmaße von einem Gbit/sec erreiche. Die Attacken zogen sich nicht nur bis zum vergangenen Samstag hin, laufend kamen auch frisch gekaperte IoT-Geräte dazu.

OVH

Was die Verteidigung der eigenen Bandbreite offenbar für OVH zusätzlich erschwerte, ist die in Europa übliche Praxis der Vergabe dynamischer IP-Adressen an Privatkunden durch die Zugangsprovider. In diesem Fall gaben die neuvergebenen IP-Adressen zusätzliche Tarnung für das unbekannte Botnet, das OVH angegriffen hatte.

"Nichts Gutes zu erahnen"

All das wundert den Mathematiker und Kryptographen Rüdiger Weis keineswegs, zumal "die Softwarequalität im Internet of Things noch weitaus schlechter als im klassischen PC- und Mobiltelefonbereich ist. "Eine Kombination aus einfach kopierbaren Cyberwaffen, wie sie auch die NSA benutzt und Millionen schlecht bis kaum gesicherter Geräte", lasse "definitiv nichts Gutes erahnen", schrieb Rüdiger Weis an ORF.at.

Was die Sicherheit von vernetzten anderen IoT-Geräten wie etwa "Smart Meters" betrifft, so hat sich der britische Militärgehemdienst und NSA-Partner GCHQ lautstark um deren Sicherheit bemüht. Neben verschiedenen Ebenen von Sicherheitskontrollen, die eigezogen wurden, habe man auch Angriffsszenarien, und mögliche Ausfälle detailliert durchgespielt, um die Sicherheit der schlauen Stromzähler zu gewährleisten, hieß es seitens des GCHQ. Der Hintergrund: In Großbritannien herrscht enormes Misstrauen gegenüber "Smart Meters", die Kunden befürchten nicht nur, über die Viertelstundenwerte ihres Verbrauchs zu Hause ausspioniert zu werden, sondern auch finanzielle Folgen.