Erstellt am: 15. 9. 2016 - 13:56 Uhr

Digitale Erpressung auf dem Vormarsch

Ransomware ist unter den Computerviren binnen der letzten drei Jahre zur größten aller Internet-Bedrohungen geworden. Es handelt sich dabei um Software, die die Daten auf dem eigenen Computer verschlüsselt und erst wieder freigibt, wenn man ein Lösegeld bezahlt. Die meisten betroffenen Internet-User bezahlen das geforderte Lösegeld, vor allem Firmen bleibt oft nichts anderes übrig - und deshalb ist Ransomware für die Kriminellen ein Milliardengeschäft. Die Zahl der Angriffe hat sich seit 2013 verfünffacht, besonders betroffen war zuletzt Deutschland.

Public Domain

Entschlüsselung von Ransomware: In seltenen Fällen gelingt es Sicherheitsexperten, die Kryptographie der Erpressungs-Software zu knacken. Der Grund dafür ist die manchmal schlampige Implementierung der Verschlüsselung durch die Erpresser.

Europol-Website gegen Ransomware: Auf "No More Ransom", betrieben von Europol und mehreren Sicherheits-Dienstleistern, gibt es Hilfe, um durch Erpresser verschlüsselte Dateien wieder zu befreien - ohne das geforderte Lösegeld zu bezahlen.

Die bisher erfolgreichste Ransomware namens „Locky“ hat es im Sommer sogar in die deutschen Abendnachrichten geschafft. Erstens, weil so viele Firmen und User betroffen waren, sagt Christine Schönig vom Sicherheits-Dienstleister Check Point, und zweitens, weil es sich dabei um besonders sensible Bereiche gehandelt hat: „Bei uns waren ganze Krankenhäuser betroffen. In meiner Heimatstadt ist eine Ärztehaus vom Netz gegangen, die Gemeinschaftspraxis war über 24 Stunden lang geschlossen, weil sie Opfer von Locky geworden ist. Locky hatte einen gewissen Ansatz, in den Bereich des Gesundheitswesens zu gehen, daher waren viele Ärzte und Krankenhäuser betroffen, aber auch Gemeindeverwaltungen.“

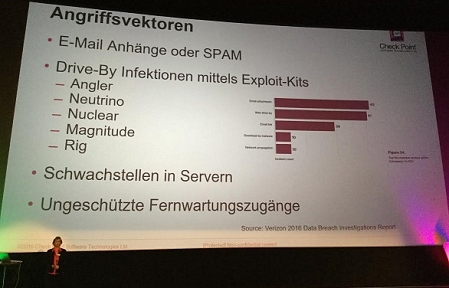

Die Erpresser suchen sich also ihre Opfer zunehmend gezielt aus. Und sie professionalisieren sich in vielerlei Bereichen: „Wie die Distributionswege der Ransomware organisiert werden, mit welchen Verschlüsselungsmethoden gearbeitet wird usw. Ab 2013 ist ein gewisser Hype rund um Ransomware entstanden, sie wurde zu einem Business Case mit einem eigenen Product Cycle. Damit meine ich, dass nach der Erstellung einer bestimmten Ransomware wie Locky, Cryptolocker oder Teslacrypt, ein Baukasten zur Verfügung steht. Mit wenigen Anpassungen kann eine neue Software erstellt werden, die aber immer dasselbe Ziel hat: Daten der Opfer zu verschlüsseln.“

Check Point

Die Baukästen werden auch in Untergrundforen an andere interessierte Kriminelle verkauft. Angesichts der steigenden Zahl von Ransomware müsse die Gesellschaft umzudenken beginnen, sagt Christine Schönig. Der allzu lockere Umgang mit vernetzten Geräten, die oft völlig ungesichert im Netz hängen, müsse endlich der Vergangenheit angehören. „Es gehen immer mehr Geräte ans Netz. Der Fernseher hängt am WLAN. Kühlschränke im Smart Home sind vernetzt und erinnern aufgrund der letzten Milch, die wir gekauft haben daran, dass wir sie erneuern sollten. Das sind Dinge, die nicht so weit in ferner Zukunft sind. Ich selbst habe mich vor kurzem nach einer neuen Türsprechanlage umgeschaut. Da gibt es auch die Möglichkeit, eine Kamera mit einer Internetverbindung auszuwählen. Ich habe mich dann absichtlich dagegen entschieden, doch ich könnte, wenn ich heute in Wien bin, nachschauen, wer an meiner Tür in Bayern klingelt. Aber brauche ich das wirklich?“

Noch relevanter ist freilich die Frage: Wer kann dann noch nachschauen? Viele User vernetzter Geräte ändern nicht einmal das Standardpasswort, das vom Hersteller gesetzt wird - und wundern sich dann, warum ihre Webcam das Bild für die ganze Welt sichtbar ins Internet überträgt. Im Web existieren eigene Suchmaschinen, mit denen man offene oder gehackte Webcams und andere vernetzte Geräte suchen kann.

Die Nachlässigkeit beim Absichern vernetzter Geräte – vom Smartphone über die Kamera bis zum Drucker und Fernsehgerät - liege wohl in der Natur des Menschen, so Schönig: „Sie denken sich: ‚Wer soll mich schon angreifen?‘ Unsere eigenen Kunden sagen oft: ‚Warum soll ich denn in die Absicherung meines Netzwerks investieren? Wer will schon meine Daten haben?‘ Man geht also davon aus, dass man selbst als ‚Kunde‘ für den Angreifer uninteressant ist. Aber das ist man nie. Und wenn nur die reine Rechenpower, die man zur Verfügung stellen kann, in irgendeinem Botnetz genutzt werden kann, dann bin ich definitiv schon ein interessantes Opfer.“

Außerdem werden mit erbeuteten Daten Angriffe zunehmend maßgeschneidert: Phishing-Mails von tatsächlichen Geschäftspartnern, gefakete Skype-Nachrichten die so aussehen, als kämen sie von Freunden. Ich selbst habe vorige Woche einen Link über Skype bekommen, der aussah, als wäre er von einem alten Freund, tatsächlich aber ein Fake war. Ich habe den Link dann in einer Virtual Machine getestet: Beim Klick erfolgte der Versuch einer Driveby-Infektion mit einer Malware, die eine neue Firmware auf meinem Internetrouter installiert hätte. Damit hätte der Angreifer eventuell meine Tastatureingaben mitprotokollieren und mich auf gefakete Websites umleiten können. Datendiebstahl und Social Engineering sind also zunehmend die Basis für immer gefinkeltere Angriffe. Ein Allheilmittel dagegen gibt es nicht. Aber die eigenen Geräte besser zu sichern und bei E-Mails und Skype-Nachrichten nachzufragen, ob ein Link oder eine Datei tatsächlich von einem vermeintlichen Freund stammt - das hilft.