Erstellt am: 28. 8. 2016 - 19:00 Uhr

Militärs und Polizei regieren "Cyber-Schurkenmarkt"

Zwei Wochen nachdem ein umfangreiches Programmpaket zum Angriff auf Firewalls führender Hersteller aufgetaucht war, kam am Freitag die bis jetzt gefährlichste Schadsoftware für iPhones an die Öffentlichkeit. Auch wenn die Umstände ihres Bekanntwerdens völlig unterschiedlich sind, haben beide Fälle eines gemeinsam: Weder das gegen Apples iOS noch jenes gegen die Betriebssysteme von Firewalls gerichtete Paket haben einen kriminellen Hintergrund, im Gegenteil.

Der angebliche NSA-"Hack" war ein Insiderjob, denn die geleakten Dateien zum Angriff auf die Firewalls von Cisco, Fortinet und Co hätten in dieser Struktur, Form und Fülle nie das NSA-Netz verlassen dürfen.

In beiden Fällen sind die Schaddateien aus dem staatlichen Bereich und da eben nicht von den üblichen verdächtigen "Cyberschurkenstaaten" Russland oder China. Für die Angriffstools auf Firewalls von Cisco bis Fortinet war die NSA zumindest der Auftraggeber. Die iPhone-Dateien wiederum stammen von der israelischen Firma NSO, die zum Komplex um den Geheimdienst Mossad gehört.

Die Büchse der Pandora

Der deutsche Sicherheitsexperte Moritz Bartl erklärte ORF.at, warum der Schwarzmarkt für derartige Schadsoftware längst jenseits jeder Strafverfolgung angesiedelt ist. Diesen Markt regieren nämlich spätestens seit dem Jahr 2000 nicht mehr Kriminelle, sondern Militärs und Polizeibehörden. Damit war die Büchse der Pandora seit 2000 offen und Kriminelle wurden von Staastsorganen immer schwerer zu unterscheiden.

"Die USA haben damit angefangen und einfach einmal ausprobiert, ob sie den Einsatz von Schadsoftware in ihrem Land auch durchsetzen können. Das hat wenigstens nach ihren Gesetzen auch funktioniert", so Bartl. "Danach nahmen sich immer mehr westliche Demokratien ebenfalls das Recht heraus, Schadsoftware erst im Geheimdienstbereich, dann auch in der Strafverfolgung einzusetzen. Die sogenannten 'Polizeitrojaner' sind ja nichts anderes als ebenfalls Schadsoftware."

Legalisierung krimineller Handlungen

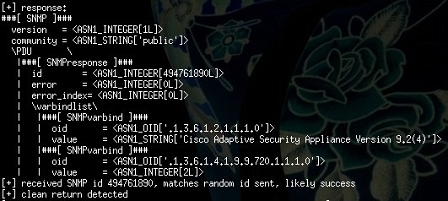

Die auf Sicherheitstests von Netzwerken spezialisierte Firma "Silent Systems" hat demonstriert, wie einfach das Einbruchstool EXTRABACON für Angriffe auf die neuesten Typen von Cisco ASA umgeschrieben werden kann.

"Da kaum ein Staat das dafür nötige Know-How und die Ressourcen hatte, um all diese Angriffswerkzeuge selber zu entwickeln, lagerte man die Produktion und Wartung an Privatfirmen aus. Was in den 90er-Jahren noch als kriminell galt, wurde so Schritt für Schritt legalisiert, der Schwarzmarkt für Schadsoftware wurde also von staatlichen Behörden geschaffen", sagte Bartl zu ORF.at. "Deren Nachfrage heizt den Markt für Schadsoftware auch weiterhin laufend an, was sich in schnell wachsenden Umsätzen der kommerziellen Marktteilnehmer niederschlägt. Die steigenden Umsätze dieser Branche sind der alleinige Grund, warum immer mehr neue Firmen auf diesem Markt auftauchen."

Silent Signal

Sämtliche Cisco-Firewalls betroffen

Die israelisch-amerikanische Firma Checkpoint, laut Gartner globaler Marktführer bei Firewalls, kommt wenigstens im freien Teil des Leaks nicht vor.

Im Fall der Firewalls, der jedenfalls um Längen bedeutsamer ist als der "Hack" von iPhoneѕ oder iPads, sind offenbar mit ganz wenigen Ausnahmen sämtliche Versionen der Betriebssysteme für die Cisco-Produktserien PIX und ASA der letzten 15 Jahren betroffen. Die Entwicklung der Angriffswerkzeuge startete also kurz nachdem die ersten PIX 1996 ausgeliefert wurden, die allerletzten Exemplare dieser Produktreihe erreichen gerade das Ende ihrer Lebenszeit.

Die sogenannte "Equation Group, von der die bis jetzt unbekannten "Shadow Brokers" diese Dateien angeblich gestohlen haben, hat also die Firewalls allein von Cisco seit mindestens 15 Jahren systematisch angegriffen und ihre Schadcodes offensichtlich an jedes größere Update des Betriebssystems angepasst. Für die neueren Firewalls vom Typ ASA wurden bis dato zwei sogenannte "0Day-Exploits" gefunden, das ist Angriffssoftware für bisher unentdeckte Sicherheitslücken in einem Betriebssystem. Cisco hat zwar schon mit einem Sicherheitsupdate für sein ASA-Betriebssystem regiert, fraglich ist nur, ob es auch gegen modifizierte Versionen der Angriffssoftware schützt.

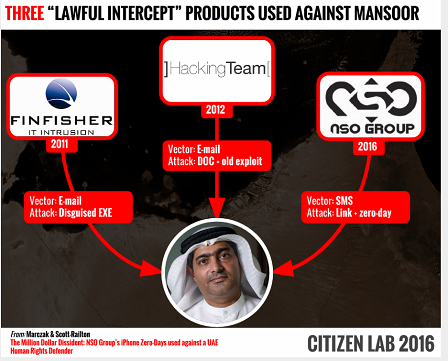

Citizen Lab

Drei "0day-Exploits" gegen die iPhones

Das kanadische Citizen Lab hat die Angriffe mit Software zur "gesetzlichen Überwachung" auf den Dissidenten Ahmed Mansoor seit 2011 dokumentiert.

Das Einbrecherwerkzeug für iPhones besteht aus gleich drei dieser "0days", die über einen einzigen Hyperlink in einer SMS das Gerät verseuchen, das hatte eine Untersuchung der Sicherheitsfirma "Lookout Mobile Security" zusammen mit dem kanadischen "Citizen Lab" ergeben. Der Menschenrechtsaktivist Ahmed Mansoor aus den Vereinigten Arabischen Emiraten hatte eine SMS mit einem eingebetteten Link erhalten, der angeblich auf eine Website mit neuen Informationen über Folter in den diktatorisch regierten Emiraten verwies.

Mansoor hatte den Link aber nicht geklickt, sondern die SMS an das kanadische Citizen Lab zur Untersuchung weitergeleitet. Zusammen mit der auf Sicherheit von Smartphones und Tablets spezialisierten Firma Lookout testete das gemeinnützige Labor, was ein Klicken dieses Links für Folgen hatte. Die laut Hersteller "völlig unsichtbare" Spionagesoftware verband sich umgehend mit der Infrastruktur der israelischen "Cyber-War"-Firma NSO, die offenbar aus "Sicherheitsgründen" nicht einmal eine Website unterhält. Statt Informationen über Folter wurden 0Day-Exploits, ein Trojaner und andere Elemente der NSO-Schadssoftware über den Link geladen.

Francisco Partners

Die Machtlosigkeit der Strafverfolger

Wenn auch beide Fälle recht unterschiedlich gelagert sind und die Begleitumstände besonders im Fall der Firewall-Hacks im Dunkel liegen, lassen sich doch einige Schlussfolgerungen ziehen, ohne dass Spekulationen strapaziert werden müssen. In beiden Fällen sind Militärgeheimdienste der westlichen Demokratien USA und Israel die ursprünglichen Auftraggeber für diese qualitativ hochstehenden Schadsoftwares. Die gegen iPhones gerichtete Malware wurde an eine mit dem Westen verbündete Diktatur am Persischen Golf verkauft, die damit die demokratische Opposition im eigenen Land ausspionierte.

Die Investmentfirma Francisco Partners hat gut 80 Firmen aus dem Bereich Netzwerküberwachung wie Barracuda Networks oder Bluecoat zusammengekauft, die NSO Group ist aber nicht gelistet.

Die Schadsoftware gegen Firewalls wurde im Auftrag des US-Geheimdienstes NSA geschrieben, um damit die Produkte für Netzwerksicherheit der führenden US-Firmen Cisco, Fortinet und Juniper anzugreifen. Besonders interessant ist in diesem Fall, dass ausgerechnet der weltgrößte Firewallhersteller, die israelisch-amerikanische Firma Checkpoint, in der bisherigen Veröffentlichung der unbekannten "Shadow Brokers" fehlt.

Schizophrenie, Schwarzmarkt, Cybercrime - ein Fazit

Aus diesen beiden Paradoxa ist unschwer abzuleiten, welch schizophrene Situation die westlichen Demokratien durch die Entscheidung, Methoden und Werkzeuge von Kriminellen einzusetzen, heraufbeschworen haben. Die Staaten haben damit selbst einen globalen Schwarzen Markt für "Cyberwaffen" geschaffen und groß gemacht, parallel dazu steigen die Delikte des "Cybercrime"-Bereichs exponentiell in lichte Höhen.

Die Strafverfolger stehen hier vor einer schier unlösbaren Aufgabe, weil sie die Hintermänner, also die Produzenten, niemals fassen können, weil nämlich die eigenen Militärs oder gar die Polizeibehörden selbst deren Auftraggeber sind. Die Behörden westlicher Demokratien können sich daher ihre Warnungen vor "russischen Hackern" oder "den Chinesen" sparen, weil diese Schuldzuweisungen nur noch peinlich sind. Es ist durchaus vergleichbar mit jener Szene aus den "Letzten Tagen der Menschheit" von Karl Kraus, in der eine Prostituierte eine andere mit "A so a Hur!" beschimpft.