Erstellt am: 23. 8. 2016 - 19:06 Uhr

Der aktuelle NSA-"Hack" war ein Insiderjob

Eine Woche nach der Veröffentlichung einer Reihe von Angriffsprogrammen gegen kommerzielle Firewalls von Cisco und anderen Herstellern bestehen keine Zweifel mehr daran, dass diese Programme tatsächlich auf die NSA verweisen. Einige wenige davon wurden bereits von Sicherheitsexperten getestet, sie funktionierten alle. Damit wurde jedoch nichts geklärt, sondern nur eine weitere Frage aufgeworfen, auf die es bis jetzt keine Antwort gibt.

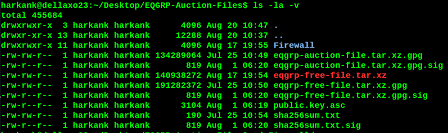

Am "ursprünglichen Leaking" Point Github wurden die Dateien noch am selben Tag wieder entfernt. Die Dateien sind aber auf einer Anzahl von Websites gespiegelt. Sie entsprechen dem weiter unten abgebildeten Zustand nach der Entschlüsselung des freien Teils.

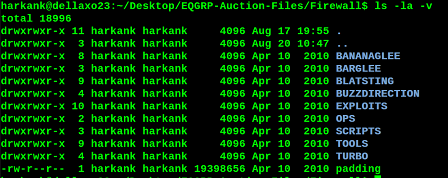

Die im freien Teil des Softwarepakets - ein weiterer Teil ist verschlüsselt - sichtbaren Codenamen wie "BANANAGLEE" oder "EXTRABACON" werden nur im NSA-internen Netz verwendet, das strikt vom Internet getrennt ist. Ein "Hack" des Geheimdienstnetzes ist deshalb auszuschließen. Die Dateien müssen von einem Insider mit Zugang zum NSA-Netz dort abgezogen und kopiert worden sein. Dieser Insider kann nur ein NSA-Agent oder ein Angestellter einer Vertragsfirma des Geheimdienstes sein. Unklar bleibt, ob es ein Insider wie Edward Snowden war, ein eingeschleuster, fremder Agent, oder ein Mitarbeiter war, der alle Dienstvorschriften krass missachtet hatte.

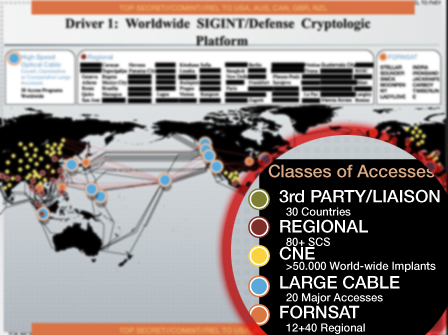

CC-BY-SA - NSA

"50.000 Implants worldwide"

Was hier ins Netz kam, ist eine unglaubliche Menge an Scripts, die auf sogenannte "Implants" bzw. "Beacons" zugreifen, die im Zielnetz bereits vorhanden sein müssen, um einen Angriff zu starten. Laut einer der von Snowden veröffentlichten Folien verfügt die NSA weltweit über 50.000 solcher "Implants" in fremden Netzwerken, ohne die ein Angriff auf deren Firewalls gar nicht möglich wäre. Gerade große, kommerzielle Firewalls werden generell "transparent" nach außen konfiguriert. Im Netzwerker-Rotwelsch bedeutet "transparent" bekanntlich "unsichtbar".

CC-BY-SA - NSA

Die Analysten von "Risk Based Security" über den ersten Teil der Dateien. Hier ist das Gesamtpaket in seiner ursprünglichen, unentschlüsselten Struktur erhalten.

Während Edward Snowden nur Powerpoint-Präsentationen, Auszüge aus Handbüchern und Beschreibungen veröffentlicht hat, enthält dieses Paket die zugehörigen Programme, Scripts und Set-Ups zur praktischen Umsetzung dessen, was in den Snowden-Dokumenten beschrieben wird. Von außen lässt sich dies nicht bewerkstelligen, vielmehr müssen die Angreifer schon einen "Fuß in der Tür" haben. Gemeint ist damit ein unauffälliges, kleines Script, das NSA-intern als "Implant" bezeichnet wird und auf einem oder mehreren Routern im betreffenden Netz wartet, bis es irgendwann angesprochen wird.

Struktur und Inhalt des Dateipakets

Der nächste Screenshot zeigt das Paket der "Shadow Brokers" ("Schattenhändler"), die rot markierte Datei "eqgrp-free-file.tar.xz" ist der freie Teil der Dokumente, der mit einem eher in der Linux/Unix-Welt gebräuchlichen Werkzeug als "tar.xz" komprimiert ist. Der Ordner "Firewall" ist dann das Resultat der Dekomprimierung. Es sind also nur die Zeitstempel "1. August" und "25. Juli" im Screenshot original, die anderen entstanden erst bei der Entschlüsselung und Dekomprimierung der Daten durch den Autor dieses Artikels.

Die Datei "public.key.asc" ist der passende PGP-Schlüssel, für den man nur noch das Passwort "theequationgroup" zum Aufsperren benötigt. Das ist an sich schon ein Paradoxon, denn das Hauptmerkmal des Verschlüsselungsprogramms "Pretty Good Privacy" ist, dass nur der passende "Secret Key" Dateien, die mit dem passenden "Public Key" verschlüsselt sind, aufsperren kann. Der "Public Key" ist von seiner Funktion her nicht mit einem Schlüssel zu vergleichen, sondern mit einem offenen Balkenschloss, das von beliebigen Personen benutzt werden kann. Um diese Dateien wieder zu entschlüsseln, wird allerdings der passende "Secret Key" benötigt. Diese asymmetrische Kryptierung ist das absolute Alleinstellungsmerkmal von Phil Zimmermanns PGP und genau das wurde hier ausgeschaltet.

Das geheime Treiben der "Gleichungsgruppe"

Die mit "eqgrp" beginnenden Dateinamen wie auch das Passwort verweisen auf die "Equation Group", die seit 2001 durch die Anti-Virus-Szene geistert. Die Unbekannten wurden wegen ihrem immer wieder durchscheinenden Faible für Paradoxa und mathematische Rätsel "Equation Group" ("Gleichungsgruppe") genannt. Die Anti-Virus-Firma Kaspersky und andere haben die Aktivitäten dieser Gruppe seit über einem Jahrzehnt verfolgt.

CC BY-SA 3.0 Erich Moechel

Der allgemeine Tenor der Sicherheitsforscher war dabei seit jeher: Die "Equation Group" ist eng mit der NSA verbunden, wenn sie nicht überhaupt zur NSA-Abteilung "Tailored Access Operations" gehört. Doch nicht nur die "Gleichungsgruppe" hat eine Vorliebe für Rätsel, Anspielungen und Paradoxa, auch den "Shadow Brokers" - also den direkten Gegnern - ist dies deutlich anzusehen. Ein Beispiel dafür sind die etwa sind die offensichtlich manipulierten Zeitstempel.

Das Prinzip der "Matrjoschka"-Puppen

Im Ordner "Firewall" finden sich eine Binärdatei - also ein Programm - und neun weitere Ordner, die allesamt den Zeitstemempel 10. April 2010 tragen. Die etwa in "EXPLOITS" enthaltenen Dateien sind jedoch wesentlich neueren Datums, nämlich vom 11. Juni 2013. Im Folder "EPBA" wiederum ist einer mit dem Namen "EPICBANANA", der einen weiteren Folder mit dem Titel "Versions" enthält. Öffnet man den, purzeln einem daraus über 100 Textdateien und Scripts - meist in der Programmiersprache Python - entgegen, die allesamt auf Cisco-Firewalls verweisen. Das Ganze erinnert an die russische "Matrjoschka"-Puppen, von denen auch stets acht bis neun ineinander verschachtelt sind.

Ob der initiale "Leaker" überhaupt etwas mit den "Shadow Brokers" zu tun hat, lässt sich derzeit überhaupt nicht sagen. Man weiß ja nicht, ob es sich um einen "guten" Insider wie Edward Snowden, einen eingeschleusten Agenten, einen Überläufer oder einen durchgedrehten NSA-Mann handelt. Auf irgendeinem Weg gelangte das Dateipaket der "Gleichungsgruppe" dann an eine Gruppe, die sich "Shadow Brokers" ("Schattenhändler") nennt und das Konvolut auf mehreren Websites zur Versteigerung feilgeboten hat.

Vorläufiges Fazit

Um gleich einmal zu zeigen, dass die Versteigerung nicht ganz ernst gemeint sein kann, sind derart viele dieser Progrämmchen und Konfigurationsdateien freigegeben, dass allein deren Analyse nach mehr als einer Woche durch unabhängige Sicherheitsexperten noch ganz am Anfang steht. Insgesamt wird man den Eindruck nicht los, dass diese "Schattenhändler" - die absolute Profis sind - der NSA durch die Veröffentlichung ihrer Malware-Codes nicht nur schweren Schaden zufügten, sondern auch gleich den passenden Spott mitliefern wollten.