Erstellt am: 12. 4. 2016 - 17:30 Uhr

Entschlüsselung von Ransomware

Schadsoftware, die Dateien auf befallenen PCs verschlüsselt und dann Geld von den Opfern erpresst, gehört zu den am weitesten verbreiteten Internetverbrechen der jüngsten Zeit. Anfang März hat Locky hunderttausende Computer weltweit an einem Tag verschlüsselt, nachdem sie bereits wochenlang auf den infizierten Computern geschlummert hat. Eine andere Ransomware namens TeslaCrypt treibt seit mehreren Monaten in verschiedenen Versionen sein Unwesen, und auch Petya macht bereits seit dem Vorjahr Firmen und Privatpersonen das Leben schwer.

Public Domain

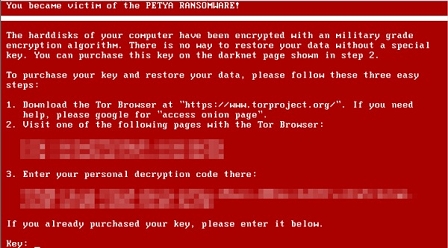

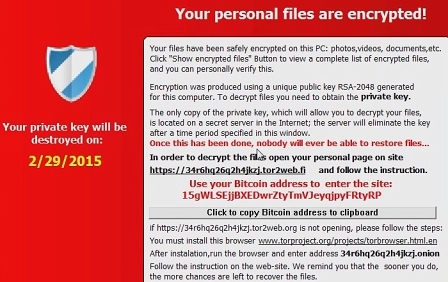

Das Muster ist immer dasselbe: Eine schädliche Datei befällt - entweder in Form eines E-Mail-Anhangs, oder aufgrund von Sicherheitslücken in Browser und Betriebssystem - den Computer, verschlüsselt Dateien wie Bilder, Videos und Textdokumente auf allen Festplatten (auch Netzwerk-Laufwerken) und blendet dann die Aufforderung ein, für die Entschlüsselung der Daten einen bestimmten Geldbetrag zu bezahlen.

Warum ich Schadsoftware nicht "Trojaner" nenne:

In der Schilderung des Dichters Homer waren die Trojaner die Opfer der List mit dem Holzpferd. Als Synonym für versteckte Schadprogramme müsste man also eigentlich von Hellenen oder Griechen sprechen.

Immer öfter gelingt es White-Hat-Hackern und Sicherheitsexperten, die Kryptographie der Erpressungs-Software zu knacken. Der Grund dafür ist die manchmal schlampige Implementierung der Verschlüsselung durch die Erpresser. Diese Woche hat der Hacker Leostone auf Github ein Tool veröffentlicht, mit dem sich durch Petya verschlüsselte Dateien befreien lassen, ohne das geforderte Lösegeld zu bezahlen.

Das IT-Webportal des Heise-Verlags berichtet, dass ein Leser Leostones Tool erfolgreich auf seinem befallenen Rechner angewendet hat. Damit Opfer ihre Daten wieder lesen könnten, so Heise, müssten sie die Festplatte mit den verschlüsselten Dateien an ein sauberes System hängen. Um das Passwort zu generieren, setzt Leostone auf einen sogenannten "genetischen Algorithmus", der als Ausgangsmaterial Daten von verschlüsselten Dateien heranzieht. Diese Daten müssen die betroffenen User selbst mit einem Hex-Editor auslesen.

Public Domain

Einfacher geht es mit einem Tool, das der Sicherheitsforscher Fabian Woser mit Hilfe des Algorithmus von Leostone entwickelt hat: Petya Sector Extractor kann die benötigten Werte auf Knopfdruck auslesen.

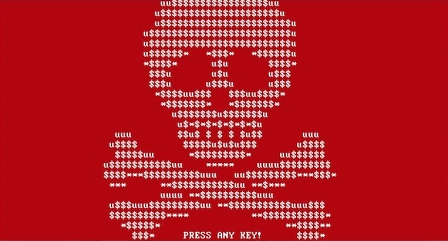

Petya ist einer der unangenehmsten Erpressungs-Schädlinge bisher, weil er den Master-Boot-Record einer Computerfestplatte befällt, dann einen Blue Screen of Death vortäuscht, um User zum Neustart des Rechners zu bringen und anschließend eine gefälschte chkdsk-Überprüfung der Festplatte einblendet, die in Wirklichkeit die Festplatte veschlüsselt.

Nicht minder unangenehm ist TeslaCrypt, ein Schädling, der vor allem Liebhabern von Videospielen frustrierende Erlebnisse bereitet: Er verschlüsselt unter anderem nämlich gezielt Games wie World of Warcraft, Minecraft, Call of Duty und World of Tanks. Für verschiedene Versionen von Teslacrypt (V1 und V2) wurden in den letzten Monaten immer wieder Tools veröffentlicht, mit denen die kostenlose Freigabe der Dateien ermöglicht wird. Die dritte Generation von TeslaCrypt konnte allerdings noch nicht gehackt werden.

Public Domain

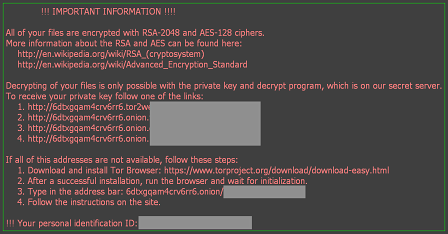

Ebenfalls weiterhin unknackbar ist die russische Ransomware Locky. "Locky" wurde in einer ersten Angriffswelle vor allem in Form von Word-Dateien verbreitet, die ein sogenanntes Makro enthalten, also ausführbaren Programmcode. Ein dermaßen präpariertes Dokument wird als Anhang einer E-Mail mit einem wichtigen Betreff wie "Ihre Rechnung" empfangen. Vor diesen bösartigen Word-Dateien schützt man sich, indem man in Word die Makro-Funktion deaktiviert (Optionen -> Sicherheitscenter -> Erweiterte Einstellungen).

Allerdings wurde Locky in weiterer Folge auch mit Hilfe infizierter Websites über unsichere Webbrowser verbreitet. Damit Virenscanner das nicht verhindern, versuchen die Locky-Entwickler teilswiese erfolgreich, die etablierten Virenschutzprogramme auszutricksen.

Public Domain

Abhilfe verschafft das Gratis-Tool Anti-Ransomware des Sicherheitsdienstleisters Malwarebytes. Es zeigt im Testbetreib bei FM4 allerdings auch immer wieder sogenannte False Positives - also irrtümliche Warnmeldungen - an. In der kostenpflichtigen Sicherheits-Software von Malwarebytes ist die Anti-Ransomware ebenfalls enthalten. Verlassen sollte man sich auf solche Programme nicht. Wichtige Daten bewahrt man besser immer auch auf einem externen Speichermedium ohne Netzwerkzugang auf. Der Einsatz von Windows-Alternativen wie Linux, OS X und Chrome OS kann ebenfalls schützen - hauptsächlich, weil der geringere Marktanteil diese Betriebssysteme weniger interessant für Lösegel-Erpesser macht.