Erstellt am: 6. 3. 2016 - 19:00 Uhr

NSA bekennt sich "machtlos" gegen Cyberattacken

Auf der weltgrößten Sicherheitskonferenz RSAC 2016 in San Francisco trafen US-Spitzenbeamte mit Topmanagern der IT-Branche zusammen. Angesichts der Eskalation im Gerichtsstreit FBI gegen Apple über Verschlüsselung waren die Auftritte von Verteidigungsminister Ashton Carter, Justizministerin Loretta Lynch und NSA-Direktor Michael Rogers mit Spannung erwartet worden. Doch keiner der drei sprach das Thema Nummer eins direkt an, denn sie waren auf einer ganz anderen Mission.

NSA-Chef Rogers bat die IT-Industrie offen um Unterstützung und erklärte unverblümt, dass die "NSA zu träge und zu groß" sei, um fortgeschrittene Cyberattacken abzuwehren. Carter wiederum überraschte am Donnerstag mit der Ankündigung eines zivilen Beratergremiums, dem Eric Schmidt, Chairman der Google-Mutterfirma Alphabet, vorstehen wird. Tags davor hatte er die Initiative "Hack the Pentagon" verkündet: Erstmals sollen zivile Sicherheitsexperten zur Sicherung der militärischen Netze zugelassen werden.

APA/AFP/MOLLY RILEY

"Hack the Pentagon"

Die FBI-Groteske um die iPhone-Verschlüsselung eskaliert. Wie versucht wird, Beschränkungen für staatliche Überwacher mit einem Gesetz aus dem Gründungsjahr der USA 1789 auszuhebeln.

Carter, der im Anschluss Termine bei den IT-Riesen in Kalifornien absolvierte, war überhaupt der erste US-Verteidigungsminister seit 20 Jahren im Silicon Valley. Sowohl die Zulassung von zivilen Sicherheitsexperten in hochklassifizierten Kommunikationsnetzen der US-Army wie auch die Schaffung eines zivilen Beraterboards für das Pentagon sind ein absolutes Novum. Natürlich sind jetzt schon zivile Sicherheitsexperten von Vertragsfirmen für das Pentagon in großer Zahl tätig. Wie schon der Name der Initiative "Hack the Pentagon" sagt, sucht man aber einen ganz anderen Typ von Sicherheitsexperten: Hackertypen wie "Penetration Tester", die im Auftrag der Eigentümer Einbruchsversuche in hochsichere Netze durchführen. Das ist eine seltene und hochbezahlte Spezies von Experten, die über breite Kenntnisse verfügen müssen.

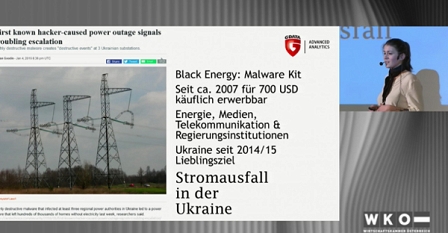

Auch NSA-Direktor Rogers betonte den Schutz der kritischen Infrastruktur als oberste Priorität und zitierte Angriffe wie jene auf die ukrainischen Stromnetze als seine primäre Sorge. Am 23. Dezember waren drei regionale Stromversorger in der Ukraine kurz hintereinander erfolgreich attackiert worden, es dauerte mehrere Tage, um die Stromversorgung wiederherzustellen. Wie bei den großen Cyberangriffen 2015 etwa auf Sony und das System der Personalverwaltung des öffentlichen Dienstes in den USA hatten die Angreifer genaue Kenntnisse des Zielnetzwerks, das sie schon lange vorher ausspioniert hatten.

Screenshot WKO

Novum in der Ukraine

In der Ukraine konnten die Sicherheitstechniker ein weiteres Novum beobachten: Die bis heute nicht zuzuordnenden Einbrecher waren in der Lage, jeden Schritt der Verteidiger des Netzes nahe an Echtzeit zu konterkarieren. Das geschah nicht nur über Schadsoftware, denn die Angreifer verfügten auch über Administrationsrechte auf den Steuersystemen der Stromversorgung selbst. Die ist zwar längst wiederhergestellt, aber es wird davon ausgegangen, dass Zugriffsmöglichkeiten immer noch bestehen. Es handelt sich also ganz klar um einen "Advanced Persistent Threat" (APT) durch staatliche Akteure, der initiale Angriff könnte allerdings auch von einer anderen Gruppe, nämlich Kriminellen, durchgeführt worden sein.

Das für Attacken auf Steuerungsanlagen zuständige Warnsystem ICS CERT der US-Regierung listete die bis jetzt bekannten "Features" des Einbruchs auf.

Obwohl recht klar ist, aus welcher Richtung dieser Angriff kam, reicht die Wissenslage derzeit nicht, den Angriff einem staatlichen Akteur sicher zuzuweisen. "Die Sicherheitsforschung befindet sich hier in einem Dilemma, da eine solche Zuweisung immer schwieriger wird", sagt die österreichische Schadsoftware-Analystin Marion Marschalek zu ORF.at. "Gab es früher ziemlich klare Definitionen, wer die Guten und die Bösen sind, so verschwimmen diese Grenzen heute zusehends." Plötzlich gibt es neben krimineller Malware auch staatliche Überwachungssoftware, die Ähnliches bewirkt, die Autoren können ihre "Produkte" mittlerweile unter echten Firmennamen verkaufen.

Screenshot WKO

"Gute und Böse gibt es nicht mehr"

Das Video vom Vortrag von Marion Marschalek am E-Day, und das zugehörige "Write-up" des Vortrags auf Englisch.

"Auf der anderen Seite sind da Hacker, die Daten von Unternehmen und Institutionen klauen, aber im Hintergrund Verbindungen zu Regierungen haben und von diesen für ihre Arbeit bezahlt werden." Marschalek, die am Donnerstag in Wien einen vielbeachteten Vortrag über "die Guten, die Bösen und die Ahnungslosen" zu genau diesem Thema hielt, ist zwar auf solche APTs spezialisiert, ordnet sich aber mittlerweile selbst den "Ahnungslosen" zu, zumal "die Zeiten von klaren Grenzen zwischen den Guten und den Bösen endgültig zur Vergangenheit gehören", so Marschalek abschließend.

Das gelte auch für die NSA, bekannte deren Direktor in seiner Rede, er hätte sich nie vorstellen können, plötzlich für den Sony-Hack zuständig zu sein. Die Urheber der verheerenden Angriffe auf Sony kamen nämlich als Aktivisten getarnt daher, später war von Insidern die Rede - bis klar war, dass es sich um staatliche Akteure handeln musste. Erst nach Monaten wurde Nordkorea dafür an den Pranger gestellt. Die Spur wies zwar von Anfang an klar dorthin, doch konnte man nicht sicher sein, ob es nicht der Versuch eines Drittstaats war, einen neuen Konflikt zwischen den USA und Nordkorea zu provozieren.

APA/AFP/JIM WATSON

Canossagang als taktisches Manöver

Ebenso ein Novum ist, dass neben der NSA auch CIA, FBI und Co. Zugriff auf die abgefangenen Rohdaten der NSA erhalten werden.

Wie immer, wenn hochrangige Geheimdienstleute zur Öffentlichkeit sprechen, sind auch die Worte von NSA-Direktor Rogers auf die Goldwaage zu legen. Natürlich ist dieser förmliche Canossagang auch als taktisches Manöver zu sehen, das seit den Enthüllungen Edward Snowdens extrem gestörte Verhältnis zwischen der IT-Industrie und den US-Militärs durch hochrangiges Winken mit neuen staatlichen Aufträgen zu kalmieren. Rogers beschwor dazu die "Macht von Partnerschaften", denn eine Verschmelzung der Kulturen von Militärs und Firmen aus dem Silicon Valley, an der man bereits seit sechs Monaten arbeite, bringe "Wert für beide Partner". Für Kritiker war das als Drohung zu verstehen, denn die Zielrichtung ist klar: Die NSA und die militärische Führung wollen von der rasanten Innovationskraft der IT-Großkonzerne profitieren, da sie inzwischen weit zurückgefallen sind.

Galionsfigur der Vernetzung: Eric Schmidt

Galionsfigur ist der langjährige Google-Chef und nunmehrige Chairman des Mutterkonzerns Alphabet, Schmidt, der in Bezug auf Regierungskontakte als bestvernetzter Topmanager der IT-Branche gilt. Der erste Schritt Schmidts entsprach bereits diesem Szenario der Verschmelzung beider Kulturen, er übernahm nämlich die Führungsrolle in diesem IT-Beraterboard auf ehrenamtlicher Basis, ohne seine Führungsrolle im Google-Konzern zurückzulegen.

APA/AFP/DPA/RAINER JENSEN

Wie eng die Vernetzung Schmidts mit dem US-Regierungskomplex bereits 2011 war, beschreibt Julian Assange sehr anschaulich. Während er in Norfolk unter Hausarrest stand, habe Schmidt ihn besucht und eingehend über Struktur und Pläne von WikiLeaks befragt. Neben einem Mitarbeiter Schmidts kamen auch zwei weitere Personen mit. Er habe sich vorderhand nichts dabei gedacht, als Schmidt seine Lebensgefährtin als Vizepräsidentin des Thinktanks "Council on Foreign Relations" vorstellte, der die US-Regierung berät. Die zweite Person gehörte nicht nur demselben Thinktank an, sondern trat drei Monate nach diesem Besuch einen Posten als oberster Berater der damaligen UNO-Botschafterin Suѕan Rice im Außenamt an. Erst da sei ihm bewusst geworden, schreibt Assange, dass ihm Schmidt unter dem Vorwand eines Buchprojekts sozusagen die US-Regierung mitgebracht hatte, auf deren Betreiben er unter Hausarrest in Norfolk war.

APA/AFP/NIKLAS HALLE'N

Fazit und Ausblick

Wie dringlich die Verstärkung der Cyberdefensive ist, zeigt der von Rogers vorgestellte Zeitplan. Bis 2018 soll eine 6.200 Personen umfassende Taskforce stehen, Teile des Programms sollen jedoch bereits im September dieses Jahres in Betrieb gehen, denn, so Rogers, "warten bis zur Perfektion geht längst nicht mehr".

Warum Rogers das Thema Nummer eins nicht ansprach, ist ebenfalls klar. Bei Appellen an die IT-Industrie um Kooperation in puncto Netzwerksicherheit ist es überhaupt nicht dienlich, Hintertüren für Behörden in Verschlüsselungsprogrammen anzusprechen. Schon gar nicht, wenn man wie die NSA die Kommunikation derselben IT-Firmen jahrelang angegriffen hat und durch die Sabotage von Verschlüsselungsstandards einen enormen Beitrag dazu geleistet hat, dass auch die eigenen Regierungsnetze kompromittierbar sind.