Erstellt am: 1. 3. 2016 - 10:50 Uhr

Update: Ransomware "Locky" ist weiter aktiv

Am Montag, dem 15. Februar, begann "Locky" damit, Dateien auf infizierten Computern zu veschlüsseln und somit für die User unbrauchbar zu machen. Wie immer geht das mit einer Nachricht einher, die zu einer Zahlung auffordert, um die Dateien wieder brauchbar zu machen. Der große Unterschied zu früherer Ransomware liegt darin, dass "Locky" anscheinend mehrere Wochen lang auf infizierten Computern geschlummert hat, um dann koordiniert zuzuschlagen. Somit haben viele Antiviren- und Sicherheits-Tools die Gefahr nicht erkannt und auch die User waren nicht vorgewarnt. Durch die Schläfer-Taktik konnten die Erpresser also mehr Computer infizieren als bei früheren Angriffen dieser Art.

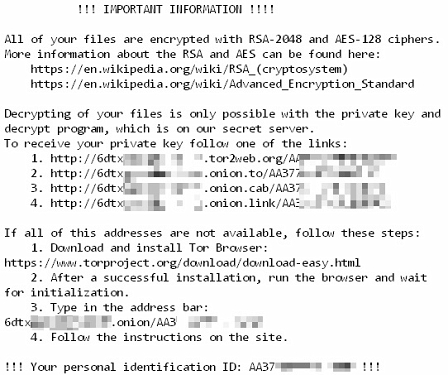

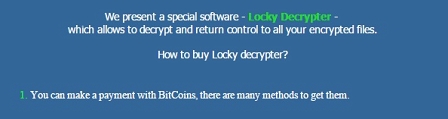

"Locky" verschlüsselt über 150 Dateitypen auf den betroffenen Computern, darunter Texte, Fotos, Videos, Quellcode, Zertifikate und kryptografische Schlüssel. Im eingeblendeten Erpresserbrief wird auf ein Entschlüsselungs-Tool verweisen, das man kostenpflichtig herunterladen kann. Der geforderte Preis beträgt einen Bitcoin, derzeit entspricht das ca. 380 Euro. Die Erpresser wählen diese Zahlungsmethode, weil es sehr schwierig bis unmöglich ist, herauszufinden, wer das Geld erhalten hat.

Heise Security

Soll man zahlen?

Die Dateien werden mit den Verfahren RSA (Schlüssellänge 2048 Bit) sowie AES (128 Bit) verschlüsselt. Derzeit ist kein Weg bekannt, die auf diese Weise verschlüsselten Dateien selbst zu retten. Die Polizei rät davon ab, den geforderten Preis zu bezahlen. In der Praxis haben sich viele Opfer von Ransomware aber für eine Zahlung entschieden, vor allem bei Firmen, für die unbrauchbar gemachte Dateien großen Schaden bedeuten können. Es waren auch schon Spitäler von Ransomware betroffen, bei denen Patientendaten verschlüsselt wurden.

Die Behörden konnten in der Vergangenheit manchmal die Erpresser hinter Ransomware finden. Die sogenannten Command-and-Control-Server, mit denen die Ransomware kommuniziert, lassen sich identifizieren. Laut Recherchen von Heise Security kommuniziert "Locky" mit einem russischen Server namens Makhost. Die Polizei rät, Screenshots von der erpresserischen Aufforderung anzufertigen und Anzeige zu erstatten.

Heise Security

Wie schützt man sich vor "Locky"?

"Locky" wird unter anderem in Form einer Word-Datei verbreitet. Diese enthält ein sogenanntes Makro, also ausführbaren Programmcode. Das bösartige Dokument wird als Anhang einer E-Mail mit einem wichtigen Betreff wie "Ihre Rechnung" empfangen. E-Mails dieser Art konnte man in der Vergangenheit leicht erkennen, doch sie werden immer geschickter formuliert und auch an lokale Begebenheiten angepasst. Zwar nicht im Zusammenhang mit Locky stehend, aber dennoch interessant: In Niederöstereich kursierte vor einigen Tagen eine bösartige E-Mail, die vorgab, von einer niederösterreichischen Krankenversicherung zu sein und eine Rücküberweisung von 1.100 Euro versprach. So genau passen manche Verbreiter von Schadsoftware die E-Mails an ihre Opfer an.

Vor infizierten Word-Dateien kann man sich schützen, indem man in Word die Makro-Funktion deaktiviert. (Optionen --> Sicherheitscenter --> Erweiterte Einstellungen). Auch alternative Bürosoftware wie Open Office oder Linux als Desktop-Betriebssystem können schützen, sind aber kein Garant für Sicherheit. Wichtige Daten sollte man immer auch als Backup auf einem externen Speichermedium ohne Netzwerkzugang aufbewahren.

Update vom 29.2.

Locky kann jetzt auch über diverse Sicherheitslücken in Webbrowsern auf den Rechnern gelangen. Damit Virenscanner das nicht verhindern, versuchen die Locky-Entwickler die etablierten Virenschutzprogramme mit einer Batchdatei auszutricksen: Diese führt unter anderem den Windows Script Host aus (cscript.exe), mit dem Befehl den Krypto-Trojaner Locky herunterzuladen und auszuführen, vorbei an den üblichen Wegen, die Virenscanner kennen. Der Plan scheint aufzugehen: Teilweise brauchen Virenscanner 12 Stunden, um die Infektion zu bemerken, bis dahin können zigtausende Dateien auf dem betroffenen Computer verschlüsselt sein.

Schutz verspricht jetzt ein Tool namens "Anti-Ransomware" - es ist von der Firma Malwarebytes, die seit Jahren auch eines der besten Anti-Spyware-Tools anbietet. "Anti-Ransomware" erkennt nicht nur Locky, sondern auch andere Erpressungs-Software wie TeslaCrypt, und zwar nicht nur aufgrund des Programmcodes sondern auch anhand ihres Verhaltens. Die Malware wird gestoppt, wenn sie beginnt Dateien zu veschlüsseln. In einem Test von Heise wurde Locky erkannt, nachdem sie 20 Dateien verschlüsselt hatte.