Erstellt am: 2. 2. 2016 - 19:00 Uhr

"Internet der Dinge" löchert Heimnetzwerke

Während der Hype um das "Internet der Dinge" (Internet of Things, kurz: IoT) in die nächste Runde geht, zeigt sich die dunkle Seite dieser Vernetzung immer deutlicher. So ist eine mindestens dreistellige Zahl der von Aldi-Süd und Hofer ausgelieferten Webcams auch Wochen nach Bekanntwerden des Sicherheitslochs noch immer ungeschützt im Netz. Dass Unbefugte diese Cams zu Einblicken in fremde Wohnungen nutzen könnten, ist noch der harmlosere Aspekt, denn diese unsicheren Cams sind auch Hintertüren für Kriminelle.

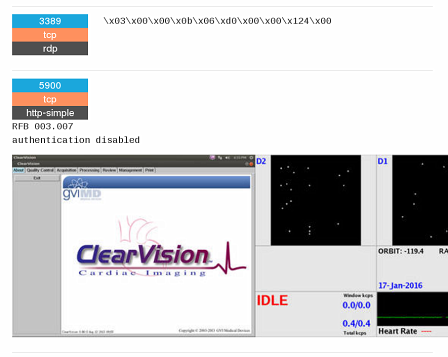

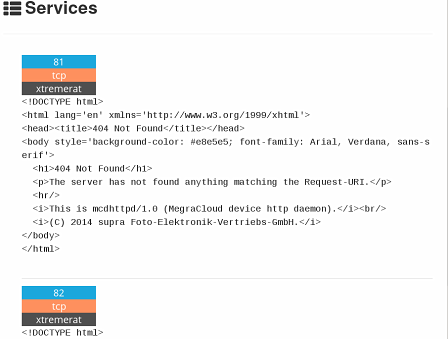

Eine bloß oberflächliche Suche in den IoT-Suchmaschinen "Censys" und "Shodan" vermittelt eine Ahnung, was da an vernetzem Gerät rund um den Globus offensteht. Von Babycams über "smarte" Haussteuerungen, Photovoltaik-Anlagen bis zu medizinischen Anwendungen, die alle keinesfalls für Dritte sichtbar sein sollten, können manche davon sogar "mit Mausklick" gekapert werden. Die Praxis der meisten Internetprovider, Kunden laufend wechselnde IP-Adressen zuzuteilen, schirmt die meisten Heimnetze nur vor dilettierenden Angreifern ab. Gegen Kriminelle schützt das nicht.

Public Domain /Shodan

Notwendige IoT-Sicherheitsempfehlungen

Alle Versionen des verbreiteten IoT-Funkprotokolls ZigBee vor November 2015 sind kompromittiert. Dieses an sich recht sichere Protokoll aus dem Jahr 2004 hatte eine einzige, allerdings fatale Lücke, die erst langsam aus einer Kombination von Marketingvorgaben und technischem Fortschritt entstanden ist.

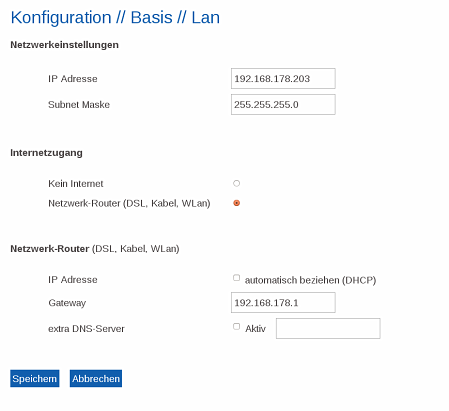

Die beiden IoT-Suchmaschinen sind nur versierteren Benutzern zu empfehlen, um damit etwa die Sicherheit des eigenen Heimnetzwerks ungefähr abzutesten, auch wenn zur eigenen IP-Adresse nichts zu finden sein sollte. Zielführender sind nämlich Suchen nach den Gerätetypen (oder MAC-Adressen) im eigenen Heimnetz - Router, TV-Geräte, Spielkonsolen, usw. - das gibt einen schnellen Überblick, welche Ports bei diesen Typen standardmäßig offenstehen und welche Services dort laufen. Dringend zu empfehlen ist, den vom Internetprovider gelieferten Standardrouter ausschließlich als Modem zu benutzen und das interne Routing im Heimnetz über einen eigenen Router direkt dahinter abzuwickeln.

Empfehlenswert wiederum ist nur eines der zahlreichen günstig erhältlichen Geräte mit dem freien Betriebssystem OpenWRT, das bringt ein Mehrfaches an Sicherheitsgewinn. Zum einen ist die kleine Firewall vollständig selbst konfigurierbar, die Wahrscheinlichkeit von Hintertüren für Marketingzwecke ist hier am geringsten und Angreifer müssen über zwei verschiedene Firewalls. Selbst wenn der Router des Providers gehackt sein sollte, sind die Angreifer noch nicht im Heimnetz drin.

Public Domain /Shodan

Hersteller reagiert, Kunden nicht

Im Sommer 2015 dominierten Hacks der ersten vernetzten Autos das Geschehen, die "Sicherheits-Updates" von Chrysler bestanden im Download von ".exe"- und ".zip"-Dateien zum Einspielen in die Autoelektronik.

Nach Bekanntwerden der fatalen Lücke wurde vom Hersteller zwar sehr rasch eine neue Version des "Firmware" genannten, kleinen Betriebsystems der Kamera angeboten, die ersten Serien dieser unter der Marke "Maginon" vertriebenen Webcams waren schlichtweg unsicher - nämlich gar nicht - vorkonfiguriert. Sogar die grundlegendste aller Sicherheitsmaßnahmen, das verpflichtende Setzen eines Passworts für die Inbetriebnahme eines nach außen sichtbaren Internetgeräts fehlten, von HTTPS-Verschlüsselung einmal abgesehen. Dass dennoch so viele dieser Cams immer noch zu finden sind, liegt daran, dass Käufer entweder davon nichts erfuhren oder die mögliche Gefahr noch immer unterschätzen. Ein guter Teil der Käufer wiederum dürfte ganz einfach mit dem Aufspielen dieses Mini-Betriebssystems überfordert sein.

Erich Möchel

"Plug and Play" als Administrator

Die ersten, völlig offenen Steuersysteme waren im Netz bereits Anfang 2012 aufgetaucht. Sie betrafen allerdings zumeist professionelle SCADA-Anlagen von Wasserversorgern, Energiekonzernen und kleineren industrielle Fertigungsanlagen, die mittlerweile großteils nicht mehr sichttbar sind.

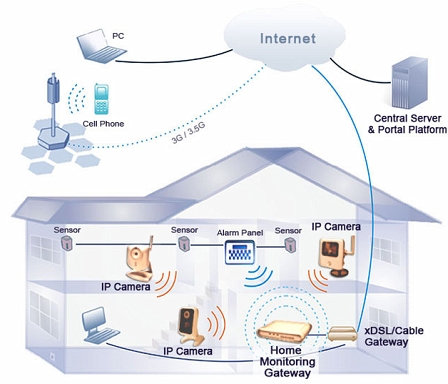

Das ist nämlich die Crux an den vernetzten Dingen im Konsumentenbereich. Da werden an "Plug and Play" gewöhnte Kosumenten, die bis dahin nur hochautomatisierte Apps auf Smartphones "installiert" hatten, plötzlich zu Administratoren relativ komplexer Netze. Von Thermostaten, Kameras über die Beleuchtung, manchmal sogar bis hin zum Türschloss werden alle möglichen Geräte verschiedener Hersteller in Heimnetzen kombiniert. Technologisch gesehen sind das höchst heterogene Netze, die auf völlig unterschiedlichen Protokollen basieren, die vielfach vorher nicht miteinander verbunden waren. Die Hersteller senken daher die Einstiegsschwelle und setzen auf "maximale Customer Convenience". Fast alle eklatanten Sicherheitslöcher sind nämlich weniger auf Pfuscharbeit, als vielmehr auf solche Marketingmaßnahmen zurückzuführen.

Public Domain /Shodan

Leidige Nachhaltigkeit

2014 waren dreißig auch in Österreich gängige Routermodelle von Cisco, Linksys und Netgear betroffen. Als nach Wochen ein Software-Patch erschien, war der Cisco-Router im Home Office des Verfassers bereits dem Recycling zugeführt und durch einen OpenWRT-Router ersetzt worden.

Und diese Maßnahmen wirken leider nachhaltig. Was nämlich da einmal an Komponenten verbaut ist, bleibt zu einem Gutteil so lange im Netz, wie es klaglos funktioniert. Rund um die Welt finden sich in den Suchmaschinen - die längst keine vollständigen Kataloge sind - noch immer viele bis 2012 produzierte Uralt-Router für Heimnetze und Kleinfirmen von Linksys (damals Cisco), Netgear und anderen Herstellern mit einer erst 2014 bekannt gewordenen, fatalen Hintertür.

Wie berichtet genügt ein kleines, öffentlich bekanntes Skript für einen Angreifer, um diese Router abstürzen zu lassen, um nach dem Neustart in den Rang eines Administrators erhoben zu werden. Dieses schlimme Sicherheitsloch wurde von einem taiwanesischen Auftragsfertiger namens Sercomm als Feature in all diese Router eingebaut, um die eigene IoT-Produktlinie für Haussteuerung und Einbruchssschutz möglichst problemlos, nämlich "Plug and Play" an diese Router anzuschließen.

Sercomm

Anders als die "Abhör-Barbie", die das Gebrabbel der "Puppenmutter" in die Cloud überträgt, waren die Lernkonsolen von VTech und deren Cloud auch in Österreich weit verbreitet, es ist von 50.000 betroffenen Haushalten auszugehen.

Censys, Shodan und Barbie

Diese beiden Suchmaschinen verfolgen bis zu einem gewissen Grad sehr ähnliche Ziele - sichtbare Ports und Services verschiedener Gerätelisten - gehen dabei aber von durchaus verschiedenen Ansätzen aus. Während die Shodan-Engine bereits zum Start 2013 den Fokus auf Iot-Anwendungen hatte und auf einen Schlag mehr als 10.000 ungesicherte SCADA-Steuerungsanlagen fand, ist die von Google unterstützte Censys-Maschine offenbar mehr auf Sicherheitslücken bei Servern spezialisiert. Das ist nämlich die nächste Crux im Internet der Dinge, die Sicherheitslücken können nämlich überall sein.

Ein gutes Beispiel dafür sind die im Dezember entdeckten Sicherheitslöcher in vernetzten Barbiepuppen des Herstellers Mattel. Die "WLAN-Barbie" trägt an diesen Sicherheitslücken keine Schuld, sowohl die verbauten Chips wie auch die WLAN-Einheit sind nach Ansicht damit befasster Sicherheitsforscher durchaus auf dem Stand der Sicherheitstechnik. Nur die Server in der Cloud von Mattel-Partner ToyTalk, auf denen die Spracherkennung Barbies abgewickelt wird, waren derart schlecht konfiguriert, dass noch bis Ende Jänner Sicherheitslücken gefunden wurden. Ganz ähnlich verhielt es sich davor mit den Lernkonsolen der Hongkonger Firma VTech, auch hier waren die Löcher bereits in der Cloud, bevor die Konsolen überhaupt richtig vernetzt waren.

Public Domain /Shodan

Böses Omen, Absturz Nest

Wer die Shodan-Maschine zur Kontrolle des eigenen Netzes oder anderer kleiner Netze unter eigener Verwaltung nützen möchte, sollte zuerst einen freien Account anlegen. Danach empfiehlt sich eine Studie der Shodan-Suchlogik, was mit "RTFM!" übersetzt werden könnte.

Beim Absturz des führenden US-Anbieters von vernetzten Systemen zur Haushaltssteuerung im Dezember manifestierte sich die dunkle Seite der vernetzten Welt bereits auf der materiellen Ebene. Die Cloud der Google-Tochterfirma Nest lief zwar tadellos, ein Software-Update davor hatte jedoch zur Folge, dass alle vernetzten Sensoren permanent abgefragt wurden, solange bis die Akkus leer waren. In Folge blieben die Heizkörper in einer unbekannten Zahl von Haushalten, Zweitwohnsitzen, Ferienwohnungen, aber auch größeren Objekten rund um den Globus kalt. Und dabei blieb es in vielen Fällen für einige Zeit, denn obwohl Nest schnell eine Anleitung zur Verfügung stellte, zeigten sich viele "Plug and Play"-Administratoren mit dem mehrstufigen und zeitaufwändigen Prozess der Wiederbelebung dieser Sensoren überfordert.

Krimineller IoT-Ausblick

Das ist bereits die nächste und wohl härteste Sicherheits-Crux im IoT, das alle möglichen, teilweise auch lebenswichtigen Prozesse vernetzen soll. Das "Internet der Dinge" kennt überthaupt kein Back-Up und es ist auch an keinem Horizont eines abzusehen. Die gesamte Situation lässt sich nur mit den Anfängen des WWW Mitte der 90er vergleichen. Damals wurden User, die sich gerade erst an Offline-PCs gewöhnt waren, über Nacht mit der gesamten Welt vernetzt. In den ersten zwei Jahren passierte unglaublich wenig, spätestens ab 1998 explodierten nicht nur die Zuwächse an der NASDAQ, sondern auch die Gewinne der kriminellen Gangs, die wenig später zu einer Schattenindustrie für Schadsoftware heranwuchsen. Dieselbe Art von Kriminellen, die derzeit bevorzugt Festplatten verschlüsselt und für die Freischaltung Lösegeld verlangt, wird im IoT-Zeitalter zum selben Zweck die Heizanlage oder die Wasserzufuhr sperren