Erstellt am: 27. 12. 2015 - 17:00 Uhr

Boom bei Verschlüsselungsprogrammen 2016

Während die politische Debatte über Hintertüren in der Verschlüsselung zuletzt immer absurdere Züge annahm, explodiert die Zahl frei erhältlicher Verschlüsselungsprogramme. Auch eine Koryphäe des Fachs wie Bruce Schneier musste öffentlich Unterstützung anfordern, um einen auch nur ungefähren Überblick zu gewinnen. Allen Versuchen der Politik zum Trotz, Hintertüren zur Überwachung in diesen neuen Programmen zu etablieren, wird sichere Verschlüsselung 2016 boomen, davon gehen Industrie wie Sicherheitsexperten aus. Pünktlich vor Jahresende hat auch die Initiative "Let'ѕ encrypt" damit begonnen, Websites rund um die Welt mit freien, automatisierten Verschlüsselungszertifikaten zu versorgen. Eine erste, umfangreiche Dokumentation wurde am Freitag dazu im Netz veröffentlicht.

Public Domain

Rund um die vor Weihnachten entdeckte fatale Hintertür in Firewalls der Firma Juniper, haben sich mehrere Ex-Chefs von NSA und CIA kategorisch gegen die Einführung von Hintertüren in Krypto-Programmen ausgesprochen. Mehr dazu weiter unten im Text.

Als Katalysator für diese Entwicklung wirkt nach wie vor der NSA-Skandal, dessen Spätfolgen gerade erneut schlagend wurden. Wie vor einer Woche bekannt wurde, hatten Unbekannte eine von der NSA stammende Hintertür in Firewalls der Firma Juniper bereits 2012 für ihre eigenen Überwachungszwecke umfunktioniert. Seitdem standen die verschlüsselten, internen Netze von Telekoms, Breitband-Carriern, Großkonzernen und vor allem von US-Behörden bis hin zur Intelligence Community für diese Angreifer offen. Vor derart umfunktionierten Geheimdiensthintertüren hatten Experten jahrelang gewarnt, nun ist erstmals ein solcher Fall dokumentiert.

Neue Programme, alte runderneuert

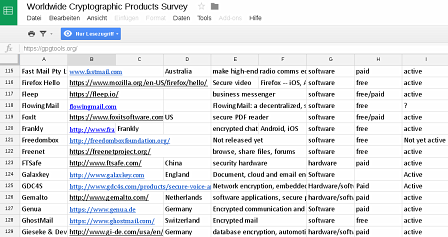

Der Ruf Bruce Schneiers um Unterstützung von Anfang Dezember und die vorläufige Liste aller Programme . Gesucht werden Personen, die über praktische Erfahrung mit neuen Krypto-Programmen verfügen.

Meldungen wie diese sind der Motor hinter einer Entwicklung, die binnen zweier Jahre aus rund zwei Dutzend Anwendungen mehr als 400 machte. Soviele hatte Bruce Schneier, der Autor mehrerer Standardwerke zum Thema Verschlüsselung, in einem ersten Arbeitsgang identifizieren können. Neben neuen Anwendungen findet sich darunter auch ein Klassiker wie GnuPG alias PGP für E-Mail-Verschlüsselung, der nun zum ersten Mal in seiner mehr als 20-jährigen Geschichte annähernd intuitiv bedienbar ist.

Das Problem seit den ersten grafischen Versionen ab 1996 bis heute war nämlich, dass PGP nicht zu wenige, sondern viel zu viele Möglichkeiten bietet, wie etwa Kommunikation in Gruppen, denen wiederum fünf verschiedene Sicherheitsstufen zugewiesen werden können. Die Crux dabei war, dass die verhältnismäßig wenigen Funktionen, die individuelle Nutzer benötigen, über die Menüs verteilt waren. Die Qualität der Bestätigungen wie auch der Fehlermeldungen war schlichtweg unterirdisch, weil noch um Längen schlechter als die berüchtigten Windows-Fehlermeldungen. Wenn die Verschlüsselung nicht funktionierte, wusste man nicht warum, bei einigen PGP-Versionen wurden in so einem Fall ohne Vorwarnung auch leere oder unverrschlüsselte Mails verschickt.

PGP erstmals fast intuitiv bedienbar

PGP alis GPG für Windows beziehungsweise für Apple-Betriebssysteme. Die Linuxversion ist die weitaus mächtigste, braucht aber nicht verlinkt zu werden, da sie in den meisten Distributionen des freien Betriebssystems ohnehin enthalten ist.

Das war einmal, denn mit Ende 2015 lassen sich die Standardeinstellungen von PGP unter Linux wie auch unter Windows ganz einfach verwenden. Am einzigen, großen Nachteil des bis heute als sicher geltenden Programms konnten auch die Verbesserungen nichts ändern. Gegen Verkehrsanalyse - wer mit wem wann wo E-Mails schickt - kennt PGP kein Mittel, da diese Metadaten vor dem verschlüsselten Text im sogenannten E-Mail-Header transportiert werden, der im Klartetxt zur Zustellung der Mail benötigt wird, wie die Postadresse für einen Brief. Dennoch bleibt PGP unersetzbar, weil es die einzige, freie Möglichkeit bietet, E-Mail mit beliebigen Partnern zu verschlüsseln und auf beiden Seiten ein bloßes Plugin im E-Mailer dafür genügt.

CC BC SA 2.0/Matthew Rosenfeld

"Signal", Open Whisper Systems

Absoluter Aufsteiger unter den Verschlüsselungsprogrammen ist die App "Signal" von Open Whisper Systems, die allgemein hohes Vertrauen genießt. Dabei wurde "Signal" von einem Sicherheitsforscher entwickelt, von dem man nicht einmal den Namen kennt, sondern nur das Pseudonym "Moxie Marlinspike". Die App ermöglicht neben verschlüsselten Chats und der Übertragung von Dateien auch sichere Telefonie und besteht eigentlich aus zwei Programmen - TextSecure und RedPhone - die zusammengeführt wurden. Die Schlüssel werden dabei nur auf dem Gerät des Benutzers gespeichert, den frei zugänglichen Quellcode haben neben Bruce Schneier auch andere renommierte Kryptografen überprüft. TextSecure wurde mittlerweile von Facebook in WhatsApp integriert.

"Signal" von Open Whisper Systems ist derzeit für Android und iPhone erhältlich. Wegen der großen Nachfrage ist eine Desktop-Version bereits in Arbeit.

Phil Zimmermanns Silent Circle

Die Telefonie von "Signal" ist mit dem von PGP-Erfinder Phil Zimmermann entwickelten ZRTP-Protokoll gesichert, das mittlerweile globaler Standard für Sprachverschlüsselung ist. Bei aller Perfektion hat aber auch "Signal" einen Haken, denn das Programm benötigt erstens die Mobilfunknummer des Smartphones und obendrein noch einen E-Mail-Acoount bei Google. Die sich daraus ergebenden Angriffsvektoren für staatliche Überwacher sind technisch-strukturell bedingt und daher nicht korrigierbar, wie auch Phil Zimmermanns kommerzieller Service "Silent Circle" einen strukturellen Makel hat.

Wikimedia Commons

Da "Silent Circle" ein kommerzieller Dienst ist, muss der Betreiber logischerweise auch die Zahlungsdaten seiner Kunden verwalten. Damit hinterlässt jeder Benutzer von "Silent Circle" Spuren in den Transaktionssystemen, man sieht also, dass jede Methode und damit alle Verschlüsselungsprogramme mindestens eine strukturelle Schwachstelle aufweisen, bei der Strafverfolger ansetzen können, von Angriffen auf die Betriebssysteme einmal ganz abgesehen

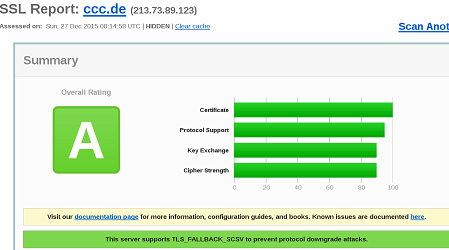

Was sich seit Beginn der Enthüllungen Edward Snowdens nun langsam ändert, ist der Ertrag aus den bisher üblichen Staubsaugermethoden, der Vollabgriff aller Daten an den Glasfaserkabeln spült nämlich zunehmend unlesbaren Datenmüll in die Speicher von NSA, GCHQ und anderer Dienste. Zur Verschärfung dieses Trends wird auch die Initiative "Let's encrypt" der Linux Foundation maßgeblich beitragen, die seit Anfang Dezember kostenlose Verschlüsselungszertifikate für Websites automatisiert verteilt.

Auch Silent Circle ist für Android und iPhone gleichermaßen erhältlich und verfügt über komplexe Features wie verschlüsseltem Video-Chat

Let's Encrypt - Ende der Abschreckung

Sichere Verschlüsselung (HTTPS) war zwar schon lange auch mit selbstsignierten Zertifikaten möglich, das hat jedoch abschreckende Serienwarnungen des Webbrowsers zur Folge, der selbstsignierte Zertifikate von Fälschungen krimineller Phisher nicht unterscheiden kann. Das hatte exakt dieselbe negative Wirkung wie die Bugs im grafischen Interface von GnuPG alias PGP: Potentielle neue Benutzer werden dadurch zuverlässig abgeschreckt.

"Let's encrypt" wird nicht nur von der Linux Foundation und der EFF unterstützt, sondern auch von einem mächtigen Industriekonsortium, dem u.a. Google, Facebook, Cisco und Akamai angehören.

"Let's encrypt" hat dieses Dilemma insofern gelöst, als Antragssteller in einem vollautomatischen Prozess ein kleines Skript erhalten, das auf dem Webserver installiert wird, den geheimen Schlüssel dafür hat nur der Antragssteller. Zahlen, wieviele dieser Zertifikate bereits ausgegeben wurden, gibt es derzeit noch keine, die Nachfrage war aber vor allem in den ersten Tagen so groß, dass es zu längeren Warteschlangen kam. Und obwohl "Let's encrypt" offiziell noch immer in der Beta-Version ist, scheint alles recht reibungslos zu laufen, Beschwerden finden sich kaum im Netz.

WhatsApp mit Sicherheit aufgerüstet

WhatsApp, das seit einem Jahr sicherheitstechnisch aufgerüstet wird, ist mittlerweile für alle, auch für ältere mobile Betriebssysteme wie Symbian oder Blackbery OS erhältlich.

Welche aus dieser Unzahl von Verschlüsselungsprogrammen sich durchsetzen werden oder gar zu einer Art Standard werden, ist derzeit unmöglich vorauszusagen, der Trend geht eindeutig in Richtung mehrerer Programme mit unterschiedlichen Funktionen. "Whats App" wurde zum Beispiel für Android-Handys bereits mit der "TextSecure"-Komponente von "Signal" aufgerüstet, die iPhone-Version ist aber immer noch in Arbeit. Es ist also überhaupt nicht so, dass die Strafverfolger nun über Nacht im Dunklen tappen und schon gar nicht die Geheimdienste, die nun verstärkt auf Ebene der Betriebssysteme angreifen müssen, um die Verschüsselung sozusagen von unten auszuheben.

Public Domain

Hintertüren in Hintertüren - der Fall Juniper

Im Falle Juniper war dies ein kleines Skript, das den berüchtigten Pseudo-Zufallszahlengenerator DUAL EC DRBG ansprach, der im Code für Junipers Firerwall-Betriebssystem enthalten ist. DUAL EC DRBG wurde von der NSA entwickelt und hat eindeutig eine Backdoor-Funktion. Die war von Juniper zwar irgendwann deaktiviert worden, indem einer der von der NSA gesetzten Ausgangswerte für die Berechnung von Zufallszahlen auf einen nur Juniper bekannten Wert gesetzt wurde.

DUAL EC DRBG wurde bereits im April 2014 von einem internationalen Expertenteam als Hintertür enttarnt und eindeutig der NSA zugewiesen.

Der Hersteller hatte sozusagen die Hintertür der NSA versperrt, doch danach wurde dieses Schloss von Unbekannten deaktiviert, indem ein anderer Parameter gesetzt wurde. Wie die Angreifer es geschafft hatten, die Software in eine ganze Reihe von Versionen des Betriebssystems zu schmuggeln, konnte das ad-hoc gebildete Kryptographenteam um Matthew D. Green und Ralf-Philipp Weinmann bis jetzt nicht eruieren. Wer diesen Schritt gesetzt hat, ist zwar unbekannt, die meisten Experten teilen aber offenbar Edward Snowdens auf Twitter geäußerte Einschätzung, dass nicht die NSA, sondern ihre Gegner die Hand dabei im Spiel hatten.

Hillary Clintons schrilles "Manhattan Projekt"

Was die Debatte um solche Hintertüren betrifft, so hatte sich zuletzt Hillary Clinton zur Wahlkampfforderung verstiegen, dafür brauche es ein zweites "Manhattan Projekt" der US-Regierung. "Manhattan Projekt" hieß das hochgeheime US-Atombombenprogramm während des Zweiten Weltkriegs, ein unpassenderer Vergleich ist also kaum denkbar. Das hochgeheime "Bullrun"-Programm der NSA zur Unterminierung der Verschlüsselung - zu dem auch DUAL EC DRBG gehört - hat vielmehr dazu geführt, dass die verschlüsselten Netze von US-Regierungsstellen, Behörden wie dem FBI und dem Ministerium für Heimatschutz für bestimmte Angreifer jahrelang offen waren, weil Firewalls der Carrierklasse von Juniper in genau diesen Netzen weit verbreitet sind.