Erstellt am: 22. 10. 2015 - 19:00 Uhr

Kryptologen schlagen gegen die NSA zurück

Zwei Jahre nach dem Beginn der Enthüllungen Edward Snowdens werden die technischen Folgen dieser Leaks für die NSA nun schlagend. Seit Dienstag werden die freien Zertifikate der Sicherheitsinitiative "Let's encrypt" von allen Browsern anerkannt, damit ist sichere und kostenlose Verschlüsselung für alle Betreiber von Websites in Kürze möglich. "Let's encrypt", hinter der die Mozilla Stiftung (Firefox) steht, war als Reaktion auf das Bekanntwerden des NSA-Massenabgriffs von Daten an den Glasfasern Ende 2014 gegründet worden.

Eine Studie von namhaften Kryptologen sorgt seit einer Woche für Aufregung in der Industrie. Das Forscherteam um Professor Alex Halderman (University of Michigan) hat nämlich eines der größten Rätsel in den Snowden-Leaks geklärt: Wie die NSA eine so enorme Zahl an verschlüsselten Verbindungen - vor allem von Firmen - automatisiert abgreifen konnte, obwohl die Schlüssel selbst bis heute nicht geknackt werden können.

Public Domain

Handlungsbedarf für die Wirtschaft

Die Sammlung von "Betriebsgeheimnissen und anderen Daten ausländischer Firmen" der NSA diene "ausschließlich dem Schutz der nationalen Sicherheit der USA und ihrer Alliierten", heißt es dazu offiziell

Besonders für Unternehmen besteht nun einigermaßen dringender Handlungsbedarf, weil der weltweite de-facto-Industriestandard zur Erzeugung von 1024-Bit starker Verschlüsselung großteils gebrochen ist. Diese Studie mit dem Titel "Imperfect Forward Secrecy" wirft nämlich zwei technische Paradigmen über den Haufen. Die bis jetzt gültige Annahme, dass 1024-bit Algorithmen vor solchen Massenzugriffen sicher sind, wurde damit außer Kraft gesetzt. Zudem kam heraus, dass die nach ihren Erfindern "Diffie-Hellman" benannte Methode zum Aufbau der Verschlüsselung ihre Tücken hat, obwohl sie prinzipiell auch weiterhin als sicher gilt. "2048-Bit und stärkere Versionen gelten noch als sicher und werden von allen modernen Implementierungen unterstützt", sagte der Wiener Sicherheitsexperte Michael Kafka zu ORF.at.

Vorgegebene Primzahlen

Die "Let's Encrypt"- Initiative geht von der gemeinnützigen "Internet Research Group aus", die von Mozilla, Cisco, Akamai und der Electronic Frontier Foundation getragen wird

Der Haken an dieser ältesten Methode zum sicheren Austausch geheimer Schlüssel in einem unsicheren Umfeld wie dem Internet habe vor allem historische Gründe, so Kafka zu ORF.at. Da die Rechner zur Zeit der ersten Implementationen von Diffie-Hellman während der 80er Jahre noch sehr langsam waren, wurden die für die Berechnung der jeweiligen Sitzungsschlüssel benötigten, extralangen Primzahlen nicht jeweils aktuell berechnet.

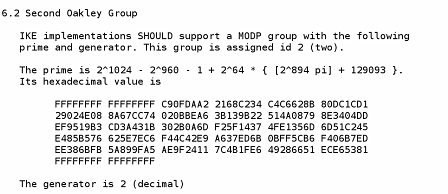

IETF

Man griff vielmehr auf vorgegebene Primzahlen zurück, allein für 512-Bit-Schlüssel, die schon länger als unsicher galten, hat diese Primzahl 232 Stellen. Damit greifen die meisten der Abermillionen Anwendungen der Methode Diffie-Hellman auf höchstens ein oder zwei Dutzend verschiedener solcher Primzahlen zu, die alle öffentlich bekannt sind. So greift eine große Mehrheit der verbreiteten Apache-Webserver auf ein- und dieselbe Primzahl zurück.

"Pre-Computing" bekannter Primzahlen

Der im European Telecom Standards Institute geplante Standard für "lawful interception" von mobilen Datenverkehr sah eine ähnliche Methode des Angriffs während des initialen Schlüsseltausches vor. Statt auf vorberechnete Primzahlen griff man auf nicht-zufällige Zahlen eines manipulierten Generators für Pseudo-Zufallszahlern zurück

"Das galt lange nicht als problematisch, weil die Kenntnis dieser Primzahlen bei 'brute force'-Angriffen direkt auf die Schlüssel keinen Nutzen hat", sagte Kafka, "die technische Entwicklung hat allerdings dafür gesorgt, dass nun andersartige Angriffe möglich sind." Anstatt den Schlüssel selbst frontal anzugreifen, wird "Pre-Computing" auf diese Primzahl angewendet, um den Schlüssel auf diesem Weg aufzukriegen. "Diese Methode ähnelt sehr den 'Rainbow Tables', die etwa zum Cracken von Passwörtern und Angriffen auf die GSM-Verschlüsselung zum Einsatz kommen. Dabei werden die für einen solchen Angriff wichtigen Zwischenschritte vorausberechnet und in großen Tabellen gespeichert", sagte Kafka, "das sorgt für eine massive Kürzung der Berechnungszeit."

_body_small.jpg)

James Bamford

Diese Vorabberechnungen einer oder mehrerer dieser Primzahlen erklären den "Durchbruch in der Verschlüsselungstechnologie" der NSA, über den der weltweit wohl beste Kenner dieser Spionageorganisatioon, James Bamford, 2012 erstmals berichtet hat. Laut Bamford, der Mitte November einen Vortrag bei der Sicherheitskonferenz Deepsec in Wien halten wird, machte dieser nicht näher bekannte "Durchbruch" den Bau des monströsen Datencenters im US-Bundesstaat Utah nötig.

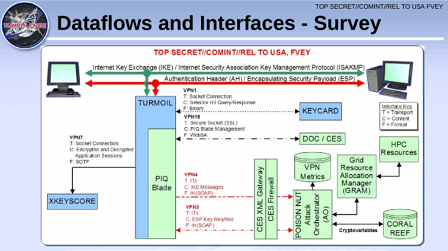

Des Rätsels Lösung

Auch die Snowden-Dokumente über das TURMOIL-Programm geben keinen Aufschluss über diese neuen Methoden der NSA beim Schlüsselknacken, wohl aber zeigen sie, dass der Geheimdienst massive Datensätze aus verschlüsselten Firmennetzen (VPNs) routinemäßig abzieht und bis zu einem gewissen Ausmaß auch auf SSL/TLS-verschlüsselten Datenverkehr zugreifen kann. Man wußte bloß nicht, wie.

James Bamford wird einen der ersten Vorträge auf der Wiener Sicherheitskonferenz DeepSec halten, die am 19. November in Wien beginnt. Anders als vergleichbare Konferenzen ist die DeepSec "community driven", sie wird von Hackern aus dem Umkreis des Metalabs organisiert.

Dieses Rätsel haben Professor Halderman und die anderen Kryptographen gelöst und auch gleich eine Kostenschätzung angestellt. Zwar ist der Aufwand für alle zum "Pre-Computing" nötigen Rechenschritte mit 45 Millionen Prozessorjahren absurd hoch, jeder moderne Rechencluster aus dem Top-Segment verfügt allerdings über zigtausende solcher Prozessoren. Zudem sind die dort verbauten Allzweck-CPUs nur bedingt für die Schlüsselknackerei geeignet, im Design für diese Aufgabe optimierte ASIC-Chips würden die Kosten - und damit die Zeitdauer der Berechnung - um das Achtzigfache verringern. Letztendlich kommen die Kryptographen auf eine Kostenschätzung von mehreren 100 Millionen Dollar für eine solche Installation, mit deren Hilfe eine 1024-bit entsprechende Primzahl binnen eines Jahres so vorberechnet werden könnte, dass die Schlüsselknackerei dann nahe an Echtzeit möglich ist.

Public Domain

Das schwarze Budget für Kryptoanalyse

Angesichts von 600 Millionen allein für zwei Programme der NSA zum Thema Kryptoanalyse - also Schüsselknacken - im "schwarzen Budget" des Jahres 2012, sind die Thesen von Halderman und Co ausgesprochen plausibel. Und: Sie korrelieren mit den Informationen aus den Snowden-Leaks, aus denen klar hervorgeht, dass die NSA einen Routineweg zum Eindringen in Virtual Private Networks gefunden hat, die von allen Firmen rund um die Welt zur Vernetzung ihrer Filialen benutzt werden. Die Kryptographen haben hochgerechnet, dass die Aufbereitung einer einzigen 1024-bit Primzahl den Verkehr von 18 Prozent aller mit "https" verschlüsselten Websites öffnet, über eine zusätzliche zweite käme man dann bereits auf 66 Prozent aller VPNS mit dem IPSec-Protokoll und 26 % jener Firmennetze die SSH benutzen.

Metalab

Deshalb ist gerade jetzt für Firmen Handlungsbedarf, die verhindern wollen, dass die Geschäftsgeheimnisse aus ihren Firmennetzen Tag für Tag im US-Bundeѕstaat Utah landen. Das wird nicht in Kürze zu bewerkstelligen sein, denn das nötige Upgrade aller unsicheren Anwendungen auf 2048-bit ist zeitaufwändig und wird in vielen Fällen neue Hardware nötig machen. Ebensowenig wird es durch "Let's encrypt" sofort messbare Änderungen geben, denn bis die nötige Infrastruktur mit Zertifikations-Servern operativ ist, wird noch etwas Zeit vergehen. Wie komplex dieses Vorhaben nämlich ist, zeigt schon die Beschreibung der Zertifikatspolitik, die mehr als 80 Seiten in Anspruch nimmt.

Fazit und Ausblick

Von der neuen Zertifikatsstelle "Let's encrypt" ist an technischen wie operativen Sicherheitsmaßnahmen Einiges zu erwarten, zumal auch der Hauptautor der Studie über den NSA-Angriff auf die Standardprimzahlen, nämlich Professor Alex Halderman im Vorstand dieser Initiative sitzt. In der NSA laufen gerade die Vorbereitungen auf die für 29. November geplante Abschaltung mehrerer Programme, mit denen sie bis jetzt sämtlichen Datenverkehr aus den Telefonienetzen der USA abgezapft hat. Die Folgen der Studie von Halderman und Co. aber wird der mächtigste Geheimdienstapparat erst im Anschluss zu spüren bekommen.

Es ist völlig klar, dass die überkommenen Methoden für Schlüsseltausch nach der Methode Diffie-Hellman mit vordefinierten Primzahlen relativ schnell zugunsten neuer und sicherer Methoden fallengelassen werden. Die NSA verfügt zwar über den größten Apparat und das weitaus größte Budget aller weltweiten Geheimdienste und wird von der US-Regierung, wo es nur geht, bis jetzt gedeckt. Doch neben den großen Internetkonzernen, die obendrein alle US-Unternehmen sind, hat die Agency noch einen weitaus mächtigeren Gegner: Sie hat die Mathematik gegen sich.