Erstellt am: 4. 8. 2015 - 19:00 Uhr

Weitere Auto-Hacks im Anrollen

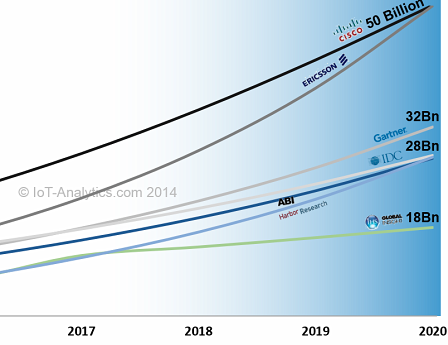

Während die Analysten einander an optimistischen Prognosen für das "Internet der Dinge" überbieten, treffen die Warnungen der Sicherheitsexperten gerade ein. Nach den Systemen von Fiat Chrysler wurden auch die Bordcomputer von General Motors erfolgreich angegriffen. Die beiden Fälle sind nur die ersten Symptome einer technischen Entwicklung, bei der Wachstum und Marktanteile bis jetzt Priorität hatten. Die Frage der Sicherheit dieser Systeme rückt erst langsam in den Fokus, seitdem Autohacker in den Schlagzeilen sind.

Auf der größten US-Hackerkonferenz Defcon, die am Donnerstag in Las Vegas beginnt, lädt ein "Car Hacking Village" zu einschlägigen Versuchen. Eine ganze Reihe von Vorträgen betrifft aber Angriffe auf die verschiedenen, technischen Komponenten des "Internet of Things" (IoT). Eine Woche später startet der weltgrößte Hack-Event, das Sommercamp des deutschen Chaos Computer Clubs bei Berlin. Auch hier ist zu erwarten, dass die Marketingansagen zur Sicherheit vernetzter Autos und anderer Geräte auf ihren technischen Gehalt überprüft werden.

DefCon

Beunruhigende Parallelen

Sicherheitsexperten halten den Modus des "Sicherheitsupdates" von Chrysler für noch gefährlicher als den eigentlichen Hack. Chrysler bot nämlich den Download von ".exe"- und ".zip"-Dateien zum Einspielen in die Autoelektronik an.

Dafür ist es hoch an der Zeit, denn die ersten großen "Roll-Outs" von IoT-Anwendungen in den USA zeigen beunruhigende Parallelen zur Frühzeit der WWW-Vernetzung und der Entwicklung des PC-Sektors seit 1995. Damals wie heute wird die technische Entwicklung rein vom Markt getrieben, die wichtigsten Parameter werden nicht von der Technik, sondern letztlich von den Marketingabteilungen gesetzt. An erster Stelle steht daher "customer convenience" - das Produkt soll dem Kundenwunsch nach Bequemlichkeit entsprechen - und eine möglichst kurze Entwicklungszeit ("time to market").

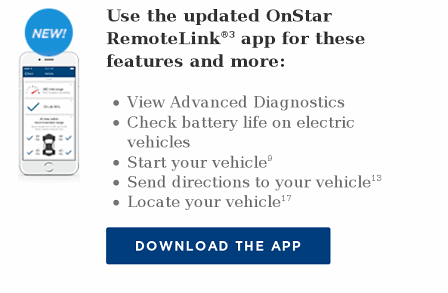

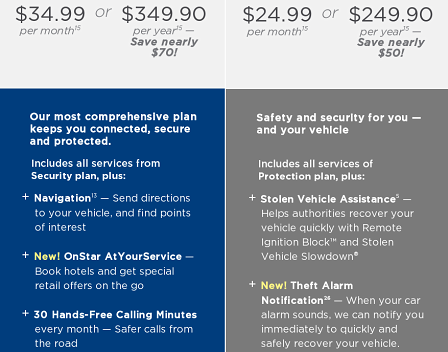

Symptomatisch für diesen Ansatz ist, dass die Beschreibung des gehackten "Uconnect-Systems" von Fiat Chrysler das Wort "Sicherheit" kein einziges Mal erwähnt. Beim ebenfalls gehackten, weit älteren OnStar-System von General Motors ist Sicherheit zwar zentrales Thema, weil es ursprünglich als Kombination aus Notrufsystem, Alarmanlage und einer Lokalisierungsfunktion zur Auffindung des Autos als Sicherheitsservice entwickelt wurde. Dass ein solches Sicherungssystem ganz besonders abgesichert werden müsste, weil es sich in sein Gegenteil verwandelt, sobald es nicht der Autohalter, sondern ein Dritter kontrolliert, wird hingegen nicht thematisiert.

IoT-Analytics

Das Vortragsprogramm der DefCon 23 startet am Donnerstag.

Ein weiteres Zeichen dafür, dass für ein wenig mehr an Kundenbequemlichkeit sicherheitstechnische Grundsätze über Bord geworfen werden, ist eine Vernetzung, die keine Sicherheitszonen kennt. Systemkritische Komponenten wie Motorsteuerung oder Autpilotfunktionen, die den gehackten Chrysler-Jeep letztendlich in den Straßengraben pilotierten, sind mit sekundären Applikationen wie WLAN-Zugang für die Mitfahrer verbunden, ohne dass Sicherungsmaßnahmen wie etwa eine Firewall dazwischen gesetzt werden. Das Uconnect-System von Chrysler bringt mobiles Breitband, WLAN, GPS und UKW Radio zusammen mit Auf- und Zusperrfunktionen - auch der Startknopf für den Motor ist dabei - auf einem einzigen Elektronikmodul zusammen.

Einbruchswerkzeug Raspberry PI

Die Website des OnStar-Systems von GM ist bereits völlig auf den Zugang durch Smartphones zugeschnitten

"Starten Sie Ihre Motoren, Ladies and Gentlemen. Und die Motoren anderer Leute auch", ist denn auch das launige Motto für den DefCon-Vortrag des bekannten Autohackers Samy Kamkar. Seine Angriffsmethode hat mit der Autoelektronik vorerst nichts zu tun, als "Einbruchswerkzeug" dient ein simpler Minirechner vom Typ Raspberry Pi, über den das Smartphone des Fahrzerughalters angegriffen wird.

General Motors

Auf dem RasPi ist ein offener WLAN-Zugangspunkt installiert sowie ein "Sniffer", wobei der Schurken-Accesspoint vorgibt, zu "Starbucks" oder einem anderen bekannten Anbieter von freiem WLAN zu gehören. Kamkar macht sich dabei zunutze, dass Smartphones periodisch nach bekannten WLAN-Zugängen suchen und sich dann automatisch verbinden. In diesem Fall ist es aber der RasPi des Hackers, der dann die Zugangsdaten eines in der Nähe geparkten Wagens abschnüffeln kann.

Angriff auf das Smartphone

Tatsächlich angegriffen wird nämlich eine Schwachstelle in der OnStar-App von General Motors für Android-Handys, die auf das seit 1996 entwickelte OnStar System des Autobauers aufsetzt. Dieses ursprünglich rein SMS-basierte Notruf-System wurde in Folge durch einen Lokalisierungsservice für das Auto und Ferndiagnosemöglichkeiten erweitert. Weil diese Funktionen allesamt auf SMS basierten und keine Steuerungsmöglichkeiten boten, waren die Angriffsmöglichkeiten äußerst limitiert.

Das alle drei Jahre stattfindende Chaos Communication Camp des gleichnamigen Clubs ist längst ausgebucht. Das Programm stabilisiert sich erfahrungsgemäß erst wenige Tage vor dem Start, der ist am 13. August.

Fast zwei Jahrzehnte lang gab es nicht eine Meldung über Hacks oder sonstige missbräuchliche Verwendung. Erst zuletzt wurde OnStar durch Steuerungsmöglichkeiten wie Sperren/Entsperren von Verriegelung und Motor erweitert, für diese Funktionen aber war drahtloses Breitband nötig, und bedient wird das Ganze natürlich über eine App. Genau die wurde nun angegriffen, das konnte nur funktionieren, weil zwei Routinen im Smartphone zusammenkamen und es dadurch abrupt gefährlich wurde. Ein Gerät, das standardmäßig ungeprüfte Verbindungen mit WLAN-Netzen Dritter aufbaut, ist als Dateneingabe- und Kontrollgerät für ein Auto schlicht ungeeignet.

GM

Hacks gegen andere IoT-Komponenten

Mit dem "HamSammich"-Projekt, das ebenfalls auf der Defcon vorgestellt wird, kann ein solcher WLAN-Angriffsvektor über einen "schurkischen" Accesspoint auf Autos und andere vernetzte Dinge noch physikalisch verlängert werden. Hier wird ein RasPi oder ähnliches Gerät mit einem Sendemodul für das freie ISM-Band bei 900 MHz erweitert, in dem etwa die schnurlosen DECT-Telefone senden. Die über das Schurken-WLAN abgegriffenen Datenströme werden über das DECT-Modul weitergefunkt, je nach Sendeleistung und Antennen auf beiden Seiten kann der Angreifer einen Kilometer und mehr vom Ort des Geschehens entfernt sein.

Während 2012 immer mehr Lücken bei Steuerungsanlagen für Kraftwerke Schlagzeilen machten, warnt der NSA-Direktor eindringlich vor Angriffen auf SCADA-Systeme über das Netz. Gleichzeitig kamen erste Apps zur Fernsteuerung dieser Anlagen auf den Markt.

Karl Kocher, ein weiterer Autohacker, der bereits 2011 ein erstes Angriffsmodell auf vernetzte Autos über Bluetooth und andere Funkkanäle präsentiert hatte, hat diesmal Funkverbindungen von Steuerungsanlagen der Industrie im Visier. Was genau wie angegriffen wird, ist noch offen, es ist jedenfalls gut geeignet, neue Schlagzeilen zu produzieren. Kocher wird nämlich "demonstrieren, wie die unverschlüsselten Datenströme von funkbasierten Mess- und Steuerungssystemen eines großen Energierzeugers" abzugreifen und zu analysieren sind. Dazu kommt noch eine Reihe weiterer Vorträge, die sich mit dem Hack von RFID und NFC-Funkchips beschäftigen, mit "Datexfiltration über WLAN-Hotspots, Bluetooth-Hacks usw. Auffällig ist dabei, dass Hacks von Funksystemen mittlerweile die Agenden der Hackerkongresse dominieren, während "klassische" Themenfelder wie Router oder Firewalls eher in den Hintergrund treten.

Parallelen zu Ende der Neunziger

Die Parallelen in der Entwicklung des Internets der Dinge zur frühen PC-Welt und der beginnenden Vernetzung derselben enden freilich abrupt, sobald es um die Konsequenzen von Angriffen geht. Die Wellen von Schadsoftware, die ab Mitte der Neunziger Jahre nacheinander über die neu vernetzen Computersysteme hinwegrollten, hatten sehr begrenzte Folgewirkung. Die befallenen Rechner mussten höchstens neu aufgesetzt werden, im schlimmsten Fall gab es Datenverluste, von Wurmepidemien lahmgelegte Datenzentren waren nach kurzer Zeit wieder verfügbar.

Diese Meldungen über Virenausbrüche aus dem Jahr 1999 zeigen, wie es um die rasant wachsende Welt der vernetzten PCs fünf Jahre nach Beginn ihrer Vernetzung bereits bestellt war

Im Internet der Dinge sehen die möglichen Folgeschäden völlig anders aus, die möglichen Szenarien sehen schon so äußerst gefährlich aus. Wenn dann noch die Interessen militärischer Akteure ins Spiel kommen, die rund um die Welt "Cyber"-Angriffswaffen für genau solche Angriffe entwickeln, sieht es für die IoT-Entwicklung schon in kurzer Zeit womöglich deutlich anders aus, als die Analysten jetzt errechnen.

Da unterschiedliche Zählweisen und Methoden verwendet werden, variieren die Schätzungen der Analysten zum aktuellen Stand der Vernetzung zwischen fünf und zehn Milliarden "Dingen". Die Zuwachsraten sind im Moment tatsächlich enorm. McKinsey Global geht von jährlichen Zuwachsraten von 17 Prozent für die nächsten fünf Jahre aus. Noch weiter klaffen die prognostizierten Umsatzzahlen auseinander, haltbare Zahlen sind nicht so einfach zu eruieren. Daher genügt es festzuhalten, dass auch die konservativeren Schätzungen im Bereich von "Fantastillionen" liegen.