Erstellt am: 11. 6. 2015 - 17:18 Uhr

Schlagabtausch der Großmächte im "Cyber-War"

Das Auftauchen der Spionagesoftware Duqu 2.0 ist ein weiteres Symptom der seit einem Jahr eskalierenden Cyber-Scharmützel zwischen USA und NATO-Staaten auf der einen und Russland und China auf der anderen Seite. Die am Mittwoch aufgetauchte neue Version der Trojanersuite markiert den vorläufigen Höhepunkt im elektronischen Schlagabtausch zwischen den Ländern.

Seit etwa einem Jahr häufen sich auf beiden Seiten die staatlich gelenkten Angriffe in der digitalen Sphäre - während der letzten Monate aber begann die Situation sichtbar zu eskalieren. Duqu 2.0 ist noch wesentlich komplexer und raffinierter getarnt als die 2011 aufgeflogene ursprüngliche Version.

Im Deutschen Bundestag muss wegen einer Anfang Mai entdeckten Attacke mit einer ähnlich mächtigen Schadsoftware nicht nur das komplette Netzwerk neu aufgesetzt werden, auch 20.000 PCs werden sicherheitshalber ausgetauscht. Erst vor einer Woche waren die Datensätze von vier Millionen US-Beamten kompromittiert worden, die auch Verhalten und persönliches Umfeld der Beamten enthalten. In all diesen Fällen waren es staatlich orchestrierte Attacken, die sich inzwischen mit hoher Sicherheit zuordnen lassen. Wie Duqu 1.0 ist die neue Version im Umfeld der UNO und der Atomgespräche mit dem Iran aufgetaucht.

Koinzidenzen, Korrelationen

Aktuell dazu in ORF.at

Was in der Öffentlichkeit als Reihe einzelner Fälle von Hacking angesehen wird, sind tatsächlich eskalierende Scharmützel im sogenannten "Cyber-War", der Teilelement der global befolgten Militärdoktrin "netzwerkzentrierte Kriegsführung" ist. Abfolge der Angriffe bzw. Zeitpunkte ihrer Veröffentlichung korrelieren immer öfter und auffälliger mit politischen und militärischen Großevents. Die Präsentation von Duqu 2.0 am Mittwoch in Moskau, bei der die westlichen Geheimdienste am Pranger standen, fiel auf den Tag genau mit dem Start des bisher größten Manövers der NATO im Baltikum zusammen.

Royal Navy

Die Zuordnung Post-Stuxnet

Präsentiert wurde Duqu von der russischen Anti-Virus-Firma Kaspersky Labs, die maßgeblich am Auffliegen aller großen Fälle mit militärischer Schadsoftware beteiligt war, die eindeutig den USA oder ihren engsten Verbündeten zuzuordnen sind. Diese Art von Kategorisierung der staatlichen Trojanersuites in einen NATO-Block und auf der anderen Seite eine "Achse Russland - China" lässt sich mittlerweile in den meisten großen Fällen vornehmen, ohne dass große Zweifel bleiben.

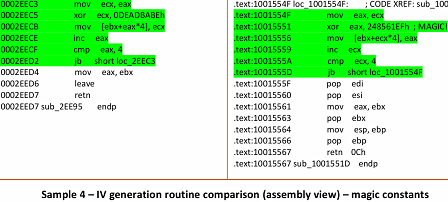

Seit Stuxnet häuften sich die technischen Details über die Bauweise der Schadsoftware, die eingesetzten Programmier- und Tarnmethoden, Angriffsabläufe und Befallsroutinen enorm. Ziele und Fundorte der Schadsoftware, die Umstände ihrer Entdeckung sowie Zeitpunkt und Ort der Veröffentlichung lassen bereits so viele Rückschlüsse auf ihren Ursprung zu, dass sie mit politisch-militärischen Ereignissen korreliert werden können.

Duqu im Palais Coburg

Wie schon die erste Version wurde auch Duqu 2.0 vor allem in Netzwerken gefunden, die mit den Vereinten Nationen (UNO) zu tun haben. So wurden Duqu-Spuren in den Netzen des Wiener Palais Coburg und mehrerer anderer Luxushotels in Genf, Montreux und Lausanne, in denen die 5+1-Staaten tagten, entdeckt. Das sind die fünf permanenten Mitglieder des UNO-Sicherheitsrats plus Deutschland, die mit dem Iran derzeit über sein Atomprogramm verhandeln. Von Duqu 1.0 war 2011 ebenfalls ein Exemplar im Netz der Internationalen Atomenergiebehörde (IAEA) aufgefunden worden. Und: Kaspersky habe - sofern die Angaben der Firma stimmen - die Duqu-Suite sogar im eigenen Netz gefunden.

CrySys Labs

Tarnung mittels GIFs

Eine der weltgrößten auf Schadsoftware spezialisierten Firmen so anzugreifen, ist ein riskantes Unterfangen, die Angreifer hatten sich wegen der fortgeschrittenen Tarnung von Duqu 2.0 offenbar sicher genug dafür gefühlt. Die neue Duqu-Schadsoftware ist in den befallenen Systemen nämlich nicht einmal permanent vorhanden, sondern verschwindet, sobald der jeweilige Rechner heruntergefahren wird. Die periodischen Neuinfektionen von Zielrechnern mit dem 19 MB großen Duqu-Kernel besorgen andere Rechner im selben Netz, die das Kernelement der Angriffssuite immer wieder aktuell von externen Kommandoservern holen.

CrySys Labs

Auf den Hilfscomputern befindet sich nur ein vergleichsweise winziges und deshalb wesentlich einfacher zu tarnendes Stück Schadsoftware, eine sogenannte Backdoor. Diese hat nur eine einzige Funktion, nämlich den aktuellen Ziel-PC zu infizieren.

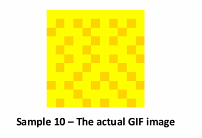

Der Kernel selbst, an den eine ganze Zahl von Plugins für verschiedene, teils noch nicht analysierte Schadfunktionen angedockt werden kann, läuft auf den befallenen PCs ausschließlich im RAM. Die kopierten Daten werden verschlüsselt und äußerst vorsichtig, nämlich in kleinen Einheiten, exfiltriert. Wie das CrySyS Lab herausfand, wurden sie dabei in kleine GIF-Dateien in Icon-Größe verpackt.

Blockübergreifende Gemeinsamkeiten

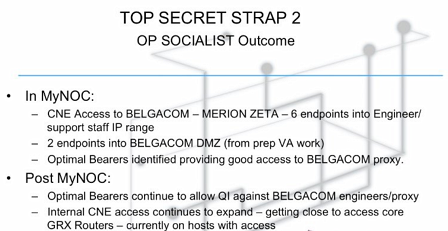

Wie auch etwa die Schadsoftware Regin, mit der der britische Geheimdienst GCHQ das belgische Telekomunternehmen Belgacom angegriffen hatte, sind all diese für Geheimdienste entwickelten Spionagesuites darauf optimiert, möglichst lange unentdeckt zu bleiben. Da sie vollständig modular gebaut sind, genügt nach einer allfälligen Entdeckung ein einziges im Zielnetz verbliebenes Element, um dasselbe erneut anzugreifen. Beim NATO-Gipfel im Herbst 2014 war eine von kriminellen Botnetbetreibern russischer Provenienz verwendete große Malwaresuite radikal abgeschlankt und zur reinen Spionagesoftware umgeschrieben worden.

Public Domain

Die war den Anti-Virus-Scannern damals natürlich ebenso unbekannt wie die verwendeten Zero-Day-Exploits - das sind Einbruchswerkzeuge, die allgemein unbekannte Sicherheitslücken ausnützen. Als weitaus teuerstes Elemente der gesamten Angriffssuite werden diese nur sehr sparsam angewendet, sie kommen vor allem beim Knacken des ersten Rechners einer vorher ausspionierten Zielperson zum Einsatz. Bei der Belgacom wurden die PCs von Netzwerktechnikern vom GCHQ mit Zero-Days angegriffen. Und in der den Russen zugeschriebenen Operation "Sandworm" gegen den NATO-Gipfel kam 2014 ein kapitaler Zero-Day zum Einsatz, der alle Windows-Versionen bis zurück zu Vista betraf.

Bei den "Sandworm"-Attacken auf den NATO-Gipfel 2014 wurde eine modifizierte Angriffssuite namens BlackEnergy verwendet, die Zero-Days befanden sich in PowerPoint-Dateien

Deutscher Bundestag nicht zu säubern

Im Fachjargon wird das als "fortgeschrittene, persistente Bedrohung" bezeichnet, da sich von solchen Suites befallene Systeme kaum oder äußerst schwer vollständig säubern lassen. Deswegen ist auch im Deutschen Bundestag, der ebenfalls mit einer hochklassigen Trojanersuite konfrontiert ist, ein völliger, auch physischer Neuaufbau des gesamten Netzwerks angesagt.

NSA

Es ist nämlich keineswegs auszuschließen, dass sich ein Element der Schadsoftware im sogenannten BIOS verbirgt, einem kleinen, proprietären Basisbetriebssystem, das den Start des PCs erledigt. Dann ist es nur eine Frage der Zeit, bis dasselbe Netzwerk erneut mit einer modifizierten Version der Malwaresuite befallen wird. Im Fall des verheerenden Angriffes auf Sony, der von den USA Nordkorea zugeschrieben wird, war genau das der Fall. Ein Jahr nach dem ersten Eindringen waren dieselben Angreifer wieder da.

Zertifiziertes Desaster in den USA

Genau dasselbe passierte nun beim aktuellen Angriff auf die Personalverwaltung des öffentlichen Dienstes in den USA. Im Dezember 2014 war ein erfolgreicher Angriff auf die Vertragsfirma KeyPoint Government Solutions, die Hintergrundchecks bei den Bewerbern für den öffentlichen Dienst in den USA durchführt, bekanntgeworden. Seit diesem Zeitpunkt musste sich die noch nicht näher bekannte Schadsoftware bereits im Netz der Personalverwaltung befunden haben. Inzwischen wird der Einbruch in den Medien bereits als der größte erfolgreiche Hackangriff auf sensible Daten der US-Regierung gehandelt.

Public Domain

Der Spionageabwehrexperte und Ex-Angehörige der NSA John Schindler bezeichnete die erbeutete Datenmenge als "Goldmine für ausländische Geheimdienste", denn das seien genau jene Informationen, mit denen öffentliche Bedienstete bis in den Bereich der nationalen Sicherheit rekrutiert bzw. angegriffen werden können. Dabei sei nämlich "jedes persönliche Laster" detailliert angeführt: "Spielsucht, Untreue, Rosenkriege, sexuelle Vorlieben oder zeitweilige Zahlungsunfähigkeit". Der ganze Fall sei ein "zertifiziertes Desaster, ein epic #FAIL" schreibt Ex-NSA-Mann Schindler, der keineswegs ein Whistleblower, sondern ein erbitterter Verteidiger seines ehemaligen Arbeitgebers ist.

Wer es war

Die Zuordnung von Duqu zu Israel oder doch den USA bzw. England ist eine sekundäre Frage, weil es ja nur um die Reihenfolge geht, in der diese drei Staaten - deren Geheimdienste im Fall des Iran engstens zusammenarbeiten - die Ergebnisse der Spionage danach erfahren.

Was die Korrelation von Cyberattacken mit Manövern der Kriegsmarine angeht, so konnte diese 2009 erstmals beobachtet werden. Bis dahin hatte die Führung Nordkoreas auf jedes der jährlichen gemeinsamen Manöver der südkoreanischen Marine und der US Navy mit "Raketentests" reagiert. Nur 2009 waren im Sommer keine Raketen ins Meer geschossen worden, aber es waren Südkoreas Netze durch einen mächtigen Botnetangriff tagelang lahmgelegt worden.