Erstellt am: 10. 5. 2015 - 19:00 Uhr

Britische Abhörstation in 1030 Wien entdeckt

Update

Spionagestation in britischer Botschaft "wird geprüft"

Das Innenministerium hat angekündigt, den Bericht von Erich Möchel auf fm4.ORF.at "im Rahmen der gesetzlichen Möglichkeiten, die wir haben", zu prüfen. Die britische Vertretung wollte sich gegenüber der APA nicht zu den Vorwürfen äußern (ORF.at).

Zwei Jahre nach dem Start der NSA-Enthüllungen ist der Spionageskandal erneut in den Schlagzeilen. In Deutschland gehen die Wogen hoch, seitdem bekannt wurde, dass der deutsche BND die NSA bei der Spionage gegen Firmen und Politik in Deutschland, Österreich, Frankreich und anderen EU-Staaten unterstützt hat. Vom Innenministerium in Wien wurde deshalb Anzeige gegen unbekannt wegen Spionage gegen österreichische Interessen erstattet.

Im dritten Wiener Gemeindebezirk konnte nun eine vierte, verdeckte Überwachungsstation auf dem Dach der britischen Botschaft identifiziert werden. Der Aufbau weist äußerlich dieselben Charakteristika wie die mittlerweile drei bekannten US-Pendants im Wiener Stadtgebiet auf. Eines der weniger beachteten Dokumente aus dem Fundus Edward Snowdens aber erweist sich nun als Schlüssel zum bisher unbekannten technischen Innenleben dieser Stationen. Hinter den Glasfasermatten befinden sich programmierbare Antennen, Sende- und Empfangsanlagen für alle Mobilfunkfrequenzen und -protokolle zur Funkspionage gegen österreichische Handynetze.

CC BY-SA 2.0 FM4/Nomen Nescio

Diplomatische Verhüttelung

Wie bei den bereits bekannten Stationen auf dem Dach der US-Botschaft (1090) und im IZD-Tower (1220) handelt es sich um einen etwa 15 Quadratmeter großen, mit Glasfasermatten oder verwandtem Material verkleideten fensterlosen Dachaufbau, der von Kameras überwacht wird. Die britische Anlage auf dem Dach der Botschaft in der Jauresgasse 13, 1030 Wien, wirkt etwas niedriger und breiter als ihre US-Pendants und muss bereits seit einigen Jahren bestehen, das zeigen die Verwitterungsspuren an den Glasfasermatten.

Aktuell dazu auf ORF.at

Nach Recherchen von Frontal 21 (ZDF) betrieb die NSA noch bis 2013 Spionage gegen Vertretungen deutscher Unternehmen sowie gegen europäische Politiker und Institutionen,darunter waren auch Ziele in Österreich.

Vergleichbares Material wird auch für die falschen Fassaden der sogenannten NSA-Villa in Wien Pötzleinsdorf eingesetzt. Es es ist blick-, wind- und wasserdicht, lässt aber elektromagnetische Strahlung dämpfungsfrei passieren. Dieser Werkstoff wird daher überall eingesetzt, wo Funkelektronik und Antennen vor Wind und Wetter, aber auch vor neugierigen Blicken geschützt werden sollen. Da NSA und GCHQ in allen technischen Belangen eng kooperieren, ist davon auszugehen, dass die im "Wartungshäuschen" auf der Botschaft Großbritanniens positionierte Technik weitgehend identisch mit jener in den US-Häuschen ist.

Nomen Nescio / CC BY-SA 2.0 AT

Einstein hinter falschen Fassaden

Das Schlüsseldokument zum Verständnis, was hinter diesen falschen Fassaden vor sich geht, stammt vom Special Collection Service (SCS) der NSA. Wie der Name sagt, beschafft diese Spezialabteilung jene Informationen, die etwa über Nachrichtenaufklärung an den Glasfasernetzen nicht oder nicht rechtzeitig erhältlich ist. Dies gilt für einen großen Teil der Mobilfunkdaten, die nur für den mobilen Verbindungsaufbau wichtig sind, wie etwa die Kennungen von Stationen in den Handymasten und eine Reihe anderer Metadaten, die nur temporäre Bedeutung haben und deshalb z.B. auch beim Roaming nicht weitergegeben werden.

Seit der Fertigstellung des IZD-Towers Ende 2001 residiert dort im 22. Bezirk die US-Vertretung bei den Vereinten Nationen. Auf dem Dach befindet sich in einer Höhe von etwa 130 Metern derselbe Aufbau wie auf dem Dach der US-Botschaft im 9. Wiener Gemeindebezirk.

Während der deutsche BND ganz offiziell die Daten-Backbones etwa an der Frankfurter Internet Exchange DE-CIX anzapfen darf, verfügen Österreichs Dienste über keine offizielle Vollmacht, Daten an der Glasfaser hierzulande en gros abzuzapfen. Das ist einer der beiden Gründe, warum der Mobilfunküberwachung in Österreich automatisch ein höherer Stellenwert zukommt. Der zweite Grund ist, dass Wien neben Genf weltweit die größte Dichte an diplomatischem Personal aufweist. Von der OPEC, den UN-Organisationen, IAEA und OSZE angefangen wimmelt es hier von hochkarätigen Abhörzielen. Techniken und Methoden genau solch hochwertige Ziele anzugreifen, aber ist die Kernaufgabe des "speziellen Sammlungsdienstes" SCS der NSA.

Public Domain

Programmierbare Antennen

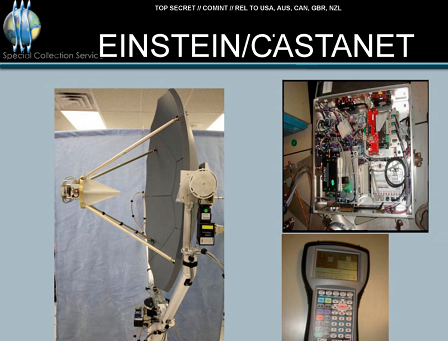

Das in den Folien, die von einer internen NSA-Konferenz für den Pazifikraum aus dem Jahr 2011 stammen, beschriebene System besteht aus einer kleinen Parabolantennne mit etwa 40 cm Durchmesser, deren Brennpunkt durch eingebaute Stellmotoren von Ferne variierbar ist. Rechts unten im Bild ist die Fernsteuerung dafür zu sehen, der Kasten darüber enthält die zugehörige Steuerelektronik. Dieses Set-Up lässt sich von wenigen hundert MHz bis mindestens vier GHz für jeden beliebigen Frequenzbereich und alle verwendeten Protokolle programmieren. Damit ist ein- und dieselbe Technologie überall auf der Welt sofort einsetzbar.

Die bereits 2013 publizierten aber bis jetzt nicht klar zuordenbaren Folien lesen sich wie ein Grundkurs zur Errichtung eines solchen verdeckten Überwachungsnetzes, das nicht nur über den Dächern Wiens seit Jahren in Betrieb ist.

Dahinter dockt je nach Bedarf verschiedenes Equipment an, das meiste davon müssen passive Geräte sein, die selbst keine Signale emittieren und vom Netzbetreiber daher nicht zu entdecken sind. So lassen sich alle Metadaten, SMS aber auch Gesprächsinhalte der GSM-Telefonie rein passiv mitschneiden, aktive Geräte wie sogenannte IMSI-Catcher, werden generell sparsam und dann nur gezielt eingesetzt. Da IMSI-Catcher eine normale Funkzelle simulieren, ziehen sie neben ihrem Zielgerät auch alle anderen Handys in der Umgebung an. Dabei kommt es zu Gesprächsabbrüchen oder Fehlverbindungen, bei einer Häufung solcher Vorfälle in einem Netzsegment aber schlägt der Mechanismus zur Qualitätskontrolle ("Quality of Service Tool") des Netzbetreibers Alarm. Es ist also davon auszugehen, dass unter dem Equipment hinter den Fassaden passive Gerätschaft überwiegt.

Public Domain

"Heimvorteil im gegnerischen Raum"

"Wir sind dort, wo uns die Kunden brauchen können, unsere Gegner aber nicht", heißt es wenige Folien weiter, dadurch genieße man einen "Heimvorteil im gegnerischen Raum". Der "Special Collection Service" ist also vor Ort tätig und stellt die technische Infrastruktur für die eigentlichen operativen Agenten zur Verfügung. Mit "Kunden" sind in den NSA-Dokumenten nämlich stets andere US-Geheimdienste oder übergeordnete Regierungsstellen gemeint.

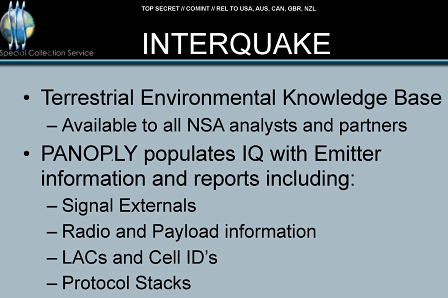

Über einen Mechanismus namens PANOPLY werden systematisch alle Parameter der Mobilfunknetze erhoben, wie etwa die Kennzahlen von "Location Area Controllers" oder von Funkzellen, aber auch die Art der Protokollimplementation. Es ist dies eine ähnliche Routine, wie sie auch Geheimdienste oder Kriminelle im Netz verfolgen. Im Fall des Sony-Hacks waren die Angreifer bereits Monate davor eingedrungen und hatten die Parameter wie IP- und MAC-Adressen aller wichtiger Komponenten, Server- und Firewalltypen usw. erhoben. Der eigentliche Angriff erfolgte erst Wochen später. Es lief deshalb für Sony so verheerend ab, weil die Attacke dadurch schnell und präzise abgewickelt werden konnte. Alle Knackpunkte des Sony-Netzes waren den Angreifern genau bekannt.

Nach den ersten Veröffentlichungen ("Dumps") gestohlener Sony-Daten, die von völlig verschiedenen Systemen der Firma stammten, war von einer möglichen Insideraktion die Rede. Dabei hatten die Angreifer das Netzwerk vorher nur gründlich ausspioniert.

Network Mapping in der Mobilfunkwelt

In der Mobilfunkwelt gilt es ebenfalls, die für einen Angriff essentiellen Parameter des Netzes vorher zu erfassen. Die gesamte GSM-Familie bis hin zu LTE ist zwar durchnormiert, jedoch sind bei der praktischen Umsetzung zahlreiche Parameter dem jeweiligen Netzbetreiber überlassen, das fängt schon bei den verwendeten Subfrequenzen an. Für einen gezielten Angriff braucht es aber diese nur an Ort und Stelle erhältlichen Informationen vorab, deshalb werden diese Parameter ziviler Mobilfunknetze auch von der NSA weltweit systematisch erhoben und in einer eigenen Sammlung abgelegt, wie aus dem "Einstein"-Dokument hervorgeht.

Public Domain

Diese für Angriffe unerlässlichen Daten werden für "alle NSA-Analysten und alle Partner" in einer "Terrestrischen Umwelt-Wissensbasis" bereitgestellt, das übergeordnete Programm heißt "Interquake", heißt es weiter in den Folien. Wie eines der angeführten Muster zeigt, enthält die Datenbank Kennzahlen von Funkzellen und ihrer übergeordneten "Location Area Controller", die dem jeweiligen Netzsegment zugewiesenen Subfrequenzen und eine Reihe weiterer derartiger Parameter.

Selektoren und die SIGINT-Tradition

Damit lässt sich dann aktives Überwachungsgerät wie etwa ein IMSI-Catcher so konfigurieren, dass er im betreffenden Mobilfunknetz nicht auffällt, weil er auch für den Netzbetreiber selbst einer echten Basisstation zum Verwechseln ähnelt. Die gesamte "Umwelt-Basis" des SCS ist also Grundlage für die schnelle Verfügbarkeit des Funküberwachungssystems über den Dächern Wiens für Angriffszwecke. In den Folien heißt es dazu: das System biete "rapide SIGINT-Reaktionsmöglichkeiten", weil sein Ansatz über "traditionelle Vorgangsweisen hinausgeht".

Die in den "Wartungshäuschen" abgefangenen Daten werden nämlich vor Ort verarbeitet. Dazu bietet der "Special Collection Service" der NSA auch ein Set-Up und technische Unterstützung beim Cloud Computing mit virtualisierten Rechnern an. Ansonsten läuft die Überwachung strukturell ganz ähnlich wie an der Glasfaser, der laufende Verkehr wird mit einer Liste von "Identifiers" oder "Selectors" genannten Kennungen von gesuchten Mobilfunkanschlüssen - IMSI, IMEI etc. - abgeglichen. Taucht eines dieser gesuchten Handys im Einflussbereich eines der "Wartungshäuschen" auf, wird Alarm gegeben.

Selektoren im Zentrum des BND-Skandals

Auslöser für den politischen Krach zwischen CDU und SPD in Deutschland, der am Sonntag bis zum Vorwurf des Koalitionsbruchs eskalierte, waren ebenfalls solche Kennungen. Der mit der NSA eng kooperierende BND hatte anhand der von den US-Diensten gelieferten Listen mit Selektoren die gewünschten Datensätze regelmäßig ausgefiltert und übergeben. Laut den Berichten deutscher Medien betrafen tausende dieser "Identifiers" deutsche Ziele, neben dem Airbus-Rüstungskonzern soll der BND so auch bei der Spionage gegen Siemens behilflich gewesen sein.

Der jüngste BND-Skandal wurde nicht durch geleakte Dokumente der NSA öffentlich, sondern durch Aussagen von BND-Mitarbeitern im NSA-Untersuchungsausschuss des deutschen Bundestags. Der Verlauf der letzten Sitzung am 7. Mai im Detail bei Netzzpolitik.org.

Dazu kamen französische Regierungskreise und eben Ziele in Österreich. Deswegen hatte Innenministerin Johanna Mikl-Leitner letztlich auch Strafanzeige gegen unbekannt erstattet. "Politischer Aktionismus war das nicht, denn normalerweise stehen wir in gutem Einvernehmen mit den deutschen Kollegen", erklärte Innenministeriumssprecher Alexander Marakovits auf Anfrage von ORF.at, aufgrund der Delikthöhe sei die Innenministerin schon gesetzlich zur Anzeigeerstattung verpflichtet gewesen.

Fortsetzung folgt

Im Folgeartikel werden die Lage der mittlerweile vier bekannten Überwachungsstationen über den Dächern Wiens sowie deren Verhältnis zueinander analysiert. Ein derartiges System zur Mobilfunküberwachung nahe an Echtzeit kann nur dann funktionieren, wenn die betreffenden Stationen untereinander direkt vernetzt sind. Neben neuen Fotos aus luftigen Höhen sollte auch eine Stellungnahme der Botschaft Großbritanniens darin enthalten sein, eine diesbezügliche Anfrage von ORF.at wurde am Freitag per E-Mail eingereicht.