Erstellt am: 5. 3. 2015 - 19:30 Uhr

NSA-Kampagne gegen Verschlüsselung stürzt ab

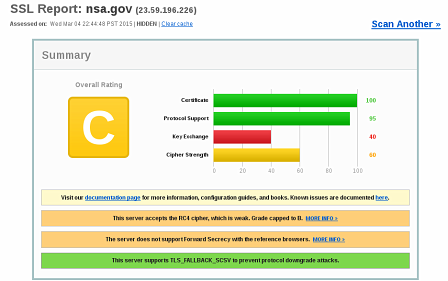

Die Offensive der Geheimdienste, die seit Oktober mit düsteren Warnungen vor den Folgen starker Verschlüsselung versuchen, nach dem NSA-Spionageskandal Boden gutzumachen, ist am Mittwoch abrupt zum Stehen gekommen. Die neuentdeckte Sicherheitslücke "FREAK" in der SSL-Verschlüsselung, über die insbesondere iPhones und Android-Handys angegriffen werden können, betrifft auch die NSA-Website und viele Webpräsenzen des US-Geheimdienstkomplexes. Diese Lücke aber ist weniger gefährlich als vielmehr blamabel weil hausgemacht, da sie direkt auf die eigenen Vorgaben der NSA zurückgeht.

Inhaltlich lauten diese Vorgaben so: Entweder gibt es geheime Sicherheitslücken, um die Verschlüsselung zu brechen - wie in diesem Fall - wenn dies nicht möglich ist, werden eben Nachschlüssel verlangt. Die Forderung nach solch "Goldenen Schlüsseln" gegen Terroristen und Kriminelle - zentrales Element der Angstkampagne von NSA und FBI - wurde bereits am Montag von China ad absurdum geführt. Dort ist ein neues Anti-Terrorgesetz in Vorbereitung, das den Einbau solcher Hintertüren wie sie die NSA gefordert hat, für importiertes IT-Gerät in China verpflichtend macht. US-Präsident Barack Obama hatte das Vorhaben Chinas am Montag heftig kritisiert, was ihm den Vorwurf eintrug, mit zweierlei Maß zu messen.

Public Domain

Rapider Lückenschwund

Den Auftakt zu dieser neuen Kampagne gegen Verschlüsselung hatte FBI-Chef James Comey Mitte Oktober gesetzt, kurz danach forderten auch EU-Koordinator Gilles de Kerchove, die Direktion des GCHQ und zuletzt NSA-Direktor Michael Rogers Nachschlüssel für iPhones und Androids auf Ebene des Betriebssystems.

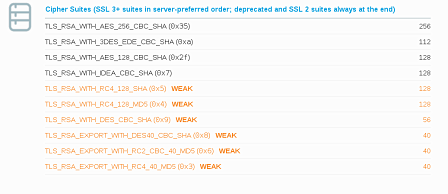

Nach "POODLE" ist den Diensten nun binnen weniger Monate schon die zweite Sicherheitslücke zum Live-Angriff auf die "https"-Verschlüsselung abhanden gekommen. Das bevorstehende "Roll Out" des neuen HTTP/2.Protokolls, das in diesen Wochen in die ersten Webbrowser integriert wird, aber wird die Geheimdienste vor weitere, völlig neue Herausforderungen stellen.

Es handelt sich weniger um eine besonders gefährliche neue Bedrohung, da ein Angriff ziemlich aufwendig ist, sondern um eine handfeste Blamage der NSA und ihres Direktors, der noch vor wenigen Tagen Hintertüren für Verschlüsselung gefordert hatte, um den Terrorismus zu bekämpfen.

Die von den Sicherheitsforschern "FREAK" genannte Lücke in der Verschlüsselung basiert tatsächlich auf den Vorgaben der NSA selbst - aus dem Jahr 1995. Als Netscape das damals neue Verschlüsselungsprotokoll SSL in seinen Browser integrierte, bestand der US-Geheimdienstkomplex darauf, dass nur Schlüssel mit 40-Bit-Verschlüsselung (DES) für internationale Downloads des Browsers eingebaut werden dürften. Daher kommt auch die Bezeichnung "Export Suite". Bereits für die damalige Rechenleistung war die für den Export erlaubte Schlüsselstärke lächerlich gering.

Der DES-Cracker der EFF von 1998

1998 wurde die 56-Bit-Version von DES dann mit einem speziellen Rechner aus handelsüblichen Elektronikkomponenten durch die Bürgerrechtsorganisation EFF spektakulär geknackt. Das war der Anfang vom Ende des Kryptografie-Exportverbots, das vor allem auf Druck der Banken ab dem Jahr 2000 weltweit in Etappen fiel. Der heute gebräuchliche Begriff "Crypto Wars" für diese Auseinandersetzung aber bürgerte sich erst viel später ein.

Public Domain

Wie diese Liste zeigt, sind ein paar hundert der Top 10.000 kommerziellen Websites betroffen , die obsolete Schlüssel mitschleppen.

Die Schlüssel aus dieser Zeit sind heute der Grund, warum die Website NSA.gov aktuell so gar nicht danach aussieht, als sei dort das Weltzentrum für Kryptografie. Die "RSA 512"-Schlüsselsuite hat neben neueren Schlüsseln, die als sicher gelten, immer noch diese längst obsoleten DES-Schlüssel aus der Frühzeit mit. Das eröffnete grundsätzlich die Möglichkeit für sogenannte "Downgrade"-Attacken, die darauf abzielen, die beteiligten Rechner beim Aufbau so zu manipulieren, dass sie die schwächste mögliche Schlüsselvariante wählten.

Mit der nun entdeckten Sicherheitslücke wurde auch der konkrete Angriffspunkt dafür gefunden.

Smartphones mit frühzeitlicher Verschlüsselung

Dass ausgerechnet moderne Smartphones über diese 20 Jahre alten, obsoleten Schlüssel im Jahr 2015 angreifbar sind, ist nur scheinbar ein Paradoxon. Das Problem bei Smartphones ist nämlich deren vergleichweise geringe Prozessorleistung, deshalb werden alle Rechenprozesse möglichst abgeschlankt. Im Fall der Pseudo-Zufallszahlen, mit deren Qualität jeder Verschlüsselungsvorgang steht und fällt, wurde die mittlerweile berüchtigte NSA-Entwicklung "Dual EC DRBG" 2008 von der Industrie als Standard akzeptiert.

Mit dem Schließen der Heartbleed-Lücke im TLS/SSL-Protokoll und dem Auffliegen des manipulierten Generators für Pseudo-Zufallszahlen Dual EC DRBG waren im April 2014 weitere Angriffsvektoren für die NSA ersatzlos gestrichen worden

Hauptargument war dabei die "Effizienz" des Zahlengenerators Dual EC DRBG, die freilich darauf beruhte, dass nur scheinbar zufällige, tatsächlich aber berechenbare Zahlenreihen ausgeworfen wurden. Der Effekt war, dass jahrelang auch weit modernere Schlüssel in den Smartphones erfolgreich angegriffen werden konnten. Mit der Aufdeckung der FREAK-Sicherheitslücke fällt nach Heartbleed, POODLE und mehreren anderen Schwachstellen eine weitere, gute Angriffsmöglichkeit "von der Maschekseite" für die Geheimdienste weg, mit HTTP/2 aber kommen gerade neue Herausforderungen auf NSA, GCHQ und Konsorten zu.

Multiplexing beschleunigt HTTP/2

Das Forscherteam, das FREAK_Sicherheitslücke eingehend untersucht hat besteht aus Mitarbeitern von Microsoft und der französischen Agentur INRIA

Obwohl in dieser ersten Version, die in diesen Wochen nacheinander in die Webbrowser einzuziehen beginnt, der Einsatz des verschlüsselten Übertragungsprotokolls TLS noch nicht verpflichtend ist, wird der Aufwand für alle, die das Netz routinemäßig überwachen, auch so enorm steigen. Obwohl HTTP/2 mit HTTP 1.1, das 15 Jahre lang Weltstandard war, vollständig kompatibel ist, funktioniert die Übertragung der Daten völlig anders, weil unter anderem ein aus der Funktechnik bekanntes Verfahren namens Multiplexing zusätzlich eingezogen wird.

Da moderne Websites aus sehr vielen Einzelelementen bestehen, die erst im Browser zusammengesetzt werden, gehen vom Browser viele separate Anfragen an die Site hinaus. Das und die unterschiedlichen Ladezeiten der Elemente aus Datenbanken, Werbebannern usw. verlängern die Laufzeiten der Signale und damit den Ladevorgang. Mit einer Mischung aus neuen Kompressionsmethoden und dem Multiplexing, das ganze Serien von Anfragen in einen einzigen Stream übereinanderstapeln kann, wird dieser Ladevorgang beschleunigt, das war das eigentliche Ziel des Ansatzes von HTTP/2.

Basisarbeit von Google

Der von den zivilen Entwicklern dabei wohl billigend in Kauf genommene Nebeneffekt ist, dass für NSA, GCHQ und Co direkter Handlungsbedarf entsteht. An deren Anzapfpunkten an den Glasfasern kommen die Daten nun in völlig anderen Formaten, nach neuen Regeln ineinander verschachtelt und obendrein komprimiert vorbei. Während Semantik wie Syntaktik von HTTPS 1.1 an menschlicher Kommunikation orientiert und daher lesbar ist, stellt HTTPS/2 dieselben Befehle in einzelne Pakete zerlegt und in binärem Code, also in Maschinensprache dar.

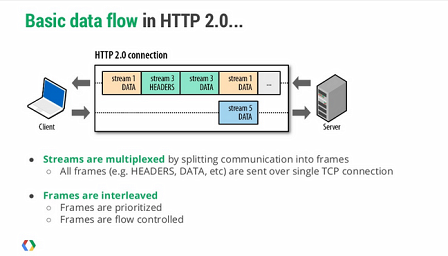

Entwickelt hat wurde HTTP/2 großteils auf Basis des SPDY-Protokolls, das von Google stammt und seit längerem im Chrome-Browser integriert ist. Wie bei einer Neuentwicklung wenig überraschend kamen danach Schwachpunkte zutage, im Fall von SPDY betraf es die Kompressionsmethode, die einen Angriff möglich machte.

Public Domain

Dieses Protokoll, das zwischen Servern wie jenen von Google, die es bereits unterstützten, obendrein verpflichtende TLS-Verschlüsselung des Datenstroms vorsah, wird nun von HTTP/2 abgelöst. Etwas spät, nämlich erst im Herbst 2014 wurde SPDY auch von der Telekom-Überwachungstruppe im ETSI entdeckt und die Schlussfolgerung gezogen, dass die derzeit gebräuchlichen Methoden zum Abzapfen von mobilem Internetverkehr an den ETSI-Schnittstellen in Zukunft nicht mehr funktionieren würden.

Von dieser 3GPP-Arbeitsgruppe im ETSI, wo auch ein Standard zur Überwachung der Cloud erarbeitet wird, stammt auch der Screenshot. Mehr dazu in dieser Story

Roll-Out bereits angelaufen

Diese Zukunft aber hat schon begonnen, denn Teile von HTTP/2 sind bereits in der aktuellen Firefox Version 36 umgesetzt, auch alle anderen Browser werden folgen. Bleibt die Frage, warum in der ersten Version von HTTPS/2 - anders als bei SPDY - noch keine TLS-Verschlüsselung zwingend vorgeschrieben ist. Damit wird der Datenverkehr nämlich nicht nur vor staatlichen Überwachern und Kriminellen geschützt, auch die derzeit gebräuchlichen Überwachungsmechanismen für Firmennetze werden schlagartig geblendet.

Im harmlosesten Fall betrifft dies einen Server etwa in einem Hotelnetzwerk, der Gästen ein Login-Formular zum WLAN vorsetzt, davon betroffen sind aber auch die in Firmennetzen omnipräsenten Geräte für "Deep Packet Inspektion", über die Firmen alle Datentransfers im Netz beobachten können. In vielen Fällen werden auch die Netzaktivitäten aller Mitarbeiter flächendeckend überwacht.

Denkwürdigkeiten von Professor Green

Als externer Berater der Sicherheitsforscher von Microsoft und INRIA werkte bei der Aufdeckung von FREAK nicht ganz überraschend Matthew D. Green mit, seines Zeichens Kryptografieprofessor an der Johns Hopkins Universität. Die liegt in Maryland quasi um die Ecke vom Hauptquartier der NSA, die wiederum enge Beziehungen zu Johns Hopkins unterhält. Das hat Professor Green, der unter anderem federführend zur Analyse des Dual EC DRBG beigetragen hat, jedoch keineswegs davon abgehalten, ein Projekt wie FREAK (Factoring Attack on RSA-EXPORT Keys) zu unterstützen.

In seinem Blog interpretierte Green das Akronym dann auf seine Weise und titelte "Zerlegen wir die NSA zum Spaß und profitieren davon", da "faktorieren" eben "zerlegen" heißt. Sein ebenso informativer wie unterhaltsamer Artikel endet mit einem Fazit, der ganz offen auf die NSA abzielt: "Hintertüren in der Verschlüsselung werden immer zurückschwingen und dich dann in den Hintern beißen. Es lohnt sich einfach nicht."