Erstellt am: 1. 3. 2015 - 19:00 Uhr

Überwachungspläne für das "Internet der Dinge"

Die Entscheidung der US-Regulationsbehörde FCC vom Donnerstag, die Internetprovider zur Gleichbehandlung aller Daten zu verpflichten, könnte den Beginn eines neuen Kontinentaldrifts markieren. Europa bewegt sich hier mit dem geplanten, eigenen Datenkanal für das "Internet der Dinge" in allen Netzen nämlich in die entgegengesetzte Richtung. Die betreffenden europäischen Standards sind an den Übertragungsprotokollen der Telekoms ausgerichtet, denen das kommende Geschäft etwa mit vernetzten Autos zukommen soll. In den USA sind es hingegen die Internetkonzerne - allen voran Google - die in das rasch wachsenden Marktsegment der Maschinenkommunikation (M2M) drängen.

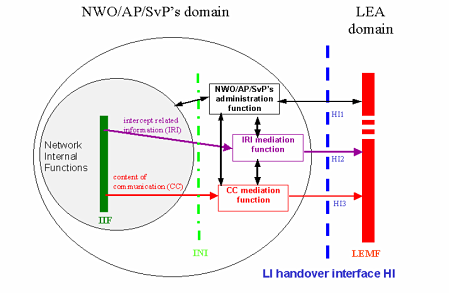

Im European Telecom Standards Institute (ETSI) sind bereits Standards in Entwicklung, die das Transportregelwerk für diesen künftigen M2M-Datenkanal festlegen, der Messdaten aus Autos, Produktionsanlagen, von Smart Meters aller Art oder dem Gesundheitssektor transportieren wird. Neben den technischen Protokollen der Telekoms werden allerdings auch dieselben juristischen Voraussetzungen für diese Daten gelten. Die aber sehen vor, dass in Telekomnetzen Schnittstellen zur Überwachung des Datenverkehrs für die Strafverfolger bereitgestellt werden müssen. Beim Technischen Komitee "Gesetzliche Überwachung" im ETSI sind die Vorgaben für einen entsprechenden Überwachungsstandard denn auch bereits in Arbeit.

Public Domain

Das Pflichtenheft der Überwacher

Die Arbeiten dürften bereits ziemlich fortgeschritten sein, denn ursprünglich sollte dieses "Pflichtenheft" der Überwacher bereits in der 12. Auflage dieser "Lawful Interception Requirements" enthalten sein, die am 15. Jänner veröffentlicht wurde. Die aktuelle Ausgabe dieser "Requirements" integriert neuere technische Entwicklungen für den LTE-Bereich in das Gesamkonzept der Überwachung, die Datenformate für M2M-Verkehr sollen dann in Auflage 13 dazukommen. Für diese Maschinendaten sollen etwa 20 Prozent der gesamten LTE-Bandbreite exklusiv reserviert werden.

Der Einbruch des britischen GCHQ beim weltgrößten Hersteller von SIM-Karten, Gemalto, stellt die gesamte EU-Strategie zur Verkehrs- und Industrievernetzung in Frage, da Authentifizierung wie Verschlüsselung nur über die SIM-Card erfolgen sollen.

Unter den ersten Dokumenten des relativ neuen Technischen Komitees smartM2M im ETSI finden sich ebenfalls klare Hinweise darauf, dass standardisierte Schnittstellen für Polizei aber auch Militärs fix vorgesehen sind. Analog zur Live-Überwachung der Mobilfunknetze soll Strafverfolgern der Zugriff auf den Datenstrom von Sensoren und Maschinen aller Art in Echtzeit ermöglicht werden, etwa um Fahrzeuge punktgenau zu verfolgen, oder Informationen über den körperlichen Zustand von Zielpersonen einzuholen.

Public Domain

Gesundheitsdaten, vernetzte Haushalte

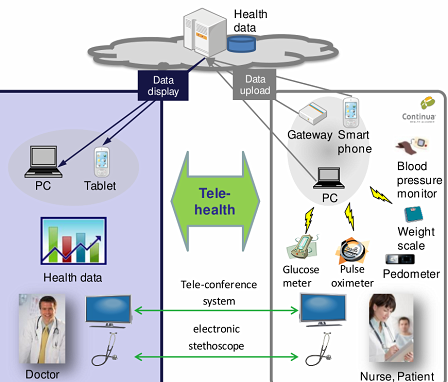

Neben Verkehrstelemetrie und Vernetzung von Produktionsstätten - Schlagwort "Industrie 4.0" - werden Daten aus dem Gesundheitsbereich im weitesten Sinne einen wesentlichen Teil des Geschäfts mit Maschinenkommunikation ausmachen. In allen Fallbeispielen der Internationalen Telekommunikationsunion (ITU), wo die Vorarbeiten für den ETSI-Standard seit Jahren laufen, rangiert Telemedizin denn auch an oberster Stelle.

SIM-Cards der neuesten Generation sind eigentlich Mini-PCs, die das Internetprotokoll sprechen, verschlüsseln, USB-Speicher und Funkchips ansteuern können und dabei fernadministrierbar sind. Ein Bezahlsystem ist ebenfalls bereits integriert.

In diesen beiden internationalen Gremien der weltweiten Telekoms wurden alle M2M-Parameter von Anfang an auf die Datenformate und Transportkontrolle im Telekomsektor abgestimmt. Google, Apple und andere Internetkonzerne, die ebenfalls in das Geschäft mit der Maschinenvernetzung von Haushalten, Büros und dem Gesundheitsbereich drängen, haben sich hingegen entlang der TCP/IP-Protokollfamilie des Internets aufgestellt.

ITU

Fernzugriffe, Datensicherung

Für die Transportsicherheit dieser Daten sorgen hier die seit Jahrzehnten bewährten TLS/SSL-Protokolle, wie beim Online-Banking besorgt die End-to-End-Verschlüsselung der Browser. Neben ihrer eigentlich Destination, dem Rechner eines Firmenkunden, der Heizung und Belüftung seiner Büroflächen damit von ferne steuert, gibt es für die Daten aus diesem Sensor- und Steuerungsnetz des Kunden noch eine weitere Bestimmung. Wie alle anderen Datensätze - Suchbegriffe, Kaufgewohnheiten, Bewegungsprotokolle usw. - werden auch diese Daten in die bestehenden Kundenprofile der Internetkonzerne eingefügt.

Auf der Homepage von ETSI TC SmartM2M stehen bereits einige technische Spezifikationen zum Download. Weltweit werden die Pläne für Maschinen dort akkordiert, wo die Telekoms unter sich sind, nämlich in der bei den Vereinten Nationen angesiedelten ITU

Im europäischen Modell der M2M-Kommunikation soll die Verschlüsselung hingegen über die SIM-Cards erfolgen, die auch die zentrale Rolle bei der Authentifizierung des Kunden übernimmt. Insgesamt finden sich dort drei verschiedene Schlüssel mit jeweils anderen Aufgaben, wobei das Telekomunternehmen über Zugriff auf alle drei Schlüssel verfügt. Der Mobilfunkkunde bedient nur einen davon, indem er den Sicherungsmechanismus des Geräts mit der PIN entsperrt, der "Ki" genannte Schlüssel, der die Kommunikation "durch die Luft" absichert, arbeitet für den Kunden völlig unsichtbar im Hintergrund. Ebenso verhält es sich mit dem OTA-Schlüssel, der eine Neuprogrammierung der SIM-Card durch den Telekombetreiber "Over The Air" - also ebenfalls von fern - ermöglicht.

Public Domain

Im Fischereiausschuss 1995

Sämtliche Vorgaben und die daraus entstandenen Überwachungsstandards seit 1998 aber setzen auf die Prämisse, dass die Telekoms alle von den Strafverfolgern begehrten Daten an den Schnittstellen zur "gesetzesmäßigen Überwachung" entschlüsselt zur Verfügung stellen müssten - falls sie über die dazu nötigen Schlüssel verfügen.

Dieser status quo in den Telekomnetzen geht auf einen Beschluss des EU-Ministerrats von 1995 zurück, der die grundsätzliche Überwachbarkeit der damals neuen GSM-Netze sicherstellen sollte. Berühmt wurde dieser Beschluss, der im Ministerrat wie immer hinter verschlossenen Türen fiel, weil er als "Fait accompli", also "beschlossene Sache", ohne Diskussion im Fischereiausschuss durchgewunken wurde. Das EU-Parlament erfuhr davon erst 16 Monate später, als der Beschluss im EU-Amtsblatt veröffentlicht wurde.

Public Domain

Bei der Eingabe des Wörtchens "lawful" werden alle bisher veröffentlichen ETSI-Standards zur Überwachung von Festnetz und Mobilfunk ausgeworfen

Keine End-to-End-Verschlüsselung

In keinem der ITU- oder ETSI-Dokumente zur Maschinenkommunikation gibt es Hinweise darauf, dass im europäischen Modell auch Ende-zu-Ende Verschlüsselung vorgesehen ist wie etwa im verschlüsselten TCP/IP-Verkehr, der durch die Datenzentren der Telekoms verschlüsselt durchgetunnelt wird. Die Sicherung der Daten - und damit die Kontrolle über sie - kommt im europäischen M2M-Modell alleine dem Serviceanbieter zu und das sollen in Europa nach Willen der Politik die Telekoms sein.

Im amerikanischen Modell spielen diese Rolle hingegen Apple, Google und andere Internetkonzerne, für die Telekoms ist nur die Rolle von Zugangsprovidern vorgesehen. Vom technischen Blickwinkel aus betrachtet lautet das Match also TCP/IP-Protokollfamilie gegen das Pendant im Telekombereich, das "Signalisierungssystem" SS7, auf das in Europa aus zwei Gründen gesetzt wird: Zum einen dominieren von GSM bis zum schnellen Datenstandard LTE diese SS7-basierten Protokolle aus Europa haushoch den weltweiten Mobilfunkmarkt.

Zweitens gibt es im gesamten EU-Raum keinen einzigen Internetkonzern, der auch nur annähernd mit den großen Playern aus den USA vergleichbar wäre. Damit ist klar, warum die Politik in der EU seit Jahren immer wieder einen eigenen Datenkanal für nicht näher genannte, "spezielle Dienste" fordert.

Mautsystem für die Telekoms

Es handelt sich dabei um nichts anderes, als um die vor allem von deutschen Politikern vielzitierte "Überholspur auf der Datenautobahn" - allerdings mit einem neuen Mautsystem für die Telekoms. Auch wenn es sich um einen neuen Datenkanal handelt, kann von Netzneutralität hier keine Rede sein, denn die Interaktionen der Kunden - Ablesen von Werten, Steuerung und Kommunikation - erfolgen über die Browser oder mobile Apps.

Der nicht näher bezeichnete Zugang für die Militärs zu diesen Maschinendaten muss im Zusammenhang mit einem weiteren, neu gegründeten Technischen Komitee des ETSI gesehen werden.

Ein technisches Komitee namens "Cyber"

Die Aufgabe von TC Cyber ist es andere, "mit Sicherheitsfragen befasste Technische Komitees zu koordinieren", angeführt werden dabei insbesonders SmartM2M sowie das Komitee LI, "Lawful Interception"

Das TC Cyber ist seit kurzem für die "Sicherung von Infrastrukturen, Geräten, Services und Protokollen" zuständig. Da in diesem neue Datenkanal ein sehr hoher Prozentsatz an nicht nur "sensitiven" sondern zum Teil auch lebenswichtigen Daten transportiert werden sollen, ist er für Angriffe nachgerade prädestiniert. Wie die bekannt gewordenen Überwachungsskandale im Telekombereich der letzten 15 Jahre gezeigt hat, sind diese Überwachungsschnittstellen dabei das primäre Angriffsziel.

Rund um die olympischen Sommerspiele in Athen 2004 wurden sämtliche Telefonate der gesamten griechischen Regierung von unbekannten, jedenfalls staatlich gelenkten Angreifern mitgeschnitten. Durchgeführt wurde dieser Lauschangriff über die offizielle ETSI-Schnittstelle zur "gesetzesmäßigen Überwachung", die es bald auch für die Daten aus dem "Internet der Dinge" geben wird.