Erstellt am: 23. 2. 2015 - 19:00 Uhr

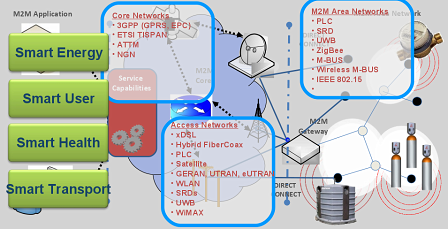

GCHQ durchkreuzt "Industrie 4.0"-Plan der EU

Der Einbruch des britischen Geheimdienstes GCHQ beim weltgrößten Hersteller von SIM-Karten, Gemalto, stellt die gesamte EU-Strategie zur Verkehrs- und Industrievernetzung in Frage. Die Sicherheit dieses als "Industrie 4.0" bzw. "Internet der Dinge" bekannten Konzepts basiert vollständig auf SIM-Cards. Das technische Konzept für diese sehr komplexe Vorhaben wird bereits seit 2009 im European Telecom Standards Institute (ETSI) entwickelt, 2013 wurde bereits eine Reihe erster Spezifikationen für einen kommenden Standard vorgestellt.

Die Konferenz von EU-Vizepräsident Andrus Ansip und des zuständigen Kommissars Günther Oettinger zur digitalen EU-Agenda am Dienstag, in der Industrievernetzung eine zentrale Rolle zukommt wird von den GCHQ-Angriffen überschattet sein. Diese Attacken gefährden den gerade erst im Aufbau befindlichen Markt für Maschinenkommunikation, alle Prognosen gehen von rasantem Wachstum und Jahresumsätzen im zweistelligen Milliardenbereich für 2020 im EU-Raum aus.

Public Domain

Das ist der eigentliche Grund, warum die Netzneutralität EU-weit in Frage steht, denn für "Industrie 4.0" soll ein eigener, privilegierter Kommunikationskanal in alle Mobilfunknetze eingezogen werden. Die Authentifizierung der vernetzten Sensoren und Steuerungselemente und Verschlüsselung das Datenverkehrs aber soll über SIM-Cards erfolgen.

Aktuell dazu in ORF.at

Der Bericht über den Einbruch bei Gemalto und die erste Stellungnahme des Unternehmens vom Montag

Gemalto und die ETSI-Standards

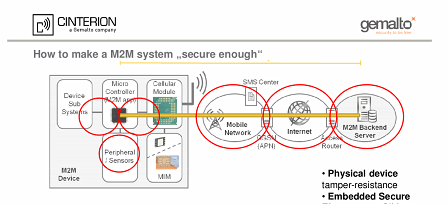

Wie man sich die Sicherheit von vernetzen Produkutionsanlagen, Telematikdaten aus Fahrzeugen in Bewegung, oder "Smart Meters" für Strom, Gas und Wassernetze vorstellt, ist dieser Präsentation von Gemalto zu entnehmen. Gemalto und sein deutscher Mitbewerber Giesecke & Devrient sind seit dem Start an der Entwicklung des Konzepts beteiligt, dessen Sicherheit die Schlüssel auf den SIM-Cards ("Subscriber Identity Module") garantieren sollen.

Gemalto

Im Bereich der Kommunikation von "Maschine zu Maschine" (M2M) - etwa Sensornetze, die Produktionsprozesse steuern - wird die Karte deshalb auch MIM ("Maschine Identy Module") genannt. Technisch gesehen besteht ein solches Kontroll- und Steuerelement im Wesentlichen aus Komponenten wie sie von den Smartphones her geläufig sind. Die Sensoren sind allerdings nicht im Gerät verbaut, sondern werden über Nahverkehrsfunk - RFID, Bluetooth, Zigbee, WLAN etc. angebunden - dazu kommt ein in der obigen Grafik "Microcontroller" genanntes Schaltelement zur Steuerung.

Die 2012 vorgestellte neue Generation von "universellen" SIM-Cards enthält einen Mini-PC, der das Internetprotokoll spricht, sicher verschlüsseln kann, USB-Speicher wie Funkchips ansteuert und dabei vollständig fernadministrierbar ist.

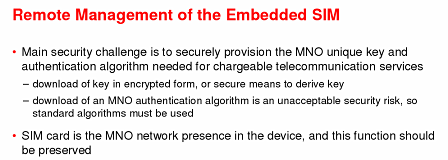

"Muss-Geschäft" für die Telekoms

Dass SIM/MIM-Cards im "Industrie 4.0" Konzept der Kommission die tragenden Rolle spielen, hat handfeste wirtschaftliche Gründe. "Die SIM-Card ist die Präsenz des Mobilfunkbetreibers im Gerät und das soll auch so bleiben" bringt es ein Vortrag des britischen Mobilfunkers Vodafone bei einem ETSI-Workshop bereits 2011 auf den Punkt.

Vodafone

Damit soll langfristig gesichert werden, dass die kommenden, lukrativen M2M-Geschäfte allein dem europäischen Telekom- und Mobilfunksektor zufallen. Und nicht etwa US-Internetkonzernen wie Google, die diesen Markt ebenfalls im Auge haben, wie etwa die Übernahme des Thermostatherstellers Nest durch Google im Jänner 2014 zeigt.

Was alles gesteuert werden soll

Die automatierte Steuerung von Wohnungen, Büros und Gebäuden steht denn auch gleich an erster Stelle in der Liste möglicher Anwendungsgebiete, dazu kommen der Bereich Gesundheit und Pflege, Smart Meters für Wasser und Energie. Fahrzeugvernetzungen und Flottenmanagement, Sensornetze, die Produktionsanlagen steuern, sowie im Einzelhandel eingesetzt werden sollen. In einem weiteren Marktsegment, nämlich dem Einzelhandel sind Google und Apple bereits aktiv.

Public Domain

Mitten in den Start der angekündigten, neuen Services von Google und Co. zur exakten Ortung von Smartphones platzte der NSA-Skandal

Schon im April 2013 hatte Google-Evangelist Don Doge "Indoor-Ortung" in Einkaufszentren als (nach der Cloud) nächstes großes Geschäftsfeld angepriesen. Im Smartphone verbaute Luftdrucksensoren verraten, ob eine Person auf dem Weg ins nächste Stockwerk ist, vernetzte Kameras in Geschäften in Kombination mit einem primitiven Biometrieprogramm, das den Blickwinkel der Kunden erfasst, verraten dann dem Geschäftsinhaber, wofür sich der betreffende Kunde gerade besonders interessiert. All diese Daten sollen natürlich über die Server von Google oder Apple laufen und neue Umsätze im lukrativen Datenhandel garantieren.

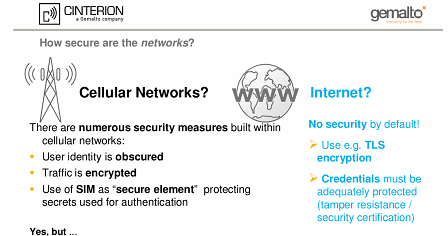

SIM-Cards als "sicheres Element"

Als weiteres Geschäftsfeld ist der erweiterte Bereich "Elektronische Überwachung" aufgelistet, neben Notfallservices und Katastrophenschutz werden auch Terrorbekämpfung und militärische Anwendungen genannt. Als Garant für die angeblich weit höheren Sicherheitsstandards in Mobilfunknetzen als im Internet führt die Präsentation der Gemalto dabei die SIM-Card an, auf der Schlüssel absolut sicher seien.

Gemalto

Diese Aussagen, wie die gesamte Sicherheit des hochkomplexen "Industrie 4.0"-Konzepts, sind durch die zuletzt veröffentlichten Folien des GCHQ sehr in Frage gestellt. Dort prahlt das GCHQ damit, dass de facto das gesamte interne Netz des Weltmarktführers bei SIM-Cards zu kontrollieren. Das ist ein eindeutiger Hinweis darauf, dass die Gemalto mit einer ähnlich mächtigen Malware-Suite angegriffen wurde, wie etwa zur gleichen Zeit die Belgacom.

Parallelen zur Belgacom

Beim Angriff auf die Belgacom habe man "Schlüsselpersonal" erfolgreich angegriffen, der Angriff mit dem Codenamen "Operation Socialist" diene dem "Ausbau der Sammlung und der Kapazitäten, um die Belgacom besser abzuschöpfen", heißt es in den Powerpoint-Folien des GCHQ

Nach allen bisher vorliegenden Informationen gingen die Angreifer nach demselben Muster vor wie schon im Fall der Belgacom. Gemalto-Mitarbeiter wurden in Sozialen Netzen ausspioniert und dann mit Schadsoftware angegriffen, die daraufhin plangemäß ins Firmennetz übersprang.

Dort wurden nach und nach, um nicht aufzufallen, weitere Module der Schadsoftware nachgeladen, dann die Passwörter der Administratoren ausspioniert und damit praktisch das ganze Netz der Belgacom unterwandert. Im Fall Gemalto wurden Millionen Schlüssel für SIM-Cards bzw. die jeweiligen "Master Keys" gestohlen. In keinem einzigen der ETSI-Dokumente zur Sicherheit in der M2M-Kommunikation wird eine Kompromittierung der SIM-Card selbst als mögliche Gefährdung angenommen. Die Sicherheit dieser Karte wird vielmehr in allen geschilderten Szenarien stillschweigend vorausgesetzt.

"Fortgeschrittene dauerhafte Bedrohung"

Die Datierung der von "The Intercept" veröffentlichten GCHQ-Folien in das Jahr 2010 ist ebenfalls nicht beruhigend. Im Fall der Belgacom fanden die ursprünglichen Angriffe ebenfalls Jahre früher statt. Erst nach Veröffentlichung der Snowden-Dokumente wurde die Schadsoftware "Regin" im Netz der Belgacom entdeckt. Es ist also davon auszugehen, dass das GCHQ seit 2010 bis heute in den Gemalto-Netzen präsent ist, denn alle bisher bekannten professionellen Malware-Suites der Geheimdienste aus Ost und West sind so gebaut, dass sie auch großangelegte Säuberungsaktionen in den angegriffenen Netzwerken überleben.

Als ultimatives Ziel wurde vom GCHQ der "Zugang zu den Belgacom Core GRX Routern" der Belgacom genannt, "von wo aus wir Mittelsmann-Attacken auf Ziele unternehmen können" Über diese "GRX-Exchange" läuft der Datenverkehr von ausländischen Smartphones im Netz der Belgacom.

Was NSA/GCHQ "Implantate" nennen, heißt in der Anti-Virus-Branche "fortgeschrittene dauerhafte Bedrohung" ("advanced persistent threat"). Im Fall der Belgacom dauerte es mehrere Monate, bis man davon ausgehen konte, das Netz von Schadsoftware gesäubert zu haben. Letzte Sicherheit darüber besteht freilich nicht, wenn nur ein einziges Element der modular gebauten Schadsoftware irgendwo im Zielnetz überlebt, kann alles wieder von vorn beginnen.

Zum Thema Netzneutralität

Nachgerade alarmierend ist, dass in diesem Dokument von 2010 als nächstes Angriffsziel Giesecke & Devrient genannt wurden. Diese beiden Unternehmen zusammen beherrschen den österreichischen Markt für SIM-Cards und sind auch international unter den größten fünf Playern in diesem Marktsegment. Wann immer solche Ankündigungen seit Auffliegen des Spionageskandals seitens des GCHQ in Folien aufgetaucht waren, hatte sich danach herausgestellt, dass diese Angriffe zum Zeitpunkt ihrer Ankündigung bereits in Gange waren.

Was die Netzneutralität betrifft, so war die Einziehung eines privilegierten Datenkanals von Seiten der Telekoms nicht primär dazu vorgesehen, etwa Videoservices einzelner Anbieter gegen ein Aufgeld bevorzugt auszuliefern. Gedacht war dies als temporäres Körberlgeld für einen Datenkanal, der sich erst nach und nach mit den bei weitem lukrativeren Datenströmen von Smart Meters, Büro- und Haussteuerungen aus der Verkehrstelematik etc. füllt.

Angriff auf die "Digitale Agenda"

Was die Gemalto angeht, so liegt seitens der Firma derzeit nur eine sehr knappe Stellungnahme vor. Gemalto gab schlicht bekannt, dass alle SIM-Cards sicher seien, mehr Informationen wurden für Mittwoch angekündigt. Die Konferenz mit Vizespräsident Andrus Ansip und Kommissar Günther Oettinger am Donnerstag aber wird von einer Frage überschattet: Wie wird die Kommission auf diesen Frontalangriff eines Militärgeheimdienstes aus einem EU-Mitgliedsstaat auf die digitale Wirtschaftsstrategie der Europäischen Union reagieren?