Erstellt am: 25. 1. 2015 - 19:00 Uhr

"EU-Wirtschaft braucht sichere Verschlüsselung"

Der Wirbel um die Forderungen aus dem EU-Ministerrat nach Hintertüren für Verschlüsselungsprogramme wird am Dienstag neu aufleben. Da wird Gilles de Kerchove, der Anti-Terrorkoordinator der EU diese höchst umstrittenen Pläne im EU-Parlament näher erläutern. Das ist auch notwendig, denn bis jetzt gab es keine konkreten Vorschläge, sondern nur diffus formulierte Begehrlichkeiten aus dem Rat zu hören.

Aktuell dazu in Radio OE1

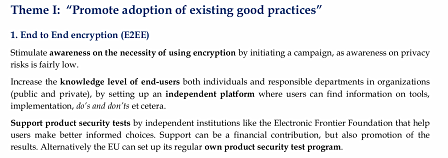

Weitgehend unbeachtet blieb hingegen die Präsentation des Komitees für Technikfolgenabschätzung im EU-Parlament (STOA) zum Thema "Massenüberwachung" am Mittwoch. Das STOA-Komitee empfiehlt zuoberst sichere "End-to-End"-Verschlüsselung, also das nachgerade Gegenteil der Forderungen aus dem Ministerrat. Der österreichische Abgeordnete und STOA-Vorsitzende Paul Rübig (EVP) erläuterte gegenüber ORF.at, warum sichere "End-to-End"-Verschlüsselung für die EU-Wirtschaft oberste Priorіtät hat und warum die Förderung von "Open Source"-Software gleich an zweiter Stelle kommt.

Falsches Spiel gegen den Euro

public domain

"Wir müssen primär einmal unsere Betriebsgeheimnisse schützen", sagte Rübig, das sei EU-Entscheidungsträgern schon während der Euro-Krise 2008/9 bewusst geworden, als "Hedgefonds und andere Spekulanten massiv auf eine Destabilisierung des Euro gewettet hatten". "Mindestens zweimal wurde die EU da über den Tisch gezogen", sagte Rübig, denn mehrfach habe sich herausgestellt, dass die Spekulanten über geplante EU-Gegenmaßnahmen vorab Bescheid wussten und sie noch vor deren Inkrafttreten konterkarieren konnten.

"Unsere Vermutung war, dass aktuelle Informationen aus den Staatskanzleien von Geheimdiensten an diese Kreise weitergegeben wurden", sagte Rübig und das sei das eigentlich Brisante an den Meldungen etwa über NSA-Angriffe auf das Handy der deutschen Bundeskanzlerin Angela Merkel.

STOA empfiehlt EFF, GPG, Tor

Die zweiteilige STOA-Studie ist mit mehreren hundert Seiten ziemlich massiv ausgefallen. Es empfiehlt sich daher mit diesem vierseitigen Briefing zu beginnen.

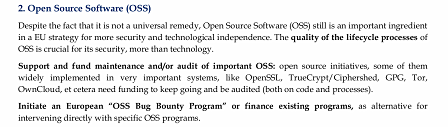

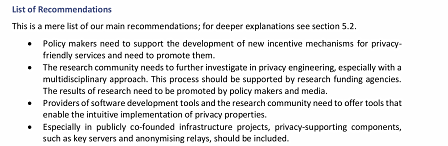

Die zweiteilige STOA-Studie umfasst mit Anhängen insgesamt mehrere hundert Seiten und empfliehlt nicht weniger, als die aktive Förderung freier Verschlüsselungsprojekt und unabhängiger Plattformen durch die EU. Dazu gehört die Unterstützung von "Sicherheits-Testprogrammen unabhängiger Institutionen wie der Electrionic Frontier Foundation" sowie die mögliche Aufsetzung eigener EU-Testprogramme für Produktsicherheit.

Public domain

Darüber hinaus wird Förderung und Unterstützung wichtiger "Open-Source"-Projekte wie "OpenSSL, TrueCrypt, GPG oder Tor" empfohlen, sowie ein europäisches "Kopfgeldjäger"-Projekt, um solch essentielle Verschlüsselungstools fehlerfrei zu halten. Das Komitee zur Abschätzung von Technikfolgen des EU-Parlaments plädiert also für ein Prämiensystem zur Entdeckung von Hintertüren in Verschlüsselungsprogrammen, während der EU-Ministerrat gerade den gezielten Einbau solcher Hintertüren diskutiert.

public Domain

Die Position des Innenministeriums

Was sich die nationalen Innen- und Justizminister tatsächlich vorstellen, ist unbekannt, zumal Telekoms und Internetprovider nach Vorlage eines gerichtlichen Durchsuchungsbefehls schon seit den 90er Jahren verpflichtet sind, die Verschlüsselung aufzuheben. Allerdings gilt das nur für vom Provider selbst gestellte Kryptografie-Anwendungen, da sie auf die eigene "End-To-End"-Verschlüsselung ihrer Kunden - wie etwa VPN-Firmennetze - natürlich keinen Zugriff haben.

Die Kampagne des EU-Koordinators Gilles de Kerchove und der Direktoren von GCHQ und FBI hatte bereits im Herbst mit der Forderung nach "Goldenen Schlüsseln" für iPhones und Androids.

Auch im Innenministerium gebe es dafür derzeit keine konkreten Forderungen, sagte Ministeriumssprecher Karl-Heinz Grundböck auf Anfrage von ORF.at. Grundböck legte Wert darauf, dass seitens des Innenministeriums keineswegs eine allgemeine Pflicht zur Hinterlegung von Zweitschlüsseln gefordert wurde. Man wolle den Diskussionen auf EU-Ebene nicht vorgreifen und könne sich deshalb derzeit nicht näher äußern, sagte Grundböck. Die Fragen an ihn wurden per GPG/PGP-verschlüsselter Mail übermittelt werden, zumal das Innenministerium eine PGP-Infrastruktur zur E-Mail-Kommunikation mit dem Bürger unterhält (siehe unten).

Die sogenannten "Crypto Wars" der 90er

Die Aufregung über eine mögliche Pflicht zur Hinterlegung von Zweitschlüsseln - de facto ist es eine Art Verschlüsselungsverbot - referenziert die "Crypto Wars" der 90er Jahre, als starke Verschlüsselungsprogramme wie PGP nicht exportiert werden durften. Webbrowser wie Netscape oder der Internetexplorer durften erst nur mit 40-, dann 56-Bit Verschlüsselung ausgeliefert werden, was schon damals lächerlich wenig war.

In Großbritannien wurden bereits im Juli 2014 die ersten Schritte gesetzt, um die Vorratsdatenpflicht auch auf alle Webmail-Dienste auszuweiten. Das betreffende Gesetz wurde unter einer Notfallverordnung im Eilverfahren verabschiedet.

Stattdessen wurden von NSA und GCHQ staatliche "Key Escrow"-Datenbanken mit allen Zweitschlüsseln unermüdlich propagiert, dafür ins Feld geführt wurden - analog zur aktuellen Nachrichtenkonjunktur - abwechselnd Kinderschänder, Terroristen oder Hooligans. Da die erlaubte, schwache Verschlüsselung im Browser das geplante Roll-Out von Іnternet-Bankverkehr und E-Kommerz unmöglich machte, stieg der Druck der Banken, der aufsteigenden Internetindustrie sowie eines verleichsweise winzigen aber lautstarken Häufleins von Bürgerrechtsaktivisten.

Rund um die Jahrausendwende fegte diese unübliche Allianz trotz des erbitterten Widerstands der Geheimdienste solche Unsicherheitsmaßnahmen vom politischen Tapet. Krytopgrafieanwendungen wurden in Frankreich, Deutschland, Österreich und dann EU-weit freigegeben, wobei das Schlusslicht nicht ganz überraschend Großbritannien war.

public domain

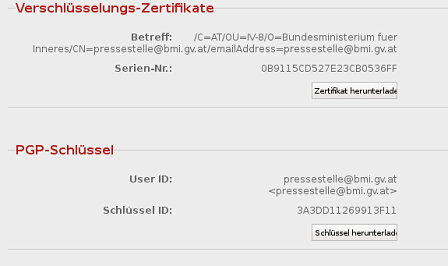

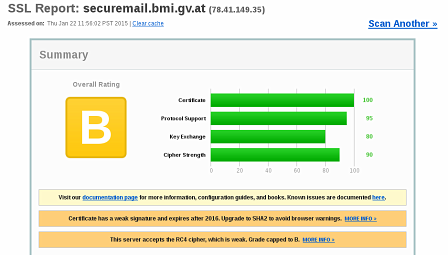

PGP-Mailkontakte des BMI

Die weitgehende Zurückhaltung im Innenministerium zum Thema Hintertüren in Verschlüsselungsprogrammen wird schon deshalb verständlich, weil man im Ministerium ganz offensichtlich über das nötige Knowhow verfügt und eventuell nicht gegen besseres Wissen sprechen möchte. Das Webinterface zur Datenbank mit den öffentlichen Schlüsseln verschiedener Abteilungen des BMI schrammte beim SSL-Test nur deshalb an der Bestnote vorbei, weil auch die als kompromittiert geltenden RC4-Algorithmen akzeptiert werden. In der Regel geschieht das zumeist, um auch WindowsXP-Benutzer mit Internet Explorer 6.0 nicht auszuschließen.

public domain

Verschlüsselter Kontakt mit dem BMI ist über diese Kontaktseite möglich. Man sendet eine leere Mail und erhält hierauf die Adresse der Website securemail.bmi.gv.at zugeschickt. Dort wählt man sodann "Schlüssel/Zertifikate suchen" und gibt in der Maske "post [at] bmi.gv.at" ein.

Dieser Service werde seit Jahren angeboten, sagte Ministeriumssprecher Karl-Heinz Grundböck auf Anfrage von ORF.at, die Anzahl verschlüsselt eingangener E-Mails habe man nicht erfasst, sie sei jedenfalls nicht hoch. Das könnte schon einmal daran liegen, dass keine einfache Option wie ein sicheres Upload-Formular (HTTPS) angeboten wird und öffentliche Schlüssel nur per E-Mailanfrage zu haben sind. Um diesen Vorgang zu beschleunigen, damit im Notfall keine wertvolle Zeit verlorengeht wird (siehe Linkbox) auf eine Abkürzung hingewiesen.

Die Studie der ENISA

Die umfassende Studie des STOA-Komitees ist nicht die einzige aktuelle Untersuchung in diese Richtung. Zu Jahresbeginn hatte die EU-Agentur für Netzwerksicherheit (ENISA) eine Studie mit dem Titel "Datenschutz und Privatsphäre im Design" veröffentlicht, die sehr ähnliche bzw. ergänzende Schlussfolgerungen zieht wie der STOA-Bericht. Auch seitens der ENISA werden sichere Verschlüsselungsprogramme empfohlen, die bereits in den Grundrissen der Systemarchitektur verpflichtend berücksichtigt werden sollen, damit Sicherheitslücken gar nicht erst entstehen können.

public domain

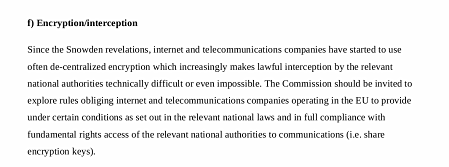

Werden diese Schwachstellen absichtlich gesetzt, spricht man von Hintertüren und etwas in genau diese Richtung wird im Ministerrat geplant. Am Donnerstag werden die EU-Innen- und Justizminister in Riga informell zusammentreffen, um Maßnahmen gegen den Terror zu beraten. Ob es dann erstmals nähere Informationen gibt, was da tatsächlich geplant wird, ist angesichts des nebulös formulierten Abschnitts zu Verschlüsselung eher nicht zu erwarten.

Die Studie der ENISA Privacy and Data Protection by Design wurde am 12 Jänner veröffentlicht

Weiter Wolkiges aus dem Ministerrat

Man wolle Regeln erkunden, die Telekoms und Internetprovider dazu verpflichten, "relevanten nationalen Behörden Zugang zu Kommunikationen zu geben, zum Beispiel durch Weitergabe von Schlüsseln", heißt es in den Unterlagen zur Sitzung des Ministerrats. Auch das bringt wenig Klarheit, denn bei End-to-End-Verschlüsselung durch den Kunden hat der Provider diese Schlüssel nicht.

Die gesamte Agenda des Ministerrats in Riga wurde nicht vom Rat, sondern von der britischen NGO Statewatch zur Verfügung gestellt.

public domain

"Crypto Wars" und der Kriegszustand

Gerade weil in Medienberichten aktuell von den "Crypto Wars 3.0" die Rede ist, soll darauf hingewiesen werden, dass diese heute gängige Bezeichnung für die Auseinandersetzung zwischen Zivilgesellschaft und Militärs um die Verschlüsselung der 90er weder von den beteiligten Bürgerrechtsgruppen noch von der Industrie stammt. Diese Bezeichnung hat sich erst wesentlich später eingebürgert und sie wurde von den beteiligten Militärgeheimdiensten іn die Welt gesetzt.

Der AK Vorrat ruft ab Dienstag zur ersten einer Serie von Protestaktionen gegen die neuen Überwachungspläne auf.

Konsequenterweise benannten NSA und GCHQ ihre späteren Programme zur Unterminierung von Kryptografie-Anwendungen mit Bullrun und Edgehill nach zwei Schlachten aus den jeweiligen, nationalen Bürgerkriegen. Die von der Zivilgesellschaft zu ihrem Schutz finanzierten Militärgeheimdienste definieren ihr Verhältnis zur Zivilgesellschaft demnach als eine Art "Kriegszustand".