Erstellt am: 9. 11. 2014 - 22:10 Uhr

Browser als universale Verschlüsselungstools

Seit Wochen läuft eine Kampagne von Geheimdiensten und Polizei gegen verschlüsselte Kommunikation per se. Anlass für die düsterten Prophezeiungen von FBI, GCHQ und auch Europol waren so selbstverständliche Maßnahmen der Industrie wie der neue Passwortschutz für iPhones und Android-Handys.

Diese einfachen Schutzmaßnahmen sind nur die Vorboten einer Entwicklung, die durch den NSA-Spionageskandal ausgelöst wurde. Inzwischen ist eine neue Generation von Verschlüsselungsprogrammen und -services entstanden, die sich von früheren Ansätzen fundamental unterscheiden. Sie sind so einfach zu installieren wie zu benutzen, denn die zentrale Rolle dabei kommt Browsern zu. "Goldene Schlüssel" für Behörden gibt es allein schon deshalb nicht, weil Anbieter solcher neuen Webservices selbst keinen Zugriff auf die Schlüssel der Benutzer haben.

Der neue Standard im W3C

Damit solche Dienste auch über einfache Browser-Plug-ins abgewickelt werden können, hat das World Wide Web Consortium (W3C) eine neue, "Crypto API" genannte Schnittstelle entwickelt, die kurz vor der Standardisierung steht. "In etwa drei Monaten ist dieses Crypto-API so weit, dass es in die verschiedenen Browser integriert werden kann. Damit wird nicht nur die Integration neuer Sicherheitsapps wesentlich erleichtert", sagte Rigo Wenning vom W3C zu ORF.at.

"Goldener Schlüssel"

Das Schlagwort, auf dass sich die Behörden offenbar geeinigt haben, heißt "goldener Schlüssel", tatsächlich handelt sich dabei um Nachschlüssel für eine Hintertür in mobilen Endgeräten wie iPhones und Android-Handys auf Ebene des Betriebssystems.

"Die Integration des gesamten Verschlüsselungsvorgangs in den Browser wird diese Applikationen auch wesentlich beschleunigen. Während ein Plug-in wie Cryptocat noch eine eigene Verschlüsselungsmaschine mitbringen musste, werden die neuen Apps über das Crypto-API im Browser dort bereits vorhandene Mechanismen zur Verschlüsselung bald nutzen können."

Cryptocat als Prototyp

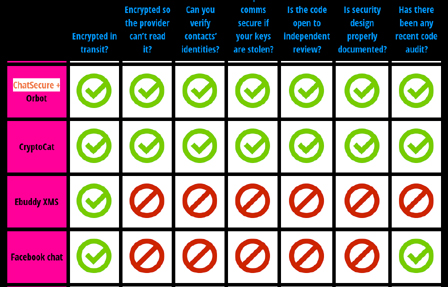

Das genannte Cryptocat-Programm für sicheren Gruppenchat steht prototypisch für die neue Generation von Verschlüsselungsprogrammen. Im aktuellen Sicherheitsranking verbreiteter Chat-Software der Electronic Frontier Foundation rangiert Cryptocat mittlerweile unter den besten vier, die alle sieben Kriterien der Sicherheit erfüllen.

Electronic Frontier Foundation

Die Aussagen Wennings über das Crypto-API konnte Nadim Kobeissi, Initiator und Chefentwickler von Cryptocat, in einem - natürlich verschlüsselt geführten - Interview mit ORF.at nur bestätigen. "Ich bin auch Mitglied dieser Arbeitsgruppe, und Cryptocat ist einer der 'Use Cases' für das neue Crypto-API des W3C. Ich denke, das ist die Zukunft für Verschlüsselung, die alle benutzen können." Hätte es dieses Crypto-API nämlich bereits 2011 gegeben, als die Entwicklung von Cryptocat begann, dann hätte sich Kobeissi eine Reihe von Fehlschlägen und Blamagen erspart, die das Projekt mehrfach an den Rand des Scheiterns brachten.

Die Scorecard der EFF für die Sicherheitsqualität von Chat und vergleichbaren P2P-Programmen, Plug-ins und Apps

Häme und Benutzbarkeit

Gerade die Implementierung des reinen Verschlüsselungssegments in eine App erfordert viel einschlägige Erfahrung mit Kryptografie. Die hatte der Autodidakt und Nachwuchsprogrammierer Kobeissi damals ebenso wenig wie andere aus seinem Team. Während die jungen Coder darum kämpften, sicheren Code zu produzieren, gab es vonseiten etablierter Kryptozirkel vor allem Spott und Häme über "ungebildete Kids" und das Konzept von Cryptocat.

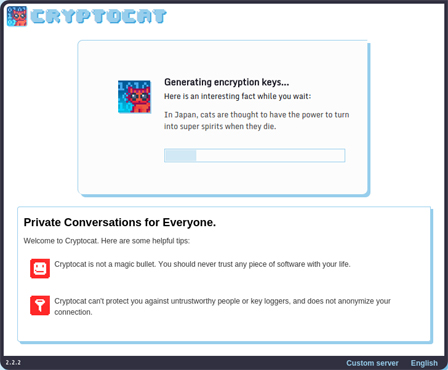

Cryptocat ist ein simpel zu installierendes Plug-in für verschiedene Browser und ist danach sofort benutzbar. Es ist weder nötig, Schlüssel zu generieren, noch ѕie auf der Benutzerseite zu speichern. Es genügt ein Benutzername, dann werden für jeden neuen Chat auf dem Cryptocat-Server automatisch neue temporäre Schlüssel für diesen Namen generiert. Wie aber stellt man sicher, dass die Partner in diesem Chat tatsächlich die eigenen Bekannten sind und nicht etwa Dritte, die sich in den Chatroom eingeschlichen haben?

Authentifizierung

Verschlüsselungsprogramme gingen dieses Problem der Authentifizierung bis jetzt mit technischen Mitteln an. So lässt man bei PGP den öffentlichen Teil des eigenen Schlüssels - der eigentlich nicht wie eine Schlüssel, sondern wie ein offenes Schnappschloss funktioniert - von anderen Schlüsseln elektronisch signieren. Die Echtheit dieser Signaturen lässt sich zwar technisch überprüfen, wirkliche Sicherheit gibt aber auch diese Maßnahme nicht, weil diese Signaturen von Schlüsseln Dritter stammen, die dem Überprüfenden meist nicht bekannt sind.

Warten auf das "Web of Trust"

Cryptocat ist derzeit für Firefox, Chrome, Safari, Opera und iPhones verfügbar. "Best Practice" wäre es, einen dieser Browser standalone mit Cryptocat zu betreiben.

Aus diesem Grunde sollten alle öffentlichen Schnappschlösser ("Public Keys") Signaturen von möglichst vielen fremden Schlüsseln tragen, so der alte Ansatz. Ab einer bestimmten, kritischen Menge würde dann ein "Web of Trust" entstehen, lautete die seit Mitte der 90er Jahre vorherrschende Lehrmeinung. In fast 20 Jahren hat sich ein solches "Netz des Vertrauens" aber nicht einmal in Ansätzen gebildet.

Bereits der gewöhnliche Schlüsselaustausch - tatsächlich tauscht man offene Schnappschlösser, die nur der jeweils eigene Schlüssel sperrt - ist umständlich. Wenn dann noch - wie etwa bei PGP zur Mailverschlüsselung - die Vertrauenswürdigkeit des gerade importierten fremden Schnappschlosses ("Public Key") auf einer fünfstufigen Skala bewertet werden muss, sind neun von zehn Erstanwendern bereits ausgestiegen.

Etwas tiefere Einblicke in das Funktionsprinzip von PGP und die Konsequenzen aus der Schließung des Providers Lavabit

Prozessverlagerung in Köpfe

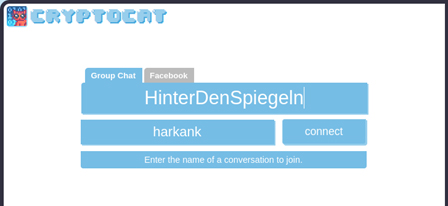

Diesen gesamten Prozess der Authentifizierung verlagert Cryptocat von der technischen Ebene in die Köpfe der Benutzer und nimmt ihnen auch alle anderen, oben geschilderten Vorgangsweisen ab. Man öffnet einfach die Website von Cryptocat, wählt einen beliebigen Usernamen und eröffnet einen Chatroom, der ebenfalls nach Gutdünken benannt werden kann.

Cryptocat

Wer nun zum Beispiel weiß, dass der Benutzer "Harkank" an diesem Tag in einem Cryptocat-Chatroom namens "HinterdenSpiegeln" residiert, kann ihn dort sicher verschlüsselt kontaktieren. Dazu muss dem neu Hinzugekommenen natürlich die Person hinter dem Pseudonym "Harkank" bekannt sein. Nur wer zusätzlich auch eine Frage Harkanks richtig beantwortet hat, wird zugelassen. Ebenso werden beim Militär seit altersher tagesaktuelle, mündliche "Parolen" als Zutrittskontrollen benutzt.

Geheimnisse

Hier passiert ein mehrstufiger Authentifizierungsprozess, alle Teilnehmer des Chats müssen dafür neben dem Zeitpunkt noch drei verschiedene "Geheimnisse" wissen, die man beliebig wechseln kann: Name des Chatrooms, die Pseudonyme der anderen Teilnehmer sowie die Antwort auf die Frage am Eingang. Cryptocat kann also nach einer simplen Vorabvereinbarung auf einem anderen Kommunikationskanal - persönlich, telefonisch usw. - auch ad hoc zur sicher verschlüsselten Kommunikation genützt werden.

Cryptocat

Dieser Anfang mit viel Häme seitens des Kryto-Establishments bedachte Ansatz Kobeissis entspricht direkt der Alltagspraxis beim Aufbau verschlüsselten Verkehrs. Auch dort kommen nicht mehr die originalen Schlüssel ("Secret Keys") zum Einsatz, vielmehr werden temporär gültige Derivate davon erzeugt, die man "Geheimnis" nennt.

Neben dem für Webbrowser zuständigen technischen Gremium W3C ist auch die für die Übertragungsprotokolle im Netz zuständige IETF dabei, ihre Protokolle gegen die allumfassende Überwachung zu härten.

Nach teils ziemlich kapitalen Schnitzern der jungen Coder, die dazu führten, dass Cryptocat mehrfach gehackt wurde, sprangen dann doch erfahrene Experten mit ihrem Wissen ein. "Unsere Fehler haben zwar der Reputation des Projekts damals sehr geschadet", schreibt Kobeissi, "allerdings hat es sich seitdem sehr gut entwickelt und ist von allen ähnlichen Programmen nun eines der am meisten überprüften und transparentesten, die überhaupt zu haben sind."

Neben Cryptocat, das einen weitgehend ausgereiften Eindruck macht, hat Kobeissi noch ein Programm zur Dateiverschlüsselung namens Minilock in Arbeit. Minilock läuft ebenfalls im Browser (vorerst nur Chrome) und ist ebenso einfach zu bedienen. Das Frage-und-Antwort-Spiel mit Kobeissi für diesen Artikel wurde nach einer Ad-hoc-Vereinbarung mit sicher verschlüsselten ".minilock"-Dateien durchgeführt.

Minilock ist ebenfalls ein schlankes Plug-in derzeit nur für Chrome, das nach Eingabe einer langen Passphrase, etwa eines Satzes, ad hoc benutzbar ist. Dabeі lässt sich auch für eine Gruppe mit einem Vorgang jeweils individuell verschlüsseln..

Neue Generation Kryptoprogramme

Bei allen im Scoreboard der EFF neben Cryptocat on top gelisteten Programme ist der Quellcode offengelegt, ebenso wurde der Code von anerkannten externen Experten auditiert. Diese Programme haben weiters alle gemeinsam, dass Privatschlüssel der Benutzer dabei nicht beim Provider gespeichert werden. All das unterscheidet die neuen Kryptoprogramme von allen älteren webbasierten Verschlüsselungsservices, die noch selbst auf die "Secret Keys" der Kunden zugreifen können.

Der beliebte, auch von Edward Snowden zwischendurch benutzte Webmailservice Lavabit musste wenig später seinen Betrieb abrupt einstellen, weil einer der berüchtigten "National Security Letters" eintraf, der den Betreiber zur Herausgabe aller Privatschlüssel seiner Kunden gezwungen hätte.

Ausblick des W3C

Chat-Tools, die wie auch Dateien verschlüsselt übertragen können, seien erst der Anfang einer Vielzahl neuer Sicherheitsanwendungen, die durch die neuen Möglichkeiten von HTML5 und Javascript mit dem Crypto-Interface direkt im Browser möglich seien, meinte Wenning vom W3C dazu abschließend. Alle Webfunktionen etwa von Skype - Telefonie, Chat, Dateiübertragung - seien in jedem Browser schon bald vorhanden und könnten dann von beliebigen Apps in Form von Plug-ins angesteuert werden.

Rigo Wenning

Für besondere Häme in Teilen der Fachwelt über Cryptocat hatte genau diese Integration in die Webbrowser gesorgt. Wie könne man nur eine so kritische Anwendung wie Verschlüsselung in einem Browser laufen lassen, dem Angriffsziel Nummer eins für alle Schadprogramme, hieß es da. Wie alle Pedanterie, so geht auch diese Form von einer niemals hinterfragten Grundannahme aus. In diesem Fall wird eben angenommen, dass pro Benutzer nur ein einziger Browser verwendet wird.