Erstellt am: 31. 10. 2014 - 09:00 Uhr

"Cyberkrieg" USA-Russland droht zu eskalieren

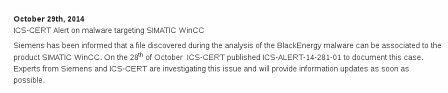

Seit Bekanntwerden der SandWorm-Attacken vor zwei Wochen folgt eine Nachricht über "staatlich inspirierte" Angriffe der anderen. Aktuell warnt das US-Notfallcenter ICS-CERT vor einer Angriffswelle auf Steuersysteme der Industrie. Dabei wird dieselbe Art von Schadsoftware eingesetzt, wie bei den gegen den NATO-Gipfel gerichteten SandWorm-Attacken. Die wurden von den USA öffentlich gemacht und die Angriffe ganz offen staatlichen Stellen in Russland zugewiesen.

Vor einer Woche hatte die "Federation of American Scientists" auf die überraschende Veröffentlichung der derzeit gültigen US-Militärdoktrin zu "Operationen im Cyberspace" hingewiesen. Neu daran ist, dass "offensive Operationen" nun offiziell in den Rang militärischer Angriffswaffen erhoben wurden.

Siemens

Ein Axiom aus China

Laut Steven Aftergood wurde die vordem geheime neue Militärdoktrin aktuell von "secret" auf "public" herabgestuft. Das Dokument trägt das Datum 21. Oktober, ob es im Rahmen seiner Herbstufung darin auch Änderungen gab, ist nicht bekannt

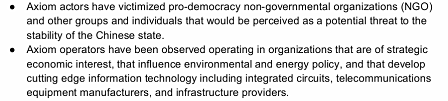

Am Dienstag veröffentlichte die US-Sicherheitsfirma Novetta einen Bericht über die Umtriebe einer "Axiom" genannten Einheit aus China, die für "hochraffinierte Cyberspionage-Operationen" verantwortlich gemacht wird. Mindestens 43.000 hochrangige Systeme sollen von Axiom kompromittiert worden sein, mit "einiger bis hoher Wahrscheinlichkeit" kämen die Aufträge an die Gruppe aus Chinas Geheimdienstapparat, hieß es von Novetta.

Die seit Monaten eskalierenden Auseinandersetzungen um die Dominanz im Cyberspace der drei stärksten Militärmächte haben einen vorläufigen Höhepunkt erreicht. Sowohl die konkreten politischen Zuschreibungen wie auch das schnelle Hintereinander von aufgeflogenen Cyber-Angriffen durch staatliche Akteure sind ein Novum.

Die SandWorm-Eskalation

Die SandWorm-Angriffe begannen entlang des Ukrainekonflikts Ende 2013 zu eskalieren und erreichten rund um den NATO-Gipfel im September 2014 einen ersten Höhepunkt. Die russische Regierung wollte offenbar wissen, welches Ausmaß an Sanktionen zu erwarten war, um möglichst schnell darauf reagieren zu können.

Mit der Veröffentlichung des Lochs in allen Windowssystemen wurde mehr als ein Monat zugewartet, bis Microsoft wenigstens eine provisorischen "Patch" dafür hatte

Mit den aktuellen Attacken auf sogenannte SCADA-Steuerungsysteme in den USA - auch hier kam die Schadsoftware BlackEnergy zum Einsatz - haben diese nun eine neue, gefährliche Qualität angenommen. Angriffe auf Steuerungsanlagen für Kraftwerke und Industrieanlagen kommen einer realen Militäroperation bereits gefährlich nahe. Ziele, Strukturen, Umfeld und Vorgangsweisen der russischen Cyber-Krieger aber zeigen kaum übersehbare Parallen mit dem Ansatz der nun aufgeflogenen Axiom-Gang aus China.

iSight

"Strategische Nachrichtenaufklärung"

Die Zuordung zu chinesischen Geheimdienststellen liegt auf der Hand, denn die angegriffenen Ziele fallen exakt in die Kategorie "strategische Nachrichtenaufklärung", wie sie die NSA betreibt. Von China aus attackiert wurden in erster Linie Firmen aus dem Energiesektor, Thinktanks und Entscheidungsträger aus Wirtschaft und Politik, IT- und Telekomfirmen, Forschungseinrichtungen und Medien usw. Das unterscheidet schon einmal staatliche Angriffe von solchen gewöhnlicher Krimineller.

Weil sich auch eine große Zahl chinesischer Dissidenten im Visier der Axiom-Einheit befand, besteht kein Zweifel, dass es sich um staatlich gesteuerte Angriffe handelt. Eine der allerersten bekanntgewordenen Operationen, die eindeutig staatlichen Stellen in China zugeordnet werden konnte, waren gezielte Angriffe ("Targeted Attacks") auf Dissidentengruppen vor allem aus Tibet im Jahr 2008. Hier kamen hochwertige "Zero Day Exploits" zum Einsatz, die bis dahin unbekannte Sicherheitslöcher in Windowssystemen zur Übernahme des Rechners ausnützten. Vor den olympischen Spielen in Beijing wurden von Falun Gong bis zu den Exiltibetern alle möglichen Dissidentengruppen ausspioniert, um geplante Proteste möglichst schnell im Keim ersticken zu können.

Novetta

Die Zuordnung zu China konnte 2008 deshalb so klar erfolgen, weil die Namen der verseuchten Dokumente allesamt direkte Bezüge zu Tibet hatten, um Dissidenten zu veranlassen, die Dokumente zu öffnen

Diese Gruppen wurden, neben den militärstrategischen Aufklärungszielen, ebenfalls massiv angegriffen, das geht aus dem Novetta-Report hervor. "Axiom benutzt ein vielfältiges Werkzeugset, das von gewöhnlicher Schadsoftware bis zu maßgeschneiderten Tools reicht, die eine Resistenz aufweisen, die sich über Jahre erstrecken kann", heißt es. Axiom nutzte also etwas umfrisierte Versionen von Schadsoftware, die auch gewöhnliche Kriminelle benutzen, um einfach zu kapernde Rechner von Dissidenten anzugreifen.

Bei prominenten oder entsprechend gut abgesicherten Zielen griff man zu raffinierteren Exploits. Diese werden deshalb sparsam verwendet, weil es nur eine begrenzte Anzahl davon gibt. Derartige Lücken in Betriebssystemen zu finden ist eine aufwendige Angelegenheit und gute Exploits, die darauf aufsetzen, werden inzwischen zu Preisen im obersten sechstelligen Bereich gehandelt.

Novetta

Die Analyse der Axiom-Einheit von Novetta, unter den Partnern des Projekts ist mit iSight auch jene Sicherheitsfirma, die SandWorm aufgedeckt hatte

Tarnung als Kriminelle

Bei den Operationen russischer SandWorm-Einheiten wiederum kam mit der Suite BlackEnergy eine neue Version dieser seit 2009 vor allem von Kriminellen bekannten Schadsoftware zum Einsatz. In den Folgejahren wurde dieses Tool zu einer großen Suite ausgebaut, die von Phishing, Spam bis zu DDoS-Attacken alle Module enthielt, die Kriminelle brauchen. 2013 wurde diese voluminöse Alleskönner-Suite dann stark abgeschlankt, weil sie ausschließlich der Exfiltration von Daten aus einem Zielnetz, also zu reinen Spionagezwecken dienen sollte.

Zudem wurden jene Passagen des Codes eliminiert oder umgeschrieben, über die Virenscanner ältere Versionen von BlackEnergy bis dahin identifiziert hatten. Bei den Angriffen wurde möglichst ressourcenschonend vorgegangen, erst zum NATO-Gipfel, auf dem die Sanktionen gegen Russland beschlossen wurden, holte die SandWorm-Einheit einen kapitalen Zero-Day-Exploit für für alle Windows-Versionen seit Vista aus ihrer Werkzeugkiste. Die Axiom-Einheit ging genauso vor.

Ähnliche Methoden

Zuerst wurde mit herkömmlichen Mitteln angegriffen, wenn das nicht funktionierte, wurden teurere Waffen eingesetzt. Nach dem Exploit als "Türöffner" werden über den gekaperten Rechner Trojaner und die zugehörigen Schutz- und Tarnprogramme eingeschleust, die sich dauerhaft im Zielnetz einnisten um es periodisch auszuspionieren. In den von Edward Snowden veröffentlichten NSA-Dokumenten nennt sich das "Ausbeutung von Computernetzen", Trojaner und eingeschleuste Schadsoftwares heißen bei der NSA "Implants", die im Fachjargon der Anti-Virusfirmen wiederum "fortgeschrittene dauerhafte Bedrohung" heißt.

Laut GCHQ-Dokumenten über den Angriff auf die Belgacom gelang es. dauerhaften Zugriff auf die Core-Router zu erlangen. Ja nach Sicht wurde hier ein "Implant" bzw. ein "Advanced Persistent Threat" in das Netz gesetzt

Die Cyber-Angriffe auf die SCADA-Systeme von US-Industrieanlagen sind die nächste Stufe der Eskalation nach Eindringen und Spionage. Sie kommen physischer Sabotage gleich und spielen damit bereits gefährlich nahe an der Grenze zu echten Kriegshandlungen. Seit Dienstag laufen die seit Jahren größten Manöver der russischen Luftwaffe im Baltikum. Laut Agenturberichten kamen die russischen Jets den NATO-Grenzen am Mittwoch erstmals so nahe, dass ein Rudel NATO-Abfangjäger Alarmstarts absolvierte.