Erstellt am: 16. 10. 2014 - 13:55 Uhr

"SandWorm"-Virenangriffe auf NATO-Rechner

Am Dienstag hat Microsoft eine gravierende, bisher unbekannte Sicherheitslücke vorläufig geschlossen, die sämtliche Windows-Versionen von Vista bis zur aktuellen Version 8.1 betrifft. Gleichzeitig veröffentlichte die Sicherheitsfirma iSight Details über dieses seit gut sechs Jahren bestehende kapitale Loch in allen Betriebssystemen. Die Lücke war erst Anfang September entdeckt worden, nachdem sie für Spionageangriffe auf den NATO-Gipfel in Wales benutzt worden war.

Dieselben Angreifer waren bereits Ende 2013 erstmals aufgefallen, als Dienststellen der NATO attackiert wurden, dann folgten Angriffe auf die ukrainische Regierung, polnische Energieversorger und andere. Die Gruppe wurde "SandWorm-Gang" benannt, weil der Schadcode laut iSight mehrere Verweise auf den Fantasy-Klassiker "Dune, der Wüstenplanet" enthält. Zeitpunkt, Ziele sowie die Software lassen nur den einen Schluss zu, dass diese Angriffe von staatlichen Stellen aus Russland stammten.

Sicherheitsupdate von Microsoft

Seit Dienstag bietet Microsoft ein Sicherheitsupdate an, dessen Installation dringend empfohlen wird.

Eine verseuchte Powerpoint-Datei genügte, um einen Zielrechner so zu kompromittieren, dass die eigentliche Spionagesoftware eingeschleust werden konnte. Das Problem betrifft allerdings nicht nur Powerpoint, sondern das gesamte Officepaket von Microsoft. Nach Angaben von iSight wurde mit der Veröffentlichung zugewartet, bis Microsoft eine vorläufige Lösung für das Problem parat hatte.

iSight

Wie gravierend dieses Sicherheitsloch ist, zeigt schon der zeitliche Abstand zwischen der Entdeckung am 3. September und der aktuellen Veröffentlichung des Sicherheitsupdates durch Microsoft. Die Sicherheitsupdates werden jeden zweiten Dienstag im Monat veröffentlicht, die sechs Tage bis zum nächsten "Patch Tuesday" am 9. September hatten offenbar nicht ausgereicht, um die erforderlichen Änderungen in allen derzeit unterstützten Windows-Versionen vorzunehmen.

"Zero Day Exploits"

Die bei den Angriffen auf NATO-Rechner Ende 2013 verwendeten Schadsoftwares waren allerdings nicht von jenem Kaliber, wie die Anfang September gegen Teilnehmer am NATO-Gipfel eingesetzte, nochkarätige Malware. Diese sogenannten "Zero-Day-Exploits" nützten eine bis dahin unbekannte, schwere Sicherheitslücke in den aktuellen Windows-Betriebssystemen aus, weshalb sie sie von Anti-Virus-Systemen auch nicht als Schadsoftware erkannt wurde. Diese Exploits werden sozusagen als Türöffner eingesetzt, über die in Folge die eigentlichen Spionagewerkzeuge einschleust werden.

Diese "Backdoors" und Trojaner werden dann zur Fernsteuerung des Rechners eingesetzt, dazu kommen meist sogenannte "Rootkits", um die Aktivitäten vor dem regulären Benutzer des Betriebssystems zu verschleiern. Solch kombinierte Schadsoftware benutzen Internet-Gangs für ihre kriminellen Geschäfte und bei diesen haben sich die Sandworm-Angreifer laut iSight auch bedient. Zumindest Teile einer "BlackEnergy" genannten Schadsoftware, die russische Kriminelle erstmals 2007 auf den Markt brachten, wurden für diese klar staatlich inspirierte Angriffsserie benutzt.

Schwarze Energie

BlackEnergy war 2007 als Botnet-Software aufgetaucht, die für Spam, Betrug und DDoS-Attacken diente. 2011 hatte sie sich bereits zu einer regelrechten Softwaresuite ausgewachsen, die weitaus mächtiger war als die Version von 2007. Irgendwann im Jahr 2013 wurde dann eine "Light"-Version der BlackEnergy erstellt, der Programmcode war jedoch so stark verändert, dass ihn die Virenscanner nicht mehr identifizieren konnten.

Seit etwa 2010 sind die Marktpreise für "Zero-Day-Exploits" nachgerade explodiert. Diese fortgeschrittene Schadsoftware wird auch ganz regulär gehandelt, weil sie nicht nur von Kriminellen und Geheimdiensten genutzt wird, sondern auch für die "Staatstrojaner", die von den Polizeibehörden für sogenannte "Online-Durchsuchungen" in vielen Staaten legal benutzt werden.

Ziemlich genau zum Zeitpunkt, als die Situation in der Ukraine eskalierte, nämlich in den letzten Wochen von 2013, wurden die NATO-Dienststellen erstmals damit angegriffen, dann standen die Regierung der Ukraine und polnische Energieversorger im Zentrum der Attacken, sowie ein nichtgenannter Thinktank aus den USA. Die Angriffe wurden in mehreren Wellen nacheinander durchgeführt.

Kapitaler Exploit

Am 3. September hatte die auf Abwehr solch hochkarätiger Angriffe spezialisierte Firma iSight eine Powerpoint-Datei als Träger eines kapitalen Zero-Day-Exploits identifiziert, über den alle neueren Windowssysteme nach XP attackiert werden konnten. Tags darauf, am 4. September, startete der NATO-Gipfel in Wales auf dem die Sanktionen gegen Russland beschlossen wurden.

iSight

Der mächtige Zero-Day-Exploit wurde also erst gegen ein so hochkarätiges Ziel zu einem für Russland wichtigen Zeitpunkt eingesetzt. Auch das passt nahtlos, denn Zero-Days sind die bei weitem seltensten und damit teuersten Elemente für Angriffe auf Betriebssysteme. Diese digitalen Waffen sind in der ersten Phase ihres Einsatzes absolut durchschlagkräftig, haben jedoch eine sehr kurze Lebensdauer. Sobald sie erst einmal öffentlich bekannt und analysiert sind, verlieren sie schnell an Brauchbarkeit, da sie wie jeder andere bekannte Schadcode schon an den Firewalls von Virenscannern abgefangen werden.

Ein methodisches Problem

Wie wirkungsvoll die Gegenmaßnahmen Microsofts sind und ob sie ausreichen, wird sich erst in den nächsten Wochen zeigen, denn der Sandwurm-Bug ist keineswegs ein isolierter Programmierfehler bei Powerpoint. Der Fehler steckt in der Methode Microsofts, Tabellen, Bilder und andere visuelle Elemente in Dateien aus der gesamten Office-Familie einzubetten. Word- oder Excel-Dateien waren wenigstens bis jetzt genauso kompromittierbar wie Powerpoint. Microsofts Methode, Objekte in solche Dateien einzubetten und zu verlinken hat ein erst jetzt bekanntes grundsätzliches Problem.

"Object Linking and Embedding" ist eine proprietäre Methode Microsofts, Teile eines Dokuments in ein anderes Programm des Office-Suite zu exportieren. Dieser Mechanismus wurde bereits 1990 erstmals verwendet, also lange bevor es das WWW und damit auch Links nach außen gab(en.wikipedia.org

Es wurde nicht nachgeprüft, was da genau verlinkt und automatisch ausgeführt wurde, damit eröffnete sich die Möglichkeit, Schadsoftware einzuschleusen. Wie aus der erste Analyse von iSight hervorgeht, enthielten die verseuchten Powerpoint-Dateien Links nach außen, die beim Öffnen der Dateien automatisch Schadcode von einem externen Server luden und diesen ausführten.

Parallelen zum Hack der Belgacom

Die eigentlichen Ziele der Angreifer waren weniger diese PCs, sondern deren Zugriffsrechte auf die Netzwerkumgebung. Die im Zuge der Enthüllungen Edward Snowdens bekannt gewordenen Hackangriffe des britischen Geheimdiensts GCHQ auf das Netz der Belgacom waren ziemlich genau demselben Schema gefolgt. Belgacom-Techniker, die man davor über Soziale Netze wie LinkedIn ausgeforscht hatte, wurden gezielt kontaktiert, bis es gelang, mindestens einem davon verseuchte Dateien unterzujubeln.

Beim Hearing im EU-Parlament zum Fall Belgacom kam vor einem Jahr heraus, dass die belgische Telekom mit "hochentwickelter Malware" angegriffen wurde. Nach Angaben auf den von Edward Snowden geleakten GCHQ-Dokumenten war es sogar gelungen, dauerhaften Zugriff auf die Core-Router zu erlangen. Von der Entdeckung bis zur vollständigen Säuberung des Belgacom-Netzes vergingen volle drei Monate.

Der befallene Rechner wurde dann benutzt, um Passwörter für Router, Server oder Firewalls abzugreifen und um sich dort dauerhaft einzunisten. Im Fachjargon der Sicherheitsbranche heißen solch gezielte Angriffe auf zumeist technisches Schlüsselpersonal denn auch "Spear-Phishing", weil hier die Schadsoftware eben nicht breit gestreut, sondern nur gegen lohnende Ziele eingesetzt wird. Das dürfte auch der Grund sein, warum bei iSight immer nur von einer aufgefunden Powerpoint-Datei die Rede ist. "Zero-Day-Exploits" sind ein rares Gut und werden deshalb sparsam eingesetzt.

Aufräumarbeiten

Über den infizierten Rechner hatten die Angreifer dann versucht, Passwörter auszuspionieren und sich nachhaltig im Zielnetzwerk zu etablieren, um weitere PCs, vor allem aber Server und Router anzugreifen. Im Fachjargon nennt sich das "fortgeschrittene, dauerhafte Bedrohung" ("Advanced Persistent Threat"), das ist die oberste Leistungsklasse für Angriffe mit Schadsoftware.

Es genügt nämlich nicht, befallene Rechner zu identifizieren und neu aufzusetzen, da die Ursache ihrer Infektion nicht beseitigt ist und die Angreifer jederzeit neuen Schadcode einschleusen können. Softwaresuites wie BlackEnergy haben dafür ein Kommando- und Kontrollsystem über das sie ihre "Bots" von außen steuern. Im Fall der Belgacom hatten die Techniker der beigezogenen Sicherheitsfirmen mehrere Wochen gebraucht, um ihr Netz dauerhaft von der Schadsoftware des GCHQ zu säubern.

Sandwürmer und Falken

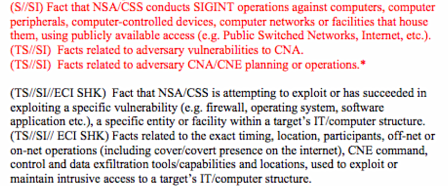

Drei Tage vor Veröffentlichung des Sandworm-Bugs, am vergangenen Samstag, präsentierte "The Intercept" ein bis dahin unbekanntes NSA-Dokument. Eines der dort geschilderten Programme nennt sich "Sentry Hawk" und betrifft "Computer Network Exploitation", da heißt es: "Kommando- und Kontrollsysteme sowie Werkzeuge zur Datenexfiltration". die für "die Ausbeutung von Computernetzen oder Aufrechterhaltung des Zugangs zur IT-Infrastruktur des Zieles dient". Diese Beschreibung passt auch genau auf die Funktionsweise der BlackEnergy- Schadsoftware und das Vorgehen der Sandwurm-Gang.

CC by SA2.0 NSA

Die im Artikel zitierte Passage über "Sentry Hawk" findet sich auf Seit 10 eines Dokuments zum NSA-Programm "Sentry Eagle". Sämtliche Module sind dabei nach Raubvögeln benannt

Alle Geheimdienste nutzen ziemlich genau dieselben Mittel und Methoden, die wiederum von der Oberklasse der kriminellen Gangs kaum zu unterscheiden sind. Der einzige wirkliche Unterschied, der es ermöglicht, Geheimdienstangriffe von den Aktionen Krimineller auseinanderzuhalten, ist die Auswahl ihrer Ziele. Im Fall der Sandwurm-Attacken ist die Zuordnung des Angriffs mehr als offensichtlich, Details darüber werden laut iSight am Donnerstag um 20 Uhr (MESZ) bei einer Videokonferenz bekanntgegeben.