Erstellt am: 21. 4. 2014 - 19:00 Uhr

Der neueste Unsicherheitsstandard der NSA

Langsam zeichnet sich hinter dem Agieren der NSA-Techniker in Standardisierungsgremien wie der "Internet Engineering Task Force" (IETF) eine Methodik ab. Die ist verblüffend einfach, geradlinig und strukturell ganz ähnlich auch in anderen Entwürfen der NSA anzutreffen. Auch der neueste Standardentwurf, den ein mittlerweile bekannter NSA-Techniker namens Kevin Igoe am 1. April 2014 bei der IETF eingereicht hatte, zeigt ein solches Muster.

Dieser aktuelle NSA-Entwurf betrifft das Protokoll zur Verschlüsselung von Internettelefonie. Der dafür vorgesehene Blockchiffre-Modus namens "Galois Counter Mode" (GCM) aber wurde bereits 2005 von einem namhaften Kryptografie-Eperten von Microsoft als generell angreifbar bezeichnet und vernichtend kritisiert. Speziell und eindringlich wurde davor gewarnt, diese Chiffre für Echtzeit-Protokolle einzusetzen, als negatives Praxisbeispiel dafür wurde die Verschlüsselung von Internettelefonie angeführt.

Die Methodik der NSA

Neun Jahre danach schlägt die NSA nun genau jenen Chiffriermodus GCM als Kernelement eines internationalen Verschlüsselungstandards für Internettelefonie vor. Und das, obwohl mehrere andere Chiffriermodi für diesen Zweck zur Verfügung stehen, die gerade diese Schwächen nicht aufweisen. Das entspricht der darunterliegenden, grundlegenden Methodik der NSA, die potentiell verheerende Wirkung dieser Vorgehensweise wurde von einem internationalen Forscherteam erst Ende März in der Praxis nachgewiesen.

CC IETF

Stets sind es zwei oder mehr verschiedene Komponenten des Verschlüsselungsvorgangs, die ihre Wirkung erst in ihrer Kombination entfalten. Und stets war mindestens eines dieser Elemente bereits davor in die Kritik der Fachwelt geraten, was die NSA jedoch nicht davon abgehalten hat, "verbesserte" Versionen davon erneut aufs Tapet zu bringen. Im Praxistest des Kryptografenteams, der nur einen Tag vor der Einreichung des aktuellen NSA-Standardvorschlags für verschlüsselte VoIP-Telefonie veröffentlicht wurde, wird dieses Muster ersichtlich.

Wenn zwei Faktoren zusammentreffen

Der Test betraf den Zufallszahlengenerator "Dual EC DRBG", der von der NSA stammt und seit Anbeginn im Verdacht ѕtand, letztlich berechenbare "Zufallszahlen" zu erzeugen. Mit der Qualität, also dem Grad der Zufälligkeit dieser Zahlen, aber steht und fällt jeder Verschlüsselungsvorgang. Ein im Vergleich zu NSA-Equipment mickriger Angriffsrechner mit 14 Prozessoren, der von den Forschern eingesetzt wurde, benötigte zwischen einer und drei Stunden um diesen in die BSAFe-Suite der Firma RSA integrierten Zahlengenerator zu knacken.

Im Rahmen des "Bullrun"-Programms, das gerade unter Netzwerkern für besondere Empörung gesorgt hat, schleusen NSA-nahe Techniker möglichst plausible Erweiterungen in bestehende Verschlüsselungsprotokolle ein, um diese auszuhebeln. Die Kombination von "Dual EC DRBG" und "Extended Random" im Detail.

Das eigentlich Verblüffende aber passierte, als in dieses Set-Up noch eine Erweiterung des für alle möglichen Arten von Verschlüsselung verwendeten Protokolls TLS/SSL integriert wurde. Diese ebenfalls von der NSA stammende Protokollerweiterung namens "Extended Random" beschleunigte den Entschlüsselungsvorgang um den Faktor 65.000. Damit dauerte es gerade noch vier Sekunden, um den Output von "Dual EC DRBG" zu berechnen.

Knackpunkt Chiffriermodus

Der neueste Entwurf der NSA bei der IETF weist strukturell ganz ähnliche Züge auf, auch wenn der Knackpunkt hier ein ganz anderes Element des Verschlüsselungsvorgangs betrifft, nämlich Blockchiffre-Modi und ihre Verkettung. Der aktuelle Entwurf Igoes bezieht sich auf Verschlüsselung und Authentifizierung im "Secure Real Time Protocol" (SRTP). Das ist die verschlüsselte Variante der herkömmlichen Internettelefonie (VoIP), die das RTP-Protokoll benutzt.

Das "Bullrun"-Projekt der NSA-Projekt sieht dem "Cloud-Überwachungsstandard" des European Telecom Standards Institute frappierend ähnlich. Erst seit den Enthüllungen Edward Snowdens sind Name und Mission dieses Projekts von NSA und GCHQ bekannt

Dabei soll nach dem Willen der NSA der "Galois Counter Mode" (GCM) als Modus zum Einsatz kommen, der als besonders schlank und schnell gilt und einen hohen Datendurchsatz verspricht. GCM hat deshalb bei Cloud-Anwendungen Verbreitung, als Vorteil wird dabei hervorgehoben, dass GCM für Parallel-Computing gut geeignet ist. Ebenso ist ein Einsatz in rechenschwachen Umgebungen, also "Embedded"-Geräten denkbar. GCM hat also durchaus dort Meriten, wo Rechen- und Datendurchsatzzeiten absolut kritische Faktoren sind. Dafür wurde der Modus nämlich entwickelt. Die Schnelligkeit din diesem Chiffriermodus wird freilich dadurch erzielt, dass Authentifizierung und Verschlüsselung mit einer einzigen Funktion abgewickelt werden.

Zwei Anwendungen in einer

"Beі Anwendungen, die robuste Sicherheit verlangen, ist das unüblich", sagte der Wiener Sicherheitsexperte Michael Kafka zu ORF.at, "Man hat diese beiden Funktionen immer schon deshalb getrennt gehalten, weil Angriffe dadurch erschwert werden." Die durch die Schlankheit von GCM gewonnene Rechengeschwindigkeit könne bei VoIP-Telefonie so eher einem Angreifer zu Gute kommen, so Kafka weiter, während sich der Vorteil von GCM für die Abwicklung gerade von Internettelefonie in marginalen Grenzen halte.

Anders als etwa beim Cloud-Computing, wo gewaltige Datenmengen ver- und entschlüsselt werden müssen, nehmen sich die bei VoIP-Telefonie anfallenden Daten nachgerade verschwindend aus. Angesichts der Leistungsfähigkeit der Prozessoren in heute gängigen Smartphones falle dieser Gewinn an Performance deshalb in der Praxis überhaupt nicht mehr ins Gewicht, sagte Kafka.

"Galois Counter Mode"

Der grundsätzliche Vorteil der "Galois Counter Mode"-Methode, nämlich Effizienz und hoher Datendurchsatz kommt unter diesen Voraussetzungen also eben nicht zum Tragen, während sich die Nachteile gerade bei einem Echtzeitprotokoll wie SRTP multiplizieren. Auch hier gibt es auffällige Parallelen zum Fall des anrüchigen Zahlengenerators "Dual EC DRBG".

Eine 2008 von der NSA eingereichte Erweiterung des TLS/SSL-Protokolls namens "Extended Random" war von den in der IETF vertretenen, großteils zivilen Technikern letzlich deshalb abgelehnt worden, weil keine praktischen Vorteile dafür erkennbar waren. Wie der Feldversuch der Forscher nun zeigte, hatte "Extended Random" nur einen einzigen "Vorteil": Ein Angriff der NSA auf den Verschlüsselungsvorgang wurde um den Faktor 65.000 beschleunigt.

Negatives Musterbeispiel anno 2005

Bereits 2005 hatte der bekannte Kryptograf Niels Ferguson von Microsoft zwei grundlegende Schwächen gegenüber Angriffen in "Galois Counter Mode" nachgewiesen und vor dem Einsatz von GCM als universellem Modus für kryptografische Blockchiffren gewarnt. Als negatives Musterbeispiel dafür führte Ferguson damals den möglichen Einsatz von GCM bei verschlüsselter Internettelefonie an.

Microsoft

Das Gutachten Niels Fergusons im Volltext: "Authentication weaknesses in GCM"

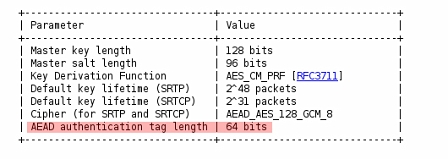

Weil die Schwäche besonders eklatant zu Tage tritt, wenn zu kurze "Authentifizierungs-Tags" verwendet werden, riet Ferguson: "Wenn man umständehalber gezwungen ist, GCM einzusetzen, sollte man den Modus ausschließlich mit 128-Bit langen Tags benützen." Grundsätzlich riet der holländische Kryptograf vom Einsatz dieses Modus überhaupt ab und empfahl andere Blockchiffre-Modi zu benützen, die diese Schwächen eben nicht aufwiesen.

Wie GCM zum NIST-Standard wurde

2007 wurde GCM dennoch durch die US-Standardisierungsbehörde NIST in den Rang eines nationalen Standards erhoben, sieben Jahre danach, am 1. April 2014 schlug nun die NSA "Galois Counter Mode" ausgerechnet für jene Anwendung vor, für die man GCM laut Ferguson und einer Reihe anderer Fachleute auf keinen Fall einsetzen sollte.

Wie auf dem Screenshot des aktuellen NSA-Entwurfs nun zu sehen ist, sind auch nicht wie 2005 empfohlen, ausschließlich 128-Bit sondern auch 64-Bit lange Tags für die Authentifizierung vorgesehen. Was auf den ersten Blick nur doppelt so viel ist, ergibt bei einer Exponentialrechnung doch deutlich mehr. "Der Unterschied zwischen 64 und 128 langen Tags ergibt eine Zahl mit 20 Nullen vor dem Komma. Ein solcher Faktor im Trillionenbereich macht dann doch einen gewaltigen Unterschied, wenn angegriffen wird" sagte Kafka.

CC IETF

Michael Kafka ist internationaler Sicherheitsexperte und Mitveranstalter der Wiener Deepsec-Konferenz deren Motto ist "Bleeding Edge Security"

Unangebrachte Schlüsse

Der aktuelle Entwurf für diesen internationalen Standard bei der IETF verzeichnet neben dem NSA-Mann Kevin Igoe noch einen zweiten Namen, nämlich den des Cisco-Technikers David McGrew. Die vorschnelle Annahme, dass sich da Cisco mit der NSA zusammengetan hätte, um sichere Verschlüsselung zu sabotieren, wäre jedoch grundverkehrt.

Wie die Praxis in den Arbeitsgruppen der IETF zeigt, wird (nicht nur) bei kryptografiebezogenen Einreichungen dem jeweiligen Vertschlüsselungsexperten auch ein Spezialist für die Ebene der Protokolle beigestellt. Heißt die einreichende Partei dann NSA kommt eben auch ein ziviler Techniker zum Handkuss, der mit der Einreichung selbst eigentlich nichts zu tun hat, außer sie in die Protokolle zu integrieren. Im Falle von "Extended Random" kam zum Beispiel ein Protokollspezialist der Mozilla Foundation zur zweifelhaften Ehre, als Koautor einer Einreichung der hochrangigen NSA-Technikerin Margaret Salter zu firmieren.

Wie Techniker unter Druck geraten

Im Falle von McGrew erwies sich diese Vorgangsweise, die von der NSA benützt wird, als besonders perfid. McGrew ist nämlich Koautor von "Galois Counter Mode", um dessen Einsatz sich der gesamte NSA-Entwurf ja dreht. Hier sieht man, unter welchen Druck der weltweit insgesamt recht kleine Kreis von Verschlüsselungsspezialisten durch die NSA geraten ist. Im Dezember hatte einer Reihe ziviler Techniker in der IETF gegen diese Art von Einflussnahme durch die NSA rebelliert und die Absetzung Kevin Igoes als zweiten Vorsitzenden der IETF-Forschungsgruppe für Kryptografie gefordert.

Igoe hatte einen Entwurf für ein passwortbasiertes Protokoll zum Schlüsselaustausch namens "Dragonfly" präsentiert, das er als einziger, der in der Forschungsgruppe versammelten Techniker für gut befunden hatte. Während der Konsens dort lautete, Dragonfly sei "ein schlampig gearbeitetes und unseriöses Protokoll" hatte Igoe versucht, es der übergeordneten TLS-Arbeitsgruppe in der IETF als Konѕens der Kryptospezialisten zu verkaufen.

Die Dreistigkeit der NSA

Mit dem aktuellen Vorschlag, ausgerechnet "Galois Counter Mode" für verschlüsselte Internettelefonie zu verwenden hat Igoe seine damalige Vorgangsweise an Dreistigkeit noch übertroffen. Den Kopf mit dafür hinhalten muss nun Cisco-Techniker McGrew, der GCM für völlig andere Zwecke miterfunden hat.

Dass vordergründige Konspirationsthesen hier überhaupt nicht greifen, zeigt die Erwähnung McGrews in der Expertise des Microsoft-Technikers Niels Ferguson. Unter der Handvoll von Experten, bei denen sich Ferguson für die technische Unterstützung bei seiner vernichtenden Analyse von "Galois Counter Mode" bedankte, war auch der Koautor von GCM, David McGrew.

Parallelen zu SSH

Der finnische Kryptograf Markku-Juhani Saarinen hatte 2012 auf der Sicherheitskonferenz FSE 2012 in Washington ebenfalls vor dem Einsatz der Blockchiffre gewarnt. Gerade bei Echtzeitprotokollen wie Secure Shell für Virtual Private Networks sei von GCM dringend abzuraten. "Wenn tatsächlich rationale Gründe für den Einsatz von GCM vorlägen, etwa in Hochgeschwindigkeits-VPNs" dann sollte das nur geschehen, wenn vorher eine Risikoabschätzung stattgefunden haben, hieß es in Saarinens Vortrag.

CC IETF 2009

Die NSA-Techniker Kevin Igoe und Jerry Salinas waren von solchen Überlegungen offenbar nicht geplagt. Im Frühjahr 2009 wurde von beiden der Entwurf RFC 5647 bei der IETF eingereicht und im August dort durchgewunken. Der Titel: "Galois Counter Mode" für das Secure Shell Layer Protocol".

Der Vortrag Saarinens auf der FSE-Konferenz 2009 und der RFC 5647 der IETF

Das Bombardierkäfer-Prinzip

Niels Ferguson wiederum war einer der beiden Microsoft-Spezialisten, die bereits 2007 vor dem anrüchigen NSA-Zufallszahlengenerator "Dual EC DRBG" gewarnt hatten. Eine wirklich verheerende Wirkung entfaltete der erst in Kombination mit der Erweiterung "Extended Random" von 2008. Der Wiener Sicherheitsexperte Michael Kafka nennt dies das "Bombardierkäfer-Prinzip".

Der Abwehrmechanismus dieser Laufkäferart besteht darin, zwei jeweils für sich gesehen harmlose Flüssigkeiten getrennt im Körper vorzuhalten. Wenn sie jedoch vermischt und ausgespritzt werden, erhitzt sich diese Mischung plötzlich auf etwa 100 Grad wobei sie obendrein noch stark ätzend wirkt.