Erstellt am: 3. 10. 2013 - 19:29 Uhr

EU-Parlament stellt falsche Fragen zur Überwachung

Beim heutigen, fünften Hearing zum GCHQ/Spionageskandal fehlte der Stargast. Einen Tag vor dem Hearing hatte Sir Iain Lobban, der Direktor des britischen Militärgeheimdienstes GCHQ, einen Auftritt vor dem Innenausschuss des EU-Parlaments abgelehnt. Zudem waren die Reihen so schwach besetzt, dass es einleitend sogar den Antrag gab, die Sitzung überhaupt abzusagen.

Thema war der Angriff mit einer hochkarätigen Schadsoftware auf die Netzwerktochter BICS der Belgischen Telekom, die Core-Router des internen IT-Netzes sind kompromittiert worden. Die beiden Belgacom-Vertreter betonten erst einmal, wofür sie angesichts der laufenden gerichtlichen Ermittlungen nicht ermächtigt seien. Dann wurde die Angelegenheit nach Kräften heruntergespielt und von einem "Virus" gesprochen, der nur im internen IT-System, nicht aber im Mobilfunknetz der Belgacom gefunden wurde.

Das globale Glasfasernetz der Belgacom-Tochter BICS war definitiv nicht Ziel dieser Angriffe seitens des GCHQ. Die vom "Spiegel" veröffentlichen Folien sagen eindeutig, dass es sich um gezielte Angriffe auf Administratoren der Belgacom handelte, über die der Datenverkehr von ausländischen Smartphones in Belgien abgegriffen wurde.

bics.com

Malware der Oberklasse

Erst in der zweiten Fragerunde bequemte man sich zuzugeben, dass es sich nicht um einen gewöhnlichen "Virus", sondern um "hochentwickelte Malware" handle. Von der Entdeckung des ersten Exemplars im Juli bis zur Säuberung des Netzwerkes Mitte September waren also volle drei Monate vergangen.

Bei der aufgefundenen Malware handelt es sich also eindeutig um den Typus "Advanced Persistent Threat", eine fortgeschrittene und gegen Entdeckung resistente Angriffsform. Zu dieser obersten Klasse von Schadsoftware gehören "Duqu", "Flame" oder "Stuxnet", die von Aufwand und Funktionalität eindeutig staatlichen Stellen zuzurechnen sind.

Ahnungslosigkeit im EU-Parlament

Dass es sich um "hochentwickelte Software" handle, die "große Ressourcen" seitens der Angreifer erforderlich gemacht habe, gestanden die Belgacom-Vertreter schließlich ein. Seitens der Parlamentarier wurden dann auch noch Fragen gestellt, die schon im Ansatz am Thema vollständig vorbeigingen.

Die Frage, ob Telefonate aus dem EU-Parlament durch diese Schadsoftware abgehört wurden, konnten die Belgacom-Vertreter guten Gewissens mit "nein" beantworten. Aus den vom "Spiegel" vor zwei Wochen veröffentlichten GCHQ-Dokumenten zum Belgacom-Angriff geht eindeutig hervor, dass die "Operation Socialist" des GCHQ gegen die Belgacom dezidiert dem Datenverkehr über Mobilfunk galt und eben nicht Telefonaten.

"Zugang zu den Core GRX-Routern"

Als ultimatives Ziel wird in den vom "Spiegel" veröffentlichten Folien des britischen GCHQ nämlich der "Zugang zu den Belgacom Core GRX Routern" genannt, "von wo aus wir Mittelsmann-Attacken auf Ziele unternehmen können, die Smartphones zum Datenroaming verwenden." Über diese "GRX-Exchange" läuft der Datenverkehr von ausländischen Smartphones im Netz der Belgacom.

Diese Sorte Daten, nämlich von den ausländischen Smartphones, die das Netz der Belgacom nutzen, hatte GCHQ/NSA in ihrer Datensammlung offenbar noch gefehlt. Die "Operation Socialist" diene dem "Ausbau der Sammlung und der Kapazitäten, um die Belgacom besser abzuschöpfen", heißt es in den Powerpoint-Folien des GCHQ. Man habe "Schlüsselpersonal von BICS" erfolgreich angegriffen, also Techniker im Administratorenrang mit Vollzugriff auf alle Systeme.

GCHQ nutzte Snowdens Methode

Damit war es überhaupt nicht notwendig, das BICS-System der Belgacom mit dieser Schadsoftware zu verseuchen. Die Angreifer vom GCHQ waren vielmehr mit den Identitäten einiger hochrangiger Belgacom-Techniker sozusagen rechtmäßig unterwegs.

Sie waren im Rang von Systemadministratoren wie Edward Snowden, der ebenfalls die Identitäten hochrangiger NSA-Mitarbeiter annahm, die über die entsprechenden Zugriffsrechte zu NSA-Material verfügten, an das Snowden sonst nicht herangekommen wäre.

Hochrangige Politiker als Angriffsziele

Die Angreifer konnten daher überallhin zugreifen und ihre Spuren zudem nach Belieben verwischen. "Operation Socialist" diente also keineswegs dazu, Datenverkehr in großem Stil abzusaugen, das wäre viel zu auffällig gewesen. Angriffe nach dem "Man-in-The-Middle"-Schema (MiTM) gelten vielmehr stets einer ausgewählten Anzahl präzise definierter Ziele. Und: Sie zielen nicht auf Verkehrsdaten, sondern auf die Inhalte der Kommunikation, in diesem Fall eben auf den Datenverkehr von ausländischen Smartphones in Belgien.

Es braucht überhaupt keine Phantasie, um dahinterzukommen, welchen hochrangigen Zielen ein solcher staatlich finanzierter Tarnkappenangriff über "MiTM-Attacken" in Brüssel galt. Es wurden nur die wichtigsten Ziele umfassend ausspioniert, also ausgewählte Parlamentarier, die Schlüsselrollen einnehmen, um nur einige mögliche Ziele zu nennen.

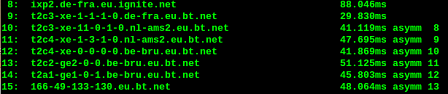

Die Router auf Hops 9 - 14 dieser simplen Routenverfolgung aus Österreich zur IP-Adresse des Gateways für ausgehende E-Mail des EU-Parlaments kontrolliert British Telecom. Auch Traceroutes von Rechnern in den USA und anderen Staaten auf diesen Gateway ergeben dasselbe Bild. Zwei (hier nicht sichtbare) Hops dahinter heißen die Router bereits europarl.europa.eu

harkank@ariel23

Die wichtigste Frage wurde nicht gestellt

Die Verwendung des Begriffs "Ausbau der Sammlung" von Daten aus dem Belgacom-Netz in den GCHQ-Dokumenten setzt logischerweise voraus, dass der britische Geheimdienst bereits über andere Daten aus diesem Netz verfügt. Ein simpler Kommandozeilenbefehl von einem beliebigen Rechner, oder die Verwendung eines der vielen Tools, die im WWW frei zur Verfügung stehen, zeigt auf den ersten Blick den gesamten Sachverhalt.

Der gesamte E-Mail- und WWW-Verkehr des Europäischen Parlaments läuft im Klartext über das Netz der British Telecom. Um diese Daten vollständig abzugreifen, bedarf es keiner raffinierten Schadsoftware, sondern bloß eines simplen Splitters, der diese Daten auf einen zweiten Glasfaserstrang eins zu eins kopiert. Das ist insofern praktisch und hält die Datenwege kurz, weil das GCHQ einer der Großkunden von British Telecom ist.