Erstellt am: 19. 9. 2013 - 19:45 Uhr

"Kosten für die NSA in lichte Höhen treiben"

"Bei jeder Sicherheitsmaßnahme ausschließlich die NSA im Auge zu haben, halte ich für einen gefährlichen Ansatz", sagte Moritz Bartl, auf Anfrage von ORF.at.

Bartl ist einer der Betreiber des weltumspannenden Anonymisierungsnetzes Tor, das mittlerweile 4.000 Server umfasst.

Jede einzelne Maßnahme zur Absicherung der Kommunikation mit dem gesamten Angriffspotential der NSA zu vergleichen, könne nämlich nur zur Resignation führen, so Bartl weiter. Hundertprozentigen Schutz von einer einzigen Sicherheitsmaßnahme zu erwarten, sei nicht nur in diesem Fall unsinnig, sondern per se eine gefährliche Illusion.

Daraus aber den Schluss zu ziehen, dass durchschnittliche User besser überhaupt die Finger von Verschlüsselungsprogrammen lassen sollten, hält Bartl für noch gefährlicher. Der Sicherheitsexperte bezieht sich dabei auf eine im aktuellen Printmagazin c't losgetretene Diskussion über Tor. Im betreffenden Artikel halten sich technische Pedanterie - die auschlaggebenden Faktoren Zeit und Kosten werden völlig ignoriert - und Arroganz gegenüber normalen Benutzern in etwa die Waage.

Limits von Tor und PGP

Tatsächlich hat die bisherige Entwicklung des NSA-Skandals demonstriert, dass nur die Kombination von mindestens zwei oder mehr Methoden akzeptable Sicherheit bieten kann. Für sich alleine kann das weder Tor für WWW-Verkehr, noch PGP-Verschlüsselung für E-Mail leisten.

Diese beiden gängigsten Methoden für die zwei wichtigsten Internetdienste haben ihre jeweiligen Limits. Für die Benutzer sei das Wissen über die Grenzen dieser Wirksamkeit mindestens genauso wichtig, wie das Verstehen der Möglichkeiten, die Tor oder PGP bieten, sagt Bartl, denn Wunderwaffen gebe es nicht.

Da die NSA die gängige, sichere Verschlüsselung nicht knacken kann, betreibt man einen riesigen Aufwand, um die Peripherie der Verschlüsselung zu kompromittieren

PGP und die Verkehrsdaten

Im Fall von PGP werden die Inhalte einer E-Mail zwar nach allen Regeln der Kunst geschützt, gegen Verkehrsdatenanalyse - dіe ominösen "Metadaten" - hilft PGP-Verschlüsselung aber überhaupt nicht. Neben der verschlüsselten Nachricht transportieren die E-Mailprotokolle nämlich, von der IP-Adresse des Absenders angefangen, sämtliche Verkehrsdaten und die gesamte Route der E-Mail mit.

Diese Metadaten können genauso wie bei unverschlüsselten Mails mitgerastert und in Profile integriert werden: Wer mit wem wann und wo kommuniziert. Die mit Abstand wichtigste Methode von Geheimdiensten und Polizei, nämlich die automatisierte Erstellung von Kommunikationsprofilen, wird durch PGP also nicht beeinträchtigt. Sehr wohl aber schützt PGP davor, dass die Inhalte der Mail durch die NSA routinemäßig mitgerastert werden können.

Die Grenzen von Tor

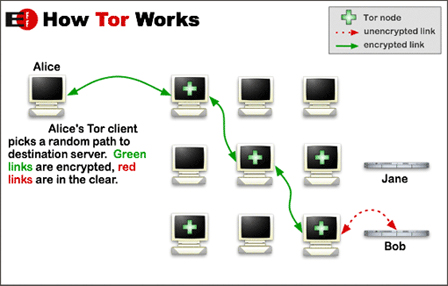

Der Schutz des Tor-Netzwerkѕ wiederum endet am letzten Knoten des weltweiten Tor-Verbunds. Ein hoher Grad an Sicherheit ist also nur in der näheren Netzwerkumgebung des Benutzers und dann im Tornetz selbst gegeben. Um die Abläufe dort grundsätzlich zu verstehen, braucht es aber kein Diplom als Techniker, sondern nur ganz normale Logik.

Ein mit dem Tor-Plugin bestückter Firefox-Browser baut keine direkte Verbindung zum Beispiel mit Google auf, sondern kontaktiert irgendeinen der 4.000 Torserver weltweit. Sodann wird diese verschlüsselte Anfrage, die in diesem Fall bei Google landen soll, über zufällig ausgewählte weitere Torserver geleitet, alle anfallenden Verkehrsdaten werden dabei sozusagen im Fluge weggeworfen.

Der Zwiebel-Router

Bereits Torserver Nummer zwei hat schon keine Ahnung mehr, von welchem Rechner diese Anfrage an Google gerichtet wurde. Diese Form des Datentransports im Netz nennt sich in Analogie zum Schälen einer Zwiebel "Onion Routing".

Von der letzten Tor-Station geht die Anfrage dann unverschlüsselt an Google weiter und hat dort einen vergleichbaren Status wie eine Anfrage, die nicht über Tor dahergekommen ist. Verschleiert wird nur die ursprüngliche IP-Adresse und die Route bis zum Verlassen von Tor.

In dieser Grafik der Electronic Frontier Foundation ist Kevin "Alice", "Bob" ist Google, Jane ist die NSA, die nichts mitkriegt. Im hier geschilderten Fall fehlen jedoch zwei Linien in der Grafik. Welche das sind und welche Farbe sie haben, wird weiter unten im Forum aufgelöst.

CC-BY-SA-2.0 / Electronic Frontier Foundation

Der Verräter ist immer der Browser

Wer da über das Zwiebelnetzwerk dahergekommen ist,

richtet der Browser jedoch an Google aus. Von den Cookies angefangen verraten die kombinierten Metadaten aus dem Browser dann an Google, dass es Kevin Normalbenutzer ist, der von seinem Arbeitsplatz aus wieder einmal nach Pornos sucht.

Hassan und Aisha sind Google und die NSA hingegen völlig egal, ihre einzige Sorge ist, dass ihre Kommunikation von den Schergen des eigenen Regimes mitgelesen wird. Für derartige Zwecke ist Tor also ein absolut probates Mittel, "das umso verlässlicher schützt, je niederrangiger der Angreifer ist", sagt Bartl. Unter "niederrangig" fällt zum Beispiel schon ein nationaler Geheimdienst, der nur im Lande selbst Zugriff auf alle Kommunikationen hat, über die Grenzen hinaus aber machtlos ist.

Auf der Website des Torprojekts steht das "Torbrowser Bundle" für Linux, Mac und Windows zur Verfügung. Man sollte sich vom Namen nicht irritieren lassen, denn es ist kein eigener Browser, sondern funktioniert als Plugin einer existierenden Firefox-Installation.

Bedingter Schutz gegen die NSA

Analog dazu ist Kevin Normalbenutzer durch Tor zwar ziemlich gut gegen seine Vorgesetzten abgesichert, wie auch gegen gewöhnliche Kriminelle, Geheimdienste und Polizei vor Ort. Solange eine Anfrage an irgendeine Website im Tornetz geroutet wird, saust sie auch an allen Glasfaserknoten dazwischen im verschlüsselten Datenstrom vorbei.

Erst ab dem letzten Torserver, der die Daten auf irgendeinem "Exit Node" wieder ins offene Web weiterleitet, sind sie wieder lesbar. Das kann in Südkorea oder in Argentinien sein, die NSA kann dann nur auf dem letzten unverschlüsselten Teil der Route an diese Daten kommen. Oder sie greift die Daten an ihrem Destinationsort ab, also bei Google selbst, wie das Prism-Programm gezeigt hat. Gegen den größten aller Datenkraken, die NSA nützt Tor also nur bedingt.

Der unterschätzte Mehraufwand

Daten, die über Tor daherkommen oder auch PGP-verschlüsselt sind, verursachen allerdings einen Mehraufwand für die Geheimdienste, der keinesfalls zu unterschätzen ist.

Relativ unaufwendige Sicherungsmaßnahmen seitens der Benutzer machen auf der anderen Seite nämlich weitere Rechenvorgänge und Abgleiche nötig, um von der Qualität her annähernd ähnliche Resultate zu erzielen wie bei unverschlüsseltem Verkehr.

Angesichts der immer weiter gehenden NSA-Enthüllungen bestehen keine Zweifel mehr, dass die Datenaufbereitung durch die NSA insgesamt noch wesentlich komplexer und damit weitaus teurer wird. Google und andere Größen haben bereits angekündigt, die Datenströme der eigenen Infrastruktur "end-to-end" zu verschlüsseln.

Torservers.net

"Wir können soviele Daten transportieren, wie wir Bandbreite zur Verfügung haben. Je mehr Ressourcen, desto schneller und sicherer wird Tor. Das ist eine rein finanzielle Frage", sagt Moritz Bartl von Torservers.net

Moritz Bartl administriert bereits zwölf Rechner für den gemeinnützigen Dachverband Torservers.net, der mittlerweilen aus sieben eigenständigen Vereinen mit jeweils eigener Infrastruktur besteht. "Die User können sich nur selber schützen", sagt der Verschlüsselungsexperte "wir helfen ihnen dabei, indem wir Infrastruktur und einfach zu bedienende Software bereitstellen."

Der nächste Schritt, nämlich die Torverbindungen auf die nächsthöhere Sicherheitsstufe anzuheben, ist bereits in Gange. Da die Identifizierbarkeit eines Benutzers - etwa durch Google oder die NSA - mit den Metadaten im Browser steht und fällt, lag es nahe, einen eigenen Tor-Browser zu entwickeln.

Harter Fuchs und schlanker Pinguin

Dafür wurde der Firefox rundum "gehärtet", also auf möglichst hohe Sicherheit getrimmt und läuft auf einem eigenen Betriebssystem, einem sehr abgeschlankten Linux. In Analogie zu Tor - "The Onion Router" - nennt es sich Tails: "The Amnesic Icognito Live System".

Das Amnesic Incognito Live System, ist agnostisch gegenüber anderen Betriebssystemen, weil es selber eines ist. Es läuft auf einem simplen USB-Stick, kann aber auch in einer "Sandkiste" also in einer "Virtual Box" auf dem PC betrieben werden

Es steht als komplettes ISO-Image zur Verfügung und ist dezidiert dafür gemacht, von einem USB-Stick aus zu laufen, wobei das PC-Betriebssystem keine Rolle spielt. "Tails" hinterlässt auf dem betroffenen Rechner auch keine Datenspuren, Downloads werden auf einer verschlüsselten Partition gespeichert.

Ein Angriff auf Tor oder eben Tails sei natürlich prinzipiell möglich, aber alles andere als trivial, sagt Bartl abschließend, "Dafür muss der Betreffende ein definiertes Ziel sein. Ein solcher Angriff jagt die Kosten für die NSA nämlich in lichte Höhen."