Erstellt am: 9. 9. 2013 - 18:00 Uhr

Wie NSA und GCHQ Verschlüsselung unterminieren

"Verschlüsselung funktioniert. Sauber implementierte, starke kryptografische Systeme gehören zu den wenigen Dingen, auf die man sich verlassen kann". Das war eine der ersten öffentlichen Aussagen Edward Snowdens direkt nach Ausbruch der Affäre.

Wie aber passt dies zu den jüngsten Enthüllungen von Guardian und New York Times, dass auch SSL-Verschlüsselung, Virtual Private Networks ebenso wie die Verschlüsselung der Blackberrys erfolgreich angegriffen wurden?

Die "aggressive und vielschichtige Herangehensweise der NSA während der letzten zehn Jahre" habe dazu geführt, dass "riesige Mengen verschlüsselter Internetdaten nunmehr ausgewertet werden" könnten, heißt es auf einer der Folien, die veröffentlicht wurden. Dazu hatte US-Geheimdienstkoordinator James R. Clapper wiederholt einen "Durchbruch bei der Entschlüsselungstechnologie" in den Raum gestellt.

Berechenbare Zufälle

Mit ziemlicher Sicherheit handelt es sich dabei um temporäre Schlüssel vor allem aus Mobilfunknetzen. Ebenso sicher lässt sich ѕagen, dass diese Schlüssel nicht geknackt, sondern zurückgerechnet wurden. Das wurde nur deshalb möglich, weil die zum Aushandeln eines temporären Schlüssels notwendigen Zufallszahlen nicht zufällig, sondern bekannt waren.

Im EU-Parlament hat am vergangenen Donnerstag das erste Hearing zum Überwachungsskandal stattgefunden, das nächste ist bereits für kommenden Donnerstag angesetzt.

Was nämlich bis jetzt über "Edgehill" und "Bullrun" bekannt wurde, ähnelt dem hier schon mehrfach als "Facebook-Überwachungstandard" und "Angriff auf die Blackberrys" beschriebenen Standardentwurf frappierend.

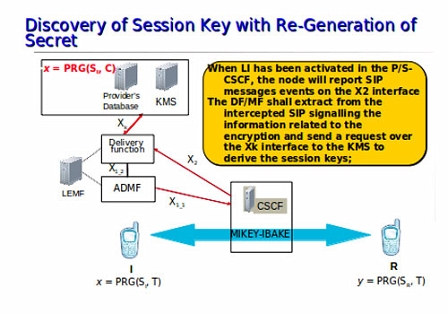

Dieseŕ Normentwurf stammt aus dem European Telecom Standards Institute und läuft unter dem Titel "Cloud Lawful Interception", gesetzmäßige Überwachung in der Cloud. Um das auch bei einer verschlüsselten Verbindung zu bewerkstelligen, muss sie angegriffen werden, während beide Endgeräte gerade einen temporären "Session Key" aushandeln.

"Deterministisch und monoton"

Die für diesen Vorgang erforderlichen Zufallszahlen sind aber keine, sondern "eine deterministische und monoton ansteigende Quantität, wie ein Zeitstempel oder ein externer Zähler". So heißt es in einem 2011 bei einer Konferenz der ETSI-Arbeitsgruppe 3GPP SA3LI zur Überwachung der Mobilfunknetze vorgestellten technischen Ansatz.

Wenn der Netzbetreiber über denselben Generator von Pseudozufallszahlen verfüge wie die jeweilige Client-Anwendung - zum Beispiel ein Blackberry oder ein iPhone - dann sei es auf diese Weise seitens der Strafverfolger möglich, das "random secret" des jeweiligen Benutzers zu rekonstruieren. Damit ist die gesamte Kommunikation im Klartext verfolgbar, ohne dass der Schlüssel geknackt wurde.

Unterminierte Standards

Der erste Artikel zum Thema erschien unter dem Titel "Angriff auf BlackBerry-Verschlüsselung" bereits im Oktober 2011. Mittlerweile ist ein gutes Dutzend Folgeberichte hier nachzulesen.

Auch in den neuen, von Snowden veröffentlichten Dokumenten finden sich Hinweise darauf, dass NSA/GCHQ die internationalen Standardisierungsgremien systematisch unterwandert haben, um die Entwicklung von Verschlüsselungssystemen zu unterminieren. Der Sekretär der zitierten Überwachungstruppe des European Telecom Standards Institute gehört der Einheit NTAC des britischen Militärgeheimdienstes GCHQ an.

Von dort stammt auch eines der ersten ETSI-Diskussionspapiere zum Thema Verschlüsselung, nämlich darüber, mit welcher Methode der Schlüsselaufbau angegriffen wird. Die britische Regierung habe ein ähnliches Schema entwickelt, wie das derzeit im ETSI diskutierte, schreibt Ian Cooper, Sekretär von 3GPP SA3LI, in einem Diskussionspapier vom 7. September 2010.

"Niedrige Latenz"

In beiden Fällen wird das eigentlich sichere "Multimedia Internet KEYing" (MIKEY) zum Schlüsseltausch kompromittiert. Die britische Veriante MIKEY-SAKKE sei der im ETSI diskutierten Methode MIKEY-IBAKE unter anderem durch "niedrige Latenz" überlegen.

xxx

Die beiden hier zitierten PDF-Dokumente enthalten noch eine Reihe weiterer Hinweise und werden deshalb hier zum "Peer-Review" zur Verfügung gestellt.

Die "UK-Perspektive" ist tatsächlich die Perspektive des GCHQ.

Der wichtigste Unterschied dabei ist offenbar, dass die im ETSI lange favorisierte Methode zwar mehr Rechnerkapazitäten braucht, aber zumindest oberflächlich mit rechtsstaatlichen Grundsätzen in Einklang zu bringen ist. Die Verschlüsselung wird erst dann durch eine "Man in the Middle"-Attacke kompromittiert, wenn dazu ein Auftrag ergangen ist, etwa durch die Entscheidung eines ordentlichen Gerichts.

Durchbruch, aber "extrem fragil"

Die von Cooper gepriesene überlegen niedrige Latenz der britischen Methode aber beruht ganz offensichtlich darauf, dass alle Schlüssel sofort kompromittiert wurden, sobald sie erstmals im Netzwerk aufgetaucht sind und sofort "auf Halde" gespeichert werden.

Das GCHQ hatte diese Methode also Ende 2010 bereits operativ im Einsatz, zeitlich passt das genau zu den vom Guardian veröffentlichten Powerpoint-Folien, in denen der ominöse "Durchbruch bei der Entschlüsselung" allerdings technisch nicht näher ausgeführt wird.

Dafür finden sich allerdings Hinweise darauf, dass "Bullrun" als "extrem fragil" angesehen werden müsse, allein das Bekanntwerden des Programms könne schon genügen, dass "diese Möglichkeit schlagartig verloren ginge". GCHQ und NSA sind für diese Programme nämlich vollständig auf die Komplizenschaft des Netzbetreibers angewiesen. Ohne die aktive Mitarbeit der Telekoms bzw. der Mobilfunker würde keines der zitierten, komplexen Überwachungsschemata funktionieren.

Aufwand

Der enorme Aufwand wiederum wäre nur dann nicht nötig, hätte die NSA etwa den als sicher geltenden, globalen Verschlüsselungsstandard AES 256 geknackt. Snowdens Aussage, dass man sich auf die Verschlüsselung selbst verlassen könne, passt also ganz genau ins Bild.

Der Zugang zu Informationen aus dem "Bullrun"-Programm ist strikt auf das GCHQ und seine "Partner zweiter Ordnung beschränkt", das sind Australien, Neuseeland und Kanada. Dazu bedarf es noch einer speziellen "Clearance" für den Zugriff, die über Top Secret hinausgeht, nämlich "Bullrun indoctrinated". Über letztere Qualifikation verfügte Edward Snowden offensichtlich nicht, andernfalls wären weit weniger Fragen noch offen.

Die exponentiell gestiegene Zahl von so akquirierten Schlüsselderivaten erklärt sich offenbar auch dadurch, dass diese Derivate des eigentlichen Schlüssels, der ganz anderswo, nämlich auf dem Keyserver eines Unternehmens liegt, periodisch erneuert werden müssen. Pro Benutzer fallen also regelmäßig neue, temporär gültige Schlüssel an.

Komplizenschaft

Damit wird auch verständlich, dass es sich um ein sehr aufwendiges System handelt, mit 250 Millionen kostet Bullrun mehr als das Zehnfache des vergleichsweise günstigen und trivialen "Prism"-Systems.

Dass ein System wie "Prism", das von Microsoft bis Google die großen US-Internetfirmen verpflichtet, Kommunikationen der Benutzer für die NSA/GCHQ im Klartext zur Verfügung stellen, überhaupt gebraucht wird, ist ein klares Indiz dafür, dass auch diese scheinbar allmächtigen Geheimdienste weit davon entfernt sind, die gängigen, als sicher geltenden Algorithmen wie AES 256 quasi im Flug zu knacken.

Ohne direkte Komplizen unter den Telekoms und Internetfirmen, den Herstellern von Betriebssystemen für PCs, Smartphones usw. würde das derzeitige NSA-System schlichtweg nicht funktionieren.