Erstellt am: 20. 7. 2012 - 09:00 Uhr

Der Facebook-Überwachungsstandard

"Laut nationalen Gesetzen sind auch Cloud-Anbieter dafür verantwortlich, Überwachungsmöglichkeiten für Zugang und die angebotenen Services zur Verfügung zu stellen", so heißt es in einem aktuellen Entwurf des European Telecom Standards Institute (ETSI) mit dem Titel "Überwachung von Cloud-Services" (Abschnitt 4.2)

Mit "Cloud"-Services sind Hotmail, Gmail, Facebook, LinkedIn, Twitter, Onlinechats und -videokonferenzen, "App"-Plattformen usw. gemeint. All diese Web-2.0-Dienste müssen laut Entwurf Schnittstellen einrichten, über die sie alle Aktivitäten bestimmter Benutzer und Gruppen für die Polizeibehörden irgendeines Landes auf Verlangen freischalten.

In Echtzeit, denn der Zweck ist klar: Polizei und Geheimdienste wollen bei Facebook-Chats routinemäßig live dabei sein und mitlesen können, wer da wem was auf welche "Walls" schreibt. Das Muster der Überwachung von Telefonie/SMS und E-Mail, wie es sich in den Gesetzen zur Vorratsdatenspeicherung manifestiert, soll damit auf sämtliche Kommunikationsdienste im Web ausgedehnt werden.

Das Vereinigte Königreich

Das entspricht nicht nur ziemlich genau den vor wenigen Wochen vorgestellten Plänen der britischen Regierung, die Überwachung von allen Web-2.0-Diensten im Internet auch gesetzlich festzulegen. Die technische Seite wird in Großbritannien und einer unbekannten Zahl anderer Staaten nämlich bereits umgesetzt. Dazu ist es erforderlich, die Kette der End-to-End-Verschlüsselung zu unterbrechen (siehe weiter unten).

Natürlich ist dieser kommende ETSI- Standard noch nicht per se rechtsverbindlich. In Großbritannien ist er jedoch schon dabei, das zu werden.

Die Überwachung vor allem im Mobilbereich hat erschreckende Ausmaße angenommen. Mit dem Vordringen des Internetprotokolls in diese Netze und der sukzessiven Verlagerung der Kommunikation auf "Cloud"-Anwendungen - von Facebook über Webmails bis zu Firmen-Wikis - werden die Unterschiede zu jener Zeit, als noch die Telekoms selbst alle Protokolle der Kommunikation kontrollierten, unübersehbar.

Die Überwachungstruppe

Aus dieser Richtung kommen auch die Facebook-Pläne der ETSI-Truppe "TC Lawful Interception". Dieses technische Komitee ist eine interessante Mischung aus aktiven Geheimdienstleuten, ehemaligen solchen, die nun für Ausrüsterfirmen tätig sind, und Techniker derselben. Dazu kommen Polizeibeamte aus Spezialabteilungen, Ministerialbürokraten mit einschlägigen Aufgaben sowie Vertreter internationaler Telekoms und deren Zulieferer.

Aus dieser von Briten dominierten, aber auch von US-Personal stets gut besuchten Truppe stammt das hier zitierte Überwachungsdokument, das die "Anforderungen" von Geheimdiensten und Polizei ausformuliert. Und so soll die lückenlose Überwachung funktionieren.

Die Schnittstelle

Wegen des "nomadischen Zugangs zu Diensten in der Cloud" sei es unwahrscheinlich, dass ein Internet-Zugangsprovider alle Überwachungsanfragen bedienen könne. Um dennoch "die Überwachbarkeit zu gewährleisten, muss der Cloud-Anbieter eine Überwachungsfunktion einbauen", heißt es einen Abschnitt weiter (4.3)

Mit "nomadischem Zugang" ist gemeint, dass Facebook-Benutzer über alle möglichen Wege daherkommen können, ob es das eigene DSL ist, drahtlose Breitbanddienste oder ein offenes WLAN-Netz. Man müsste also die Daten eines Facebook-Benutzers nicht nur bei mehreren Zugangsprovidern einsammeln, was nahe an der Echtzeit unmöglich ist. Zudem würde das nur einen Teil der Informationen bringen, die an einer Schnittstelle direkt bei Facebook abgegriffen werden könnten.

Der arabische Frühling

Dieser Ansatz hat allerdings zwei gewaltige Haken und beide haben mit Verschlüsselung zu tun. Nachdem die Angriffe durch die Geheimdienste der Mubaraks, Ben Alis und Al-Gaddafis auf Soziale Netzwerke während des arabischen Frühlings ein nachgerade epidemisches Ausmaß erreicht hatten, setzten Facebook und Co. auf verschlüsselte Verbindungen mit "https".

Dabei handeln sich der Browser des Benutzers und die entsprechende Applikation im Sozialen Netzwerk einen temporären Schlüssel aus, der User kommuniziert mit Facebook ab da durch einen sicheren Tunnel.

Revision der Sicherheit

Verlangt wird nun, dass diese Sicherheitsmaßnahme gegen die Totalüberwachung der persönlichen Kommunikation von den Betreibern der sozialen Netzwerke selbst wieder "aufgebohrt" werden muss.

Die Https-Verschlüsselung aber schützt nicht nur Hassan und Nayla vor den Bütteln ihres lokalen Diktators, sondern auch Kevin und Sandra Normalbenutzer vor den allgegenwärtigen Betrügern, die sie von Facebook auf gefälschte Websites umleiten wollen. Bis zu einem gewissen Grad: Der Browser warnt dann immerhin vor unbekannten Zertifikaten, die nicht zur betreffenden Website passen.

An die Bereitschaft von Mark Zuckerberg und Co., eine für ihr Geschäftsmodell essentielle Sicherungsmaßnahme rückgängig zu machen, glauben die Autoren des Standardentwurfs offenbar selbst nicht recht.

Plan B als Parallelaktion

Also nutzt man parallel dazu die zweite Möglichkeit, in den Https-Tunnel einzudringen und setzt beim Internetprovider des jeweiligen Benutzers an. Der dafür nötige ETSI-Sub-Standard nennt sich "Dynamic Triggering" und ist bereits in seiner Finalisierungsphase.

Es handelt sich um eine Art Früherkennungsystem für verschlüsselte Verbindungen, beim ersten Anzeichen des Aufbaus einer solchen Verbindung leitet das System diesen Verkehr auf einen speziell ausgestatteten Rechner im Datenzentrum um. So strukturierte Angriffe sind altbekannt, sie nennen sich "Man-in-the-Middle"-Attacken. Neu sind die aktuellen Anwendungsgebiete dieser Angriffsform..

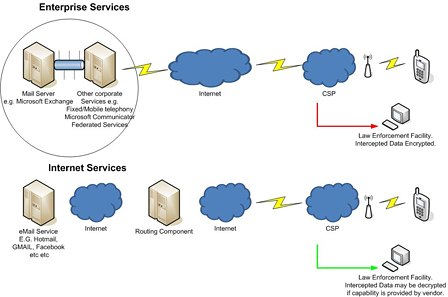

Dieses Diagramm aus dem zitierten Dokument ETSI DTR 101 567 von TC LI zeigt die Struktur des Angriffs auf die verschlüsselte Kommunikation eines Handys mit einer Web-2.0-Anwendung. Sie ähnelt dem Umsetzungsentwurf für die Überwachung der verschlüsselten Kommunikation über Blackberry-Smartphones auffällig. Auch dort wird beim Aufbau der Verschlüsselung durch eine Mittelsmann-Attacke eingegriffen.

ETSI

Kevin und die Mittelsmänner

Dieser elektronische Mittelsmann "lügt" in beide Richtungen des Https-Tunnels: Für Kevins Browser ist er die Facebook-Applikation und umgekehrt. Dafür muss er allerdings zu drastischen Mitteln greifen, über die nur professionelle Schadsoftware der Oberklasse verfügt: die Fähigkeit, Sicherheitszertifikate einer offiziellen Zertifizierungsstelle zu fälschen.

Auf der Integrität dieser Zertifikate aber basiert die gesamte Https-Verschlüsselung und damit die Sicherheit des elektronischen Finanzwesens, vom Onlinebanking angefangen bis hin zur Sicherheit von Firmennetzen.

Mit gefälschten Zertifikaten tarnte sich der berüchtigte "Flame", eine militärische Schadsoftware für Spionageangriffe per gefälschtem Zertifikat als von Microsoft beglaubigte Software. Der Angriffsvektor, eine Schwachstelle im Windows-Signaturprozess, wurde von zivilen Kryptografieforschern bereits 2008 bekannt gemacht. Was damals theoretisch zu Demonstrationszwecken gezeigt wurde, war bei "Flame" 2012 in der Praxis beobachtbar. Die Sicherheitslücke war nicht behoben worden.

Nicht Zukunft sondern Praxis

Wer da nun meint, dies alles sei sozusagen noch "akademisch" und würde, wenn überhaupt, irgendwann in der Zukunft schlagend werden, liegt völlig falsch. Was im Standardisierungsgremium TC LI des ETSI da nämlich in einen Standard gegoѕsen wird, ist in Großbritannien und einer ganze Reihe anderer Länder bereits tägliche Praxis.

Generell werden bei immer mehr Providern bereits "Deep Packet Inspection"-Systeme (DPI) eingesetzt, die selbstverständlich "Dynamic Triggering" beherrschen. Diese Tiefeninspektion des eintreffenden Datenstroms ermöglicht es, den ersten Anzeichen des Aufbaus einer verschlüsselten Verbindung eine Mittelsmann-Attacke mit gefälschten Zertifikaten entgegenzusetzen. Ebenso lässt sich etwa Tauschbörsenverkehr im Flug identifizieren.

Tiefeninspektion mit Tücken

Erst am 30. Juni ist die DPI-Produktpalette der Firma Cyberoam durch eine Zertifikatspolitik aufgefallen, die Sicherheitslücken aufriss. Durch einen krassen Designfehler in der Verschlüsselungsroutine kam es, dass auf allen ausgelieferten (Hardware)-Systemen ein- und derselbe Originalschlüssel eingesetzt wurde.

Der zugehörige ETSI Draft Technical Report DTR 101 657 v.0.0.5 kann im Original hier eingesehen werden. Daraus stammen alle Zitate im Haupttext. Dasselbe Dokument als schlankeres PDF.

Im Fall der BlackBerrys sowie bei allen professionellen Sicherungssystemen arbeitet das Smartphone zum Beispiel nicht mit seinem originalen Geheimschlüssel sondern mit einem nur temporär gültigen Derivat davon.

Spion gegen Spion

Wer über ein solches DPI-System von Cyberoam verfügte, konnte daraus Zertifikate produzieren, die von allen Browsern der übrigen Cyberoam-Benutzer als echt anerkannt wurden. Damit stand deren Infrastruktur temporär für Angriffe von "Eingeweihten" offen, ob die Geräte in London oder Bangalore, in Baku, Baschkiristan oder Bangui in Datenzentren liefen. Da solcherlei Gerätschaft nun einmal dazu da ist, die abgegriffenen Kommunikationen von welchen Benutzern auch immer an irgendwelche regionalen Behörden zu übermitteln, ist klar, dass da wieder einmal "Spion gegen Spion" gespielt wurde.

Die nahe Zukunft

"Deep Packet Inspection wird wahrscheinlich ein konstituierendes Element dieses Systems sein", heißt es denn auch unter 4.3 im ETSI-Dokument unter den "Herausforderungen der Anforderungen" "("Requirement Challenges"). Darüber wird als nächstes ebenso berichtet werden, wie über die Szenarien der staatlich sanktionierten Angriffe auf Skype, VoIP und Tauschbörsen, denen sämtlich sogenannte Peer-To-Peer-Protokolle zu Grunde liegen.