Erstellt am: 18. 10. 2011 - 06:00 Uhr

Angriff auf BlackBerry-Verschlüsselung

Seit etwa einer Woche befindet sich das Netzwerk des kanadischen BlackBerry-Herstellers Research in Motion (RIM) in Schwierigkeiten, deren Ursprung immer noch ein ziemliches Rätsel ist.

In Europa hatte der Netzwerkausfall am vergangenen Montag begonnen, dann fielen die BlackBerry-Services im Nahen Osten und in Indien aus, sodann erreichten die Störungen die USA.

Mehr als drei Tage lang war gut die Hälfte der 70 Millionen Kunden weltweit ohne Zugriff auf die BlackBerry-Kommunikationssysteme. Der BlackBerry Messenger fiel von allen Services als erstes aus.

Magere Auskünfte von RIM

Vom Unternehmen selbst kam nach mehrtägigem Schweigen nur die magere Auskunft, dass im RIM-Datencenter bei London ein zentraler Netzwerkswitch ausgefallen sei.

Die Ausfälle kamen zum denkbar schlechtesten Zeitpunkt, denn RIM verlor schon vor Auftreten dieser Probleme auf dem Mobilfunkmarkt zusehends an Boden.

Der gebeutelte kanadische Konzern hatte den vom Ausfall betroffenen Kunden öffentlich am Montag kostenlose Apps als Kompensation angeboten.

Krawalle in London

Ziemlich genau zwei Monate davor hatte der britische Premierminister David Cameron rund um die Krawalle in London neben Twitter und Facebook vor allem den BlackBerry-Service BBM scharf angegriffen. Cameron drohte, diese Dienste zu blockieren, wenn sie weiterhin zur Organisation von Krawallen genutzt würden.

Tatsächlich hatte der Instant-Messaging-Dienst von RIM in London eine Hauptrolle gespielt. Anders als in Kontinentaleuropa sind BlackBerrys in Großbritannien gerade bei jungen Menschen enorm weit verbreitet. Laut dem britischen Telekomregulator Ofcom hat der Blackberry in dieser Zielgruppe einen Marktanteil von 37 Prozent bei Smartphones.

Der Dorn im Auge

Anders als SMS-Botschaften sind BlackBerry-Messages nicht nur gratis, als einziges Produkt auf dem Markt können diese Handys beim Messaging serienmäßig End-to-End verschlüsseln, sobald ein Blackberry-Enterprise-Server im Spiel ist.

In Zeiten des Cloud Computing stehen solche sichere Messaging-Services längst nicht nur großen Unternehmen zur Verfügung. Immer mehr Anbieter rund um die Welt offerieren "Managed Services" für BlackBerry-Geräte für immer weniger Geld. Ende des Jahres will RIM ein komplettes Cloud-Service auf den Markt bringen .

Das ist den Geheimdiensten von Indien über die Golfstaaten und Saudi-Arabien bis England - dort sind BlackBerrys jeweils stark verbreitet - ein Dorn im Auge.

Die zugehörigen Meldungen über Indien und die Vereinigte Emirate

Unter dem Radar der Überwacher

Während gewöhnliche SMS im Klartext über die Gateways der Mobilfunker gehen, wo sie problemlos kopiert werden können, handeln sich zwei BlackBerrys erst einmal untereinander einen temporären Schlüssel aus.

Diese verschlüsselten Kurzmitteilungen gehen obendrein einen völlig anderen Weg über das Mobilfunknetz als SMS. Damit fliegen sie unter dem Radar der Überwachungsroutinen für alle Netze aus der GSM-Familie durch. Diese Routinen werden seit 1996 im European Telecoms Standards Institute (ETSI) laufend anhand neuer, technischer Entwicklungen standardisiert.

"Lawful Interception"

Die Standardisierung der Überwachungsmethoden für Fest- und Mobilfunknetze wird in zwei Gremien durchgeführt. Im Technischen Komittee TC LI ("Lawful Interception") wird von einer internationalen Runde von Polizei- und Geheimdienstmitarbeitern sozusagen das Pflichtenheft festgelegt und laufend aktualisiert.

Nicht zu verwecheln ist das geschilderte Public-Key-Verfahren mit dem einfachen PIN-Messaging, das BlackBerry anbietet. Hier werden alle Messages mit ein- und demselben Generalschlüssel auf- und zugesperrt. Laut RIM ist dies nicht als echte Verschlüsselung, sondern als "Scrambling" anzusehen.

In der Arbeitsgruppe "SA3 LI" werden diese Vorgaben dann in technische Standards zur Überwachung der Netze umgesetzt.

Zeitliche Koinzidenzen

Wie es der Zufall haben will, fand eine solche Sitzung genau zwei Wochen nach den Blockadedrohungen Camerons gegen das BlackBerry-System in St.George's Bay auf Malta statt (30.8. bis 1.9. 20.11). Laut Agenda und den dort präsentierten technischen Dokumenten, die ORF.at vorliegen, stand die Überwachbarkeit von BlackBerry-Kommunikation erneut im Zentrum der Diskussionen.

Schon beim vorhergehenden Meeting am 10. Mai in Philadelphia ging es um BlackBerry-Überwachung. Neben den "üblichen Verdächtigen" trat dort auch eine Firma in Erscheinung, die in den Sitzungen von ETSI SA3LI noch nie offiziell vertreten gewesen war: Research in Motion.

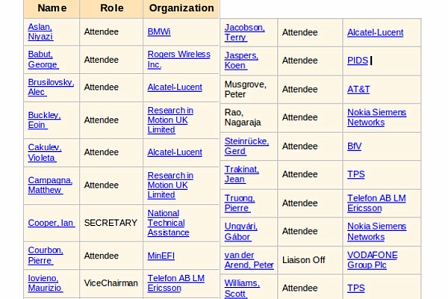

Das Personal von SA3LI

Den Hauptanteil des Personals von SA3LI stellen Techniker großer Telekoms und ihrer Lieferanten: BT, ATT, Vodafone, Nokia-Siemens, Alcatel-Lucent, Ericsson.

Dazu kommen wechselnde eher kleinere Spezialfirmen für Überwachungsequipment, ein paar Teilnehmer firmieren unter "Wirtschaftsministerium". Etwa ebenso viele "Regulars" von SA3LI sind hingegen offen als Geheimdienstmitarbeiter ausgewiesen

GCHQ, Verfassungsschutz

In Philadelphia waren das britische Gegenstück zur NSA, das GCHQ (Government Communications Headquarters) durch seine Abteilung NTAC (National Technical Assistance) vertreten.

Mit dabei: Das deutsche Bundesamt für Verfassungsschutz und die holländische Geheimdienstplattform PIDS. Der militärisch-elektronische Komplex der USA ist durch die Tarnfirma Tridea/TPS vertreten.

xxx

Angriffsvektor temporäre Schlüssel

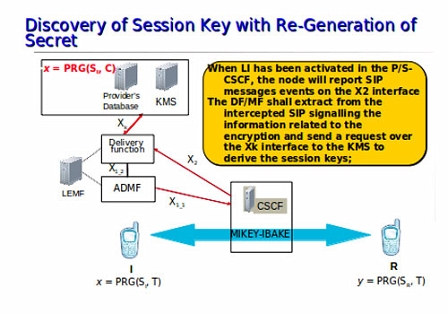

Wie alle Unterlagen zeigen, war das bestimmende Thema, wie man die Kommunikation von BlackBerrys - aber auch künftiger Smartphones, die Verschlüsselung der Kommunikation von einem Endgerät zum anderen beherrschen - am besten knackt.

Um zu verhindern, dass der Nachrichtenverkehr zwischen BlackBerry-Besitzern von Dritten mitgeschnitten werden kann, hat der Hersteller ein solides Sicherheitskonzept eingeführt. Er hat dabei asymmetrische mit symmetrischer Verschlüsselung kombiniert.

Verkürzt gesagt:

Mit dem auf jedem BlackBerry gespeicherten "Private Key", einem individuellen Schlüssel, der mit dem Gerät an den Kunden ausgeliefert wird, wird jeweils in Kombination mit seinem öffentlichen Gegenstück zwischen den beiden Teilnehmern eines Nachrichtenaustauschs ein gemeinsamer, nur vorübergehend gültiger Schlüssel für diese spezielle Sitzung, der sogenannte "Session Key", ausgehandelt.

Klar ist, dass ein Angriff auf zwei solchermaßen konfigurierte Endgeräte über ein Mobilfunknetz nur dann funktionieren kann, wenn in diese Phase der Schlüsselgenerierung eingegriffen wird. Denn der "Session Key" erlischt nach Ende der Kommunikation, wie schon der Name sagt.

Research in Motion bietet verschiedene Konfigurationen für sein System an. Der entscheidende Punkt ist, ob das Schlüsselmanagement beim Mobilfunker, oder bei einem (notwendigerweise großen) Unternehmenskunden ressortiert.

Der "zivile" Ansatz

xxx

Die andere Möglichkeit: Man verwendet für das behördliche Abhören, die "Lawful Interception", ein anderes, aufgebohrtes Schlüsseltausch- und -Management-Verfahren.

Und hier sind sich Geheimdienstleute und Industrie alles andere als einig, wie die rasche Aufeinanderfolge an technischen Dokumenten zum Thema zeigt.

Antwort der Geheimdienste

Die von der Industrie bevorzugte Methode zum Abfangen der Sitzungsschlüssel entspreche nicht den Vorgaben von TC LI, heißt es in einem sehr aufschlussreichen Dokument. Es stammt bereits aus dem September 2010, einer der beiden Autoren ist der vom GCHQ gestellte Sekretär der Arbeitsgruppe SA3LI, Ian Cooper.

Vor allem sei im Konzept der Industrie die Vorgabe nicht erfüllt, dass es bei "vorhandenem Schlüsselmaterial und zugehörigen Informationen" möglich sein müsse, "abgefangene, verschlüsselte Kommunikationen nachträglich zu entschlüsseln".

Schlüsselhinterlegung

Bei der von der Industrie vorgeschlagenen Löѕung, den temporären, symmetrischen Schlüssel beim Aufbau zu knacken, sei nachträgliche Entschlüsselung von abgefangenen Inhalten nicht möglich.

Damit bleibt eigentlich nur eine "technische Lösung" übrig, wenngleich sie in den Vorgaben von TC LI nicht explizit erwähnt wird.

"Key Escrow"

Die nur auf den Endgeräten selbst vorhandenen, privaten Schlüssel der Benutzer müssten sämtlich vorab ausgelesen und in einer Datenbank auf Vorrat gespeichert werden. Nur so ließe sich "nachträgliche Entschlüsselung einer abgefangenen Nachricht" bewerkstelligen.

Eine solche Pflicht zur "Schlüsselhinterlegung" oder "Key Escrow". lehnt die Industrie nicht erst heute, sondern bereits seit Mitte der 90er Jahre vehement ab. Der Grund: Niemand würde ein als sicher beworbenes System kaufen, von dem schon vorher bekannt ist, dass die Geheimdienste den Schlüssel dafür besitzen.

Koinzidenzen

Weltweit funktionieren die RIM-Services inzwischen überall wieder. Zum Räumlichen: Der mehrtägige Ausfall des Unternehmens mit Stammsitz Kanada ging von der europäischen RIM-Zentrale nahe London aus und riss in Folge große Teile des globalen Netzes mit sich.

Der Tenor aller Analysten des Telekom-Markts über den weltweiten Netzausfal von RIM: Zu einem schlimmeren Zeitpunkt hätte es das gerade von sinkenden Umsätzen und Kundenschwund schwer gebeutelte, kanadische Unternehmen nicht erwischen können.

Credits

An diverse Mitglieder der IT Security Experts Group der WKO.

Outlook

Bereits am 15. November trifft die Überwachungsarbeitsgruppe SA3LI wieder zusammen, diesmal in San Francisco. Dazwischen hat bereits das übergeordnete Komitee TC LI getagt, für November sind also neue Vorgaben zu erwarten.